漏洞原因 一些概念: SQL:用于数据库中的标准数据查询语言。

web分为前端和后端,前端负责进行展示,后端负责处理来自前端的请求并提供前端展示的资源。

而数据库就是存储资源的地方。

而服务器获取数据的方法就是使用SQL语句进行查询获取。

SQL注入:所谓的sql注入就是通过某种方式将恶意的sql代码添加到输入参数中,然后传递到sql服务器使其解析并执行的一种公鸡手法

SQL可分为平台层注入和代码层注入。

平台层注入:由于不安全的数据库配置或数据库平台的漏洞导致。

代码层注入:程序员对输入没有细致地过滤,从而执行了非法地数据查询。

原因:在前后端数据的交互中,前端的数据传到后台处理时,没有做严格的判断,导致其传入的数据拼接到SQL语句中,被当成SQL语句的一部分执行,从而导致数据库受损,信息丢失。

总结版:后台服务器接收相关参数未经过过滤直接带入数据库查询。

SQL注入是一种常见的Web安全漏洞,公鸡者可以通过在Web应用程序中注入恶意的SQL语句来执行非法操作,例如删除、修改或者获取敏感数据。公鸡者通常会在输入框中输入一些特殊字符,例如单引号、双引号、分号等,以尝试破坏SQL查询语句的结构,从而达到控制数据库的目的。

以下是一个SQL注入的例子:

假设我们有一个登录页面,用户需要输入用户名和密码才能登录。后台的SQL查询语句如下:

SELECT * FROM users WHERE username = '<username>' AND password = '<password>'公鸡者可以在用户名或密码输入框中输入以下内容:

' OR 1=1 --这将导致后台的SQL查询语句变成:

SELECT * FROM users WHERE username = '' OR 1=1 --' AND password = '<password>'其中,–表示注释掉后面的所有内容,因此后台将会忽略掉密码验证的部分,直接返回所有用户的信息,公鸡者就可以轻松地获取到所有用户的敏感信息。

为了防止SQL注入公鸡,我们可以采取以下措施:

1.使用参数化查询,而不是直接拼接SQL语句。

2.对用户输入进行严格的验证和过滤,例如去除特殊字符、限制输入长度等。

3.使用ORM框架,例如Django、Flask等,它们会自动处理SQL注入问题。

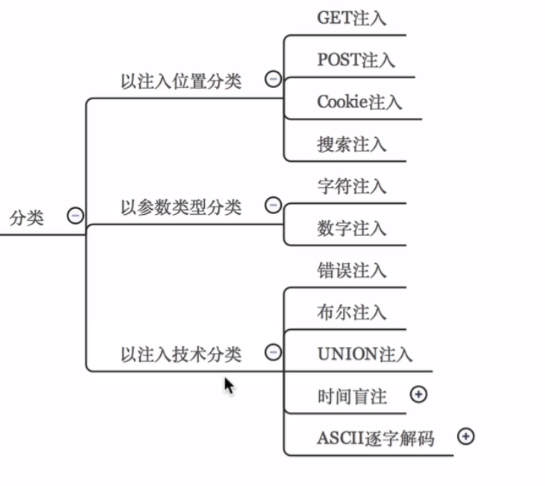

sql注入大致分为三类,注入位置分类、参数类型分类、注入技术分类