专注于网络安全领域,跟踪漏洞动态,深耕互联网,做一个深谙攻防之道的公众号。

同时涉足多个领域,是哲学,抑或是文学与艺术,关注金融市场,研究全球市场经济发展方向。

风险等级: 极高

影响版本: 7.9.6及以下且使用Nginx的用户

处置建议: 停止使用BT面板且切换Apache

宝塔官方建议暂停面板

排查方式: /www/server/nginx/sbin/

1. Nginx 11.80 MB

2. NginxBak 4.55 MB [木马]

3. Nginx 4.51MB [木马]

特征:

1. 4.51MB

2. 时间近期

3. Nginx&NginxBAK 双文件

入侵者通过该漏洞拥有 root 权限, 受限于面板高权限运行,

修改宝塔各种账号密码+ SSH 账号密码均为无效。

入侵者可以修改Nginx配置文件+数据库文件+网站根目录文件。

站点可能出现大量日志,同时CPU异常占用,

暂不清楚漏洞点,切勿随意点击清除日志按钮。

注: 大量新装用户反馈出现挂马,

目前BT官方源可能出现问题,建议暂停安装。

补充信息:

bb.tar.gz 为上马日志,上马记录操作日志。

恶意文件: systemd-private-56d86f7d8382402517f3b5-jP37av

路径: /tmp/

2022年12月09日16:32分更新

宝塔官方辟谣:https://www.bt.cn/bbs/thread-105121-1-1.html

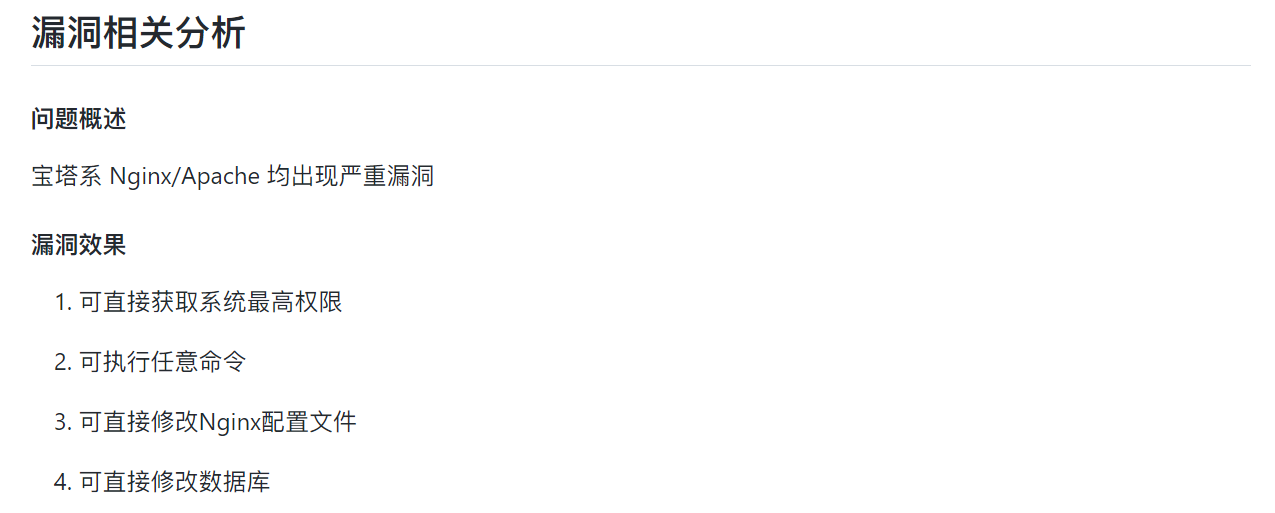

笔者跟进了最新的后续,发现不仅仅Nginx存在挂马问题,

Apache也有一样的情况,均是同一个Js文件,跳转目标多为博彩、黄站。

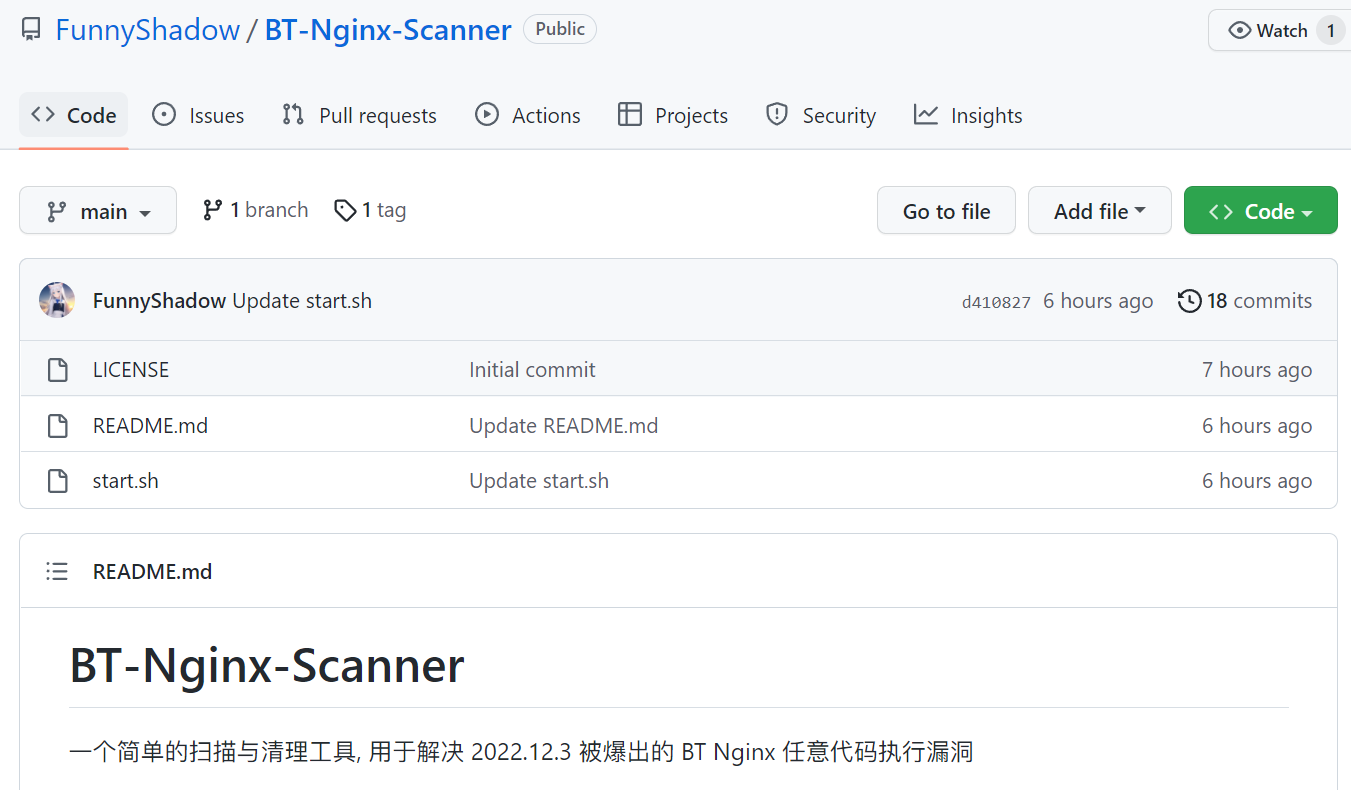

网传Nginx远程代码执行自查工具

项目地址:https://github.com/FunnyShadow/BT-Nginx-scanner/

贴出命令:

bash <(curl -fsSL https://raw.githubusercontent.com/FunnyShadow/BT-Nginx-Scanner/main/start.sh)

# 国内用户可尝试下面的命令

bash <(curl -fsSL https://ghproxy.com/https://raw.githubusercontent.com/FunnyShadow/BT-Nginx-Scanner/main/start.sh)

能够自查自己是否已被感染木马文件,是否存在病毒文件。