MISC个人总结

基本准备

010editor分析——宽高 文件头尾

文件属性中的详细信息——备注

file 查看文件类型

ls -a 查看所有文件

多文件时 对比CRC值

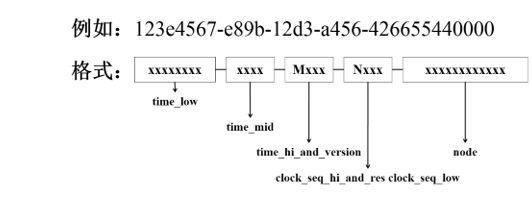

uuid格式

UUID的标准格式 ,包含 32个十六进制数,以连字号分为 5段,形式为 8-4-4-4-12的32个字符。

UUID格式如下图所示。

图片题-PNG

LSB隐写

Stegsolve

RGB 0通道 lsb低位

cloacked-pixel隐写

python lsb.py extract -i "加密文件名" -o flag.txt -p 密码

strings

查找可打印的字符串

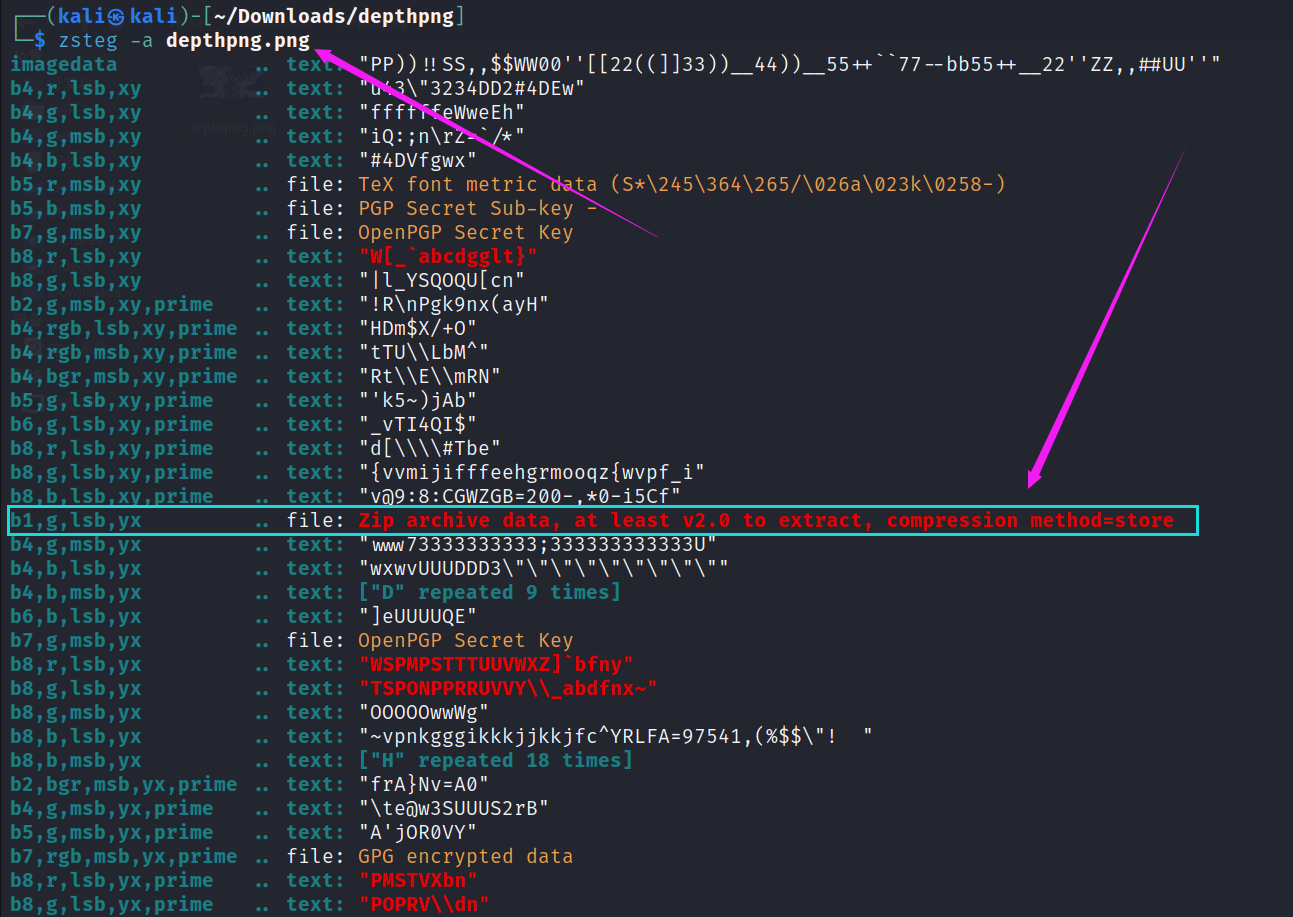

zsteg

zsteg xxx.png

zsteg xxx.png -a

例:

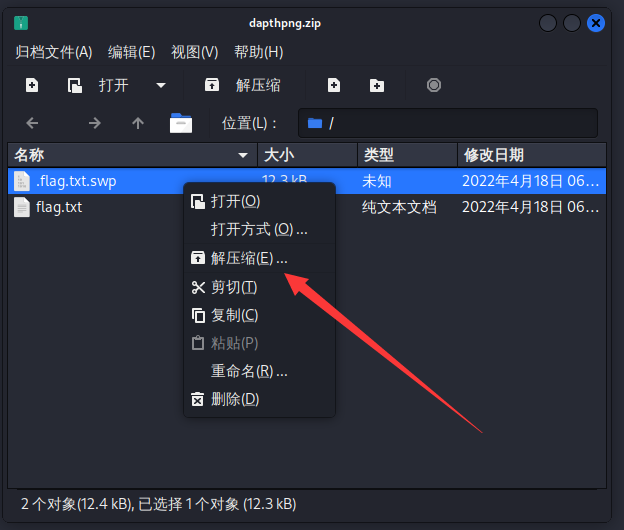

发现在 b1,g,lsb,yx 这块区域,有个ZIP压缩包,我们要将它从图片里面提取出来

zsteg depthpng.png -E b1,g,lsb,yx > dapthpng.zip

Oursecret

SlientEye

binwalk、foremost 命令分析处理

binwalk -e

foremost -T

WaterMark.exe—单图盲水印

tweakpng—IDAT

图片题-JPG

Stegdetect:分析图像文件是否有隐藏内容

# 使用方法

stegdetect.exe -tjopi -s 10.0 图片名

stegbreak.exe -r rules.ini -f password.txt 图片名

#password.txt 为密码本

steghide

查看图片中嵌入的文件信息:

steghide info 文件名

加密:

steghide embed -cf 文件名 -ef 隐藏文件名 -p 密码

解密:

steghide extract -sf 文件名 -p 密码

steghide爆破—stegseek

stegseek --crack 爆破文件名 字典名

BlindWaterMark—双图盲水印

SlientEye

JPHS隐写

F5-steganography

java Extract 图片的绝对路径/xxxx.jpg -p 密码

outguess

outguess -k "密码" -r flag.jpg out.txt

exiftool

查看图片属性

exiftool 文件名

图片题—GIF

identify

linux上的identify命令主要用于获取一个或多个图像文件的格式和特性

identify misc.gif > message.txt

stegpy

stegy misc.webp -p

(需要密码)

时间轴

identify -format "%s %T \n" misc.gif

分帧

TXT

SNOW

SNOW.EXE -C 文件名 -p 密码

Linux技巧—修复swp

vim中的swp即swap文件,在编辑文件时产生,它是隐藏文件。这个文件是一个临时交换文件,用来备份缓冲区中的内容。

如果原文件名是data.txt,那么swp文件名就是.data.txt.swp

如果文件正常退出,则此文件自动删除

以下两种情况不会删除.swp文件:

- vim非正常退出(比如直接关闭终端或者电脑断电)这种情况下,除非手动删除swp文件,否则它会一直在。

- 当你强行关闭vim时,vim自动生成一个swp文件,当你再次用vim打开文件时,会出现提示

简单来说,.swp文件是Linux里面vim(Linux内置的文本编辑器,相当于Win的TXT文本编辑器)的一个缓存文件,防止你编辑文件的时候出现突发情况导致数据丢失的情况,通过这个.swp文件,可以恢复原来编辑时候的数据

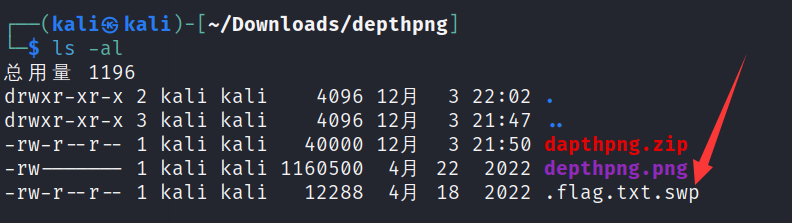

ls -al

cd ~/Downloads/depthpng //切换到文件解压的目录,根据你的情况自行修改

vim -r .flag.txt.swp

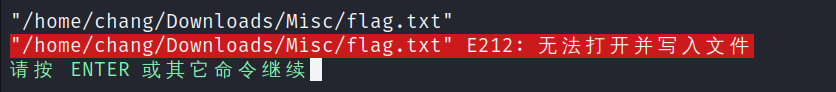

发现报错了,不慌,看一下报了什么错

因为在恢复.swp文件的时候,会恢复在它记录的目录(即 /home/chang/Downloads/Misc/),但我们虚拟机里面没有这个目录,所以它会显示“无法打开并写入文件”,所以创建这个路径再恢复即可

/home:如果建立一个用户,用户名是"zg666",那么在/home目录下就有一个对应的/home/zg666路径,用来存放用户的主目录

所以,按照报错信息中的路径,我们要创建一个名为“chang”的用户,才能生成 /home/chang

sudo useradd -m chang

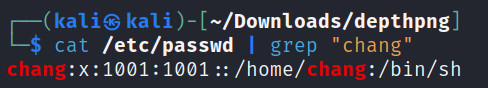

然后读取 /etc/passwd 看看有没有创建成功

cat /etc/passwd | grep "chang"

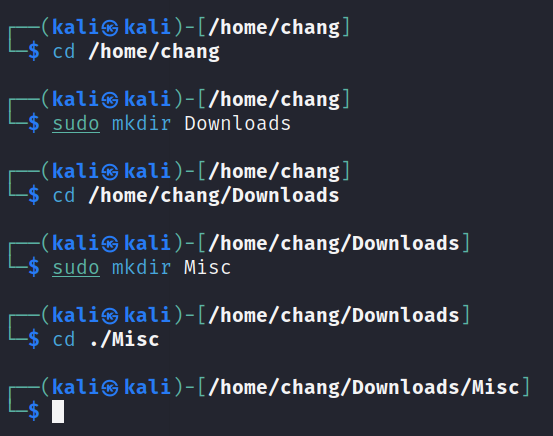

这时候,/home/chang 就生成了,但我们还需要建两个子目录:/Downloads/Misc/

cd /home/chang

sudo mkdir Downloads

cd /home/chang/Downloads

sudo mkdir Misc

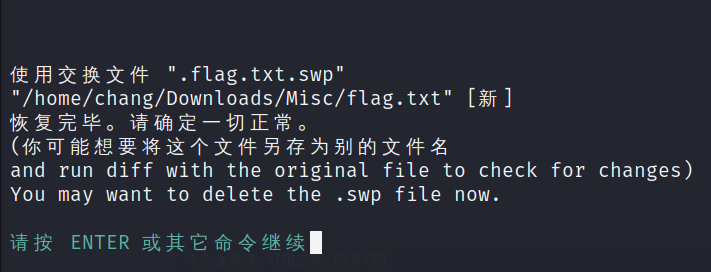

然后再去恢复一下上面的.swp文件

cd ~/Downloads/depthpng //切换到文件解压的目录,根据你的情况自行修改

sudo vim -r .flag.txt.swp

按回车进入下一步,输入 :wq(保存编辑操作退出),再回车

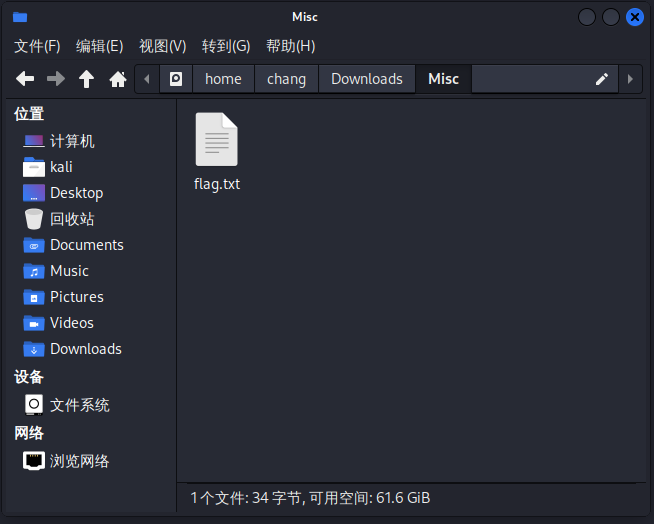

回到 /home/chang/Downloads/Misc/ 目录下面,发现恢复成功了

压缩包题

ZIP

伪加密

打开文件搜索16进制504B0102,可以看到每个加密文件的文件头字段

从504B0102开始计算,第九第十个字符为加密字段,将其设置为0000即可变成无加密状态

cyberchef label+jump循环解压缩包套娃

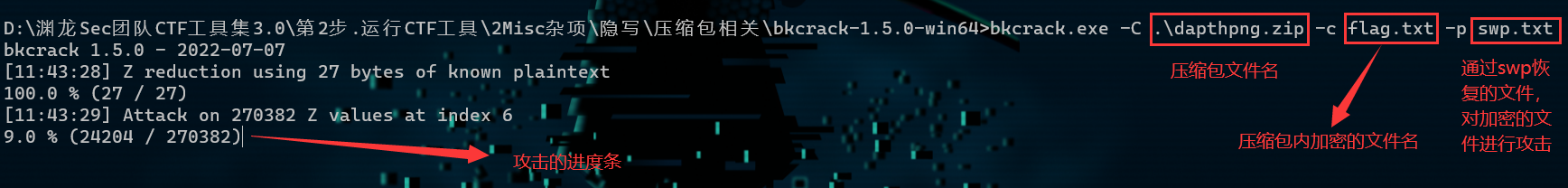

zip明文爆破—bkcrack

例:

承接上文,发现该题需要明文爆破,使用bkcrack

bkcrack.exe -C dapthpng.zip -c flag.txt -p swp.txt

bkcrack 常用参数:

-c 提取的密文部分 加密的文件名

-p 提取的明文部分 明文文件名

-C 加密压缩包

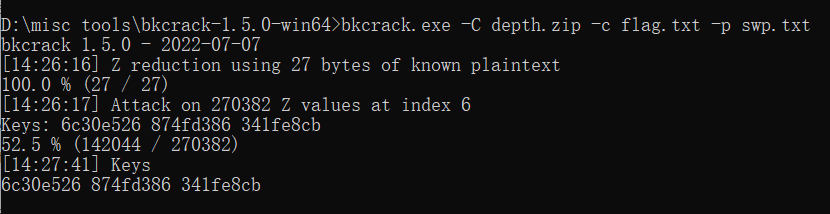

显示攻击成功,拿到相关keys

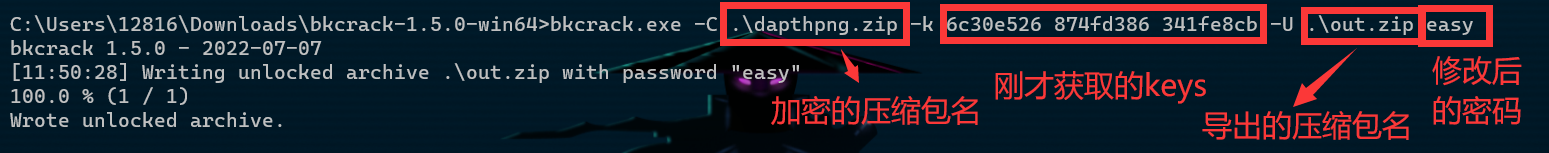

这时候,就可以通过“ZipCrypto”压缩方式的漏洞修改压缩包的密码了,这里我把它修改为“easy”

bkcrack.exe -C dapthpng.zip -k 6c30e526 874fd386 341fe8cb -U out.zip easy

打开目录,可以看到生成了一个“out.zip”,解压密码为easy

解开压缩包得到flag

RAR

伪加密

找到第24个字节,该字节尾数为4表示加密,0表示无加密,将尾数改为0即可解开伪加密。

音频隐写

MP3Stego

路径:MP3Stego_1_1_19\MP3Stego下使用

decode -X -P pass simple.mp3

不然有可能会出现如下报错信息

[Frame 0]OpenTable: could not find tables/huffdec

Check local directory './tables/'

Please check huffman table 'huffdec'

Dumpsound

DTMF拨号音

莫斯电码、频谱图

RX-SSTV

PDF隐写

wbStego4open.exe

010中明显看到20 09 0D特征,你往下面滑动的话,还能看见这种特征,这就是wbStego4隐写

pdfcrack

pdfcrack -w 字典名 -f 文件名

word文档

改成zip,着重检查document.xml

hashcat

在(kali㉿kali)-[~/hashcat-word/john-1.9.0-jumbo-1/run]目录下提取hash值

提取hash值:python3 office2john.py 1.docx > hash.txt

hashcat破解:hashcat -m 9400 --username hash.txt -a 3 ?d?d?d?d?d?d?d?d -o cracked_pass.txt

拼图

montage

montage *.png -tile 8x6 -geometry +0+0 flag.png

"-geometry +0+0"的用处是让图片之间没有间隙

“-tile 8X6” 的作用是让原始图片按12*4的排列方式排列(也就是8行6列)

gaps

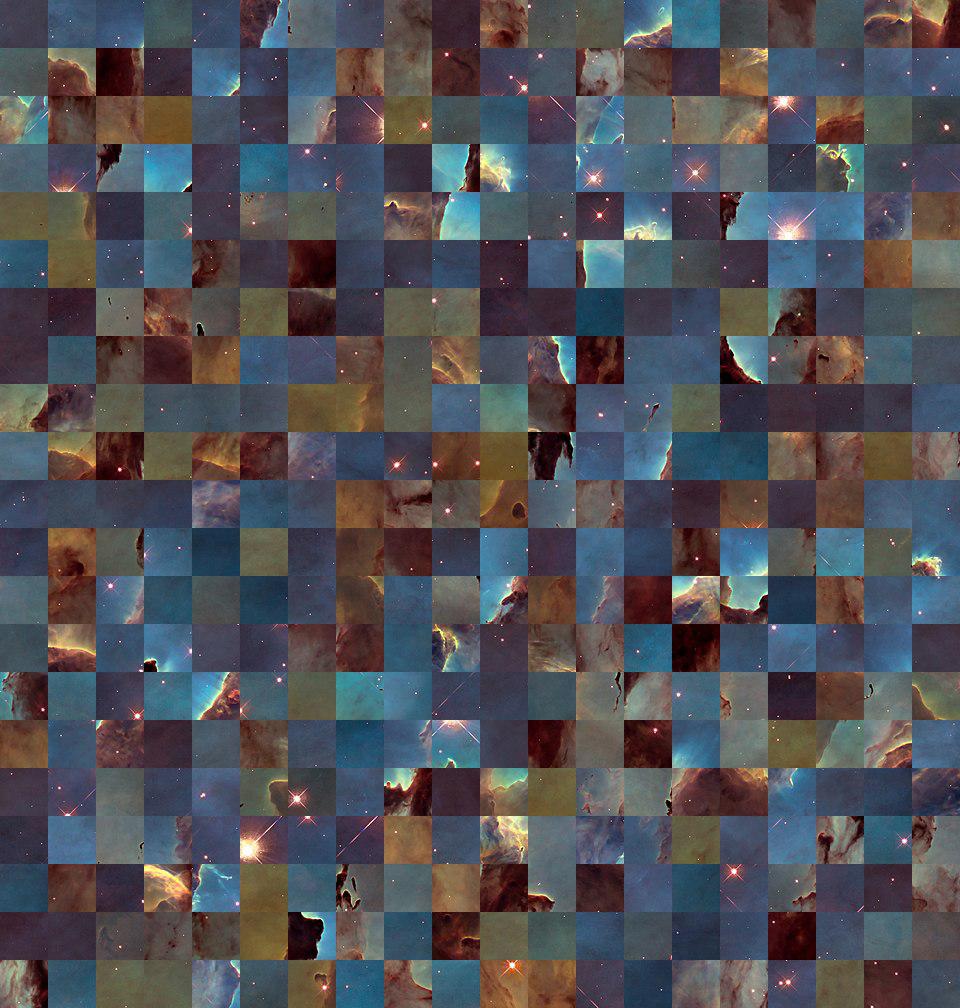

从图像创建拼图

create_puzzle images/pillars.jpg --size=48 --destination=puzzle.jpg

[SUCCESS] Puzzle created with 420 pieces

将图片拆成420个色块

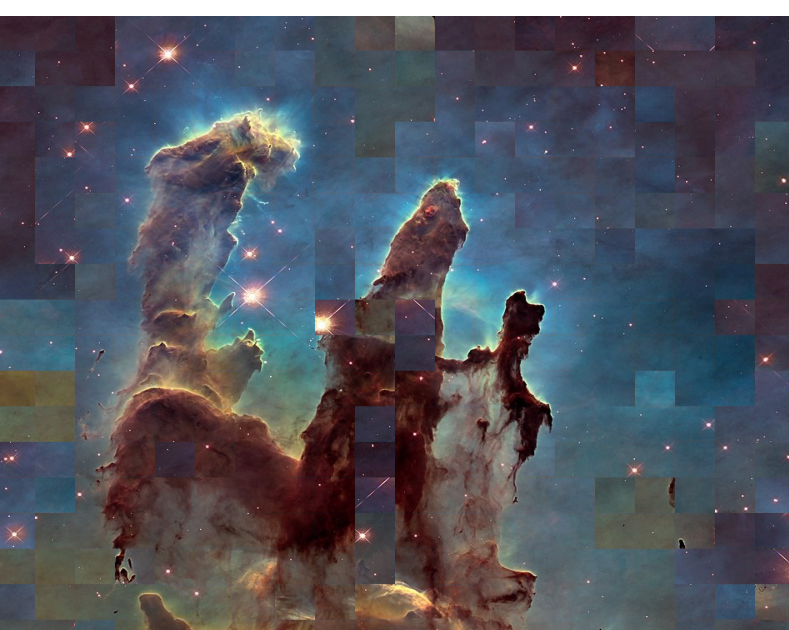

原图

拆分

自动复原

gaps --image=puzzle.jpg --generations=20 --population=600

这将启动初始种群为 600 和 20 代的遗传算法

提供以下选项:

| 选项 | 描述 |

|---|---|

--image |

拼图路径(最好在当前目录下,不然容易报错) |

--size |

拼图大小(以像素为单位)[最好与图块数相等] |

--generations |

遗传算法的世代数 |

--population |

个体数量 |

--verbose |

在每一代之后显示最佳解决方案 |

--save |

将拼图解决方案另存为图片 |

万彩办公大师

不常见的解题方式

bftools

bftools.exe decode braincopter 要解密的图片名称 –output 输出文件名

bftools.exe run 上一步输出的文件

例题:

bftools.exe decode braincopter flag.png > 1.txt

bftools.exe run 1.txt > 2.png

bftools.exe decode brainloller 2.png > 3.txt

bftools.exe run 3.txt

字符转换iconv

iconv -f + 编码类型 + 文件名

例:iconv -f koi-7 1.txt

bpg—Honeyview.exe

nbt—NBTExplorer

mrf—MacroRecorder(鼠标宏)

gnuplot—坐标画图

plot "out.txt"